Autore: Gianluca Tirozzi

Parte 1: Narrazione di un conflitto e costruzione del consenso come fondamentale pratica d’Intelligence

Parte 2: La progressiva ibridazione dei conflitti e il superamento delle virtù militari.

L’era dei social media e una socialità oramai globalizzata stanno offrendo alle propagande di ciascuna delle parti in conflitto la possibilità di attecchire, con maggiore probabilità rispetto alle guerre del passato, anche tra le masse afferenti la parte contrapposta. Molto forte è l’uso della propaganda che deve riuscire a prevaricare, talvolta, anche gli schemi e valori culturali indotti da un perdurante e pervasivo piano di comunicazione che colpisce le masse sin dalla tenera età attraverso i media. Film, Fiction, Musica, Videogiochi, tanto per citare alcuni prodotti che guidano la costruzioni di schemi e valori poi non così distanti da quelli del passato.

Pertanto, da entrambi i lati, il ventaglio delle comunicazioni svolte mediante l’uso di quella che la tradizione eversiva nazionale ha definito “propaganda armata” appare decisamente variegato, dalla diffusione del timore nell’avversario alla divulgazione di un’immagine volta a reclutare quanti più combattenti possibili e quant’altro.

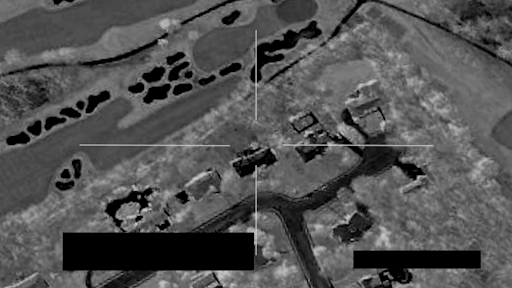

In tale quadro, per esempio, le potenze occidentali usano la precisione come un modo per giustificare l’uso della forza nelle guerre combattute su cause dubbie, specialmente nel caso delle guerre preventive. In tale quadro anche il modo di raccontare al pubblico la propria azione si diversifica a seconda della visione dominante nel pubblico di riferimento. Infatti, “uccisioni mirate” è il fraseggio più consensuale impiegato per designare queste operazioni nel mondo anglosassone dove il rapporto tra l’interesse del popolo, dello Stato e la guerra è diretto e assolutamente approvato e condiviso dalla stragrande maggioranza di quelle società. Altri audience, prevalentemente (guarda caso) di nazioni satellite o dominate che dir si voglia, richiedono terminologie addirittura più aggressive come “assassinii mirati” o al contrario più annacquate come, per esempio nel caso dell’Italia, “esecuzioni mirate”. Lo stesso dicasi per l’operazione “speciale” russa lanciata da Putin per “denazificare” l’Ucraina. In quest’ottica si rileva come il Dipartimento di Stato USA ha anche cercato di convincere il pubblico più ampio che le uccisioni mirate sono una risposta legittima ai mali del terrorismo globale.

Si inquadri a questo punto, giuridicamente, la regina delle uccisioni mirate, l’operazione Neptune Spear. Il 02 maggio 2011, in una cittadina di provincia pakistana fino ad allora sconosciuta al mondo, Abbottobad, alle ore 02:00 circa del mattino atterravano (uno in realtà si schiantava urtando un traliccio della luce) due elicotteri invisibili della marina degli Stati Uniti d’America con a bordo organici del Team Six dei Navy Seals e dello Special Operation Group della Cia che davano l’assalto ad un casolare anonimo e fortificato a ridosso della locale accademia di polizia.

Sempre in un’area del territorio pakistano, pochi minuti di volo distante dal sito obiettivo atterrava un elicottero Chinahowk con a bordo il grosso della forza d’assalto. In tutto erano entrati in Pakistan senza autorizzazione tre vettori militari a pala rotante, un commando di 79 uomini e un cane particolarmente aggressivo. Tantomeno i pakistani avevano autorizzato i militari americani a commettere una strage, 5 morti tra cui il nemico pubblico numero uno e capo indiscusso di Al Qaeda Osama Ben Laden, ed il sequestro di ben 17 tra amici e familiari del terrorista. Nell’azione rimaneva gravemente ferito anche un minore.

Dunque, come avvenuto in Siria nella primavera 2018, le operazioni si svolgono a sorpresa, senza alcuna formale dichiarazione di guerra consegnata da ambasciatori a governi o viceversa, senza alcuna autorizzazione ad operare entro i confini di Stati esteri con cui gli Stati Uniti non sono in guerra, come lo Yemen o, appunto, il Pakistan.

Secondo Weber, uno Stato è un’organizzazione che ha il monopolio sull’uso della forza nel proprio territorio (Parsons, 1942). Questa definizione politica dello stato alimenta una visione di sovranità secondo cui, in effetti, nessuno stato o attore privato è autorizzato a fare uso di forza sul territorio di un altro Stato. Nel caso di uccisioni mirate, il governo dello Yemen o del Pakistan può autorizzare segretamente gli Stati Uniti a colpire nel suo territorio, tuttavia, dal punto di vista della sovranità, bisogna differenziare un governo dallo stato, rendendo tale pratica comunque illegittima dal punto di vista dei popoli.

L’aberrazione del diritto prima ancora che della tradizione e della cavalleria ha trasformato rapidamente la pratica del mestiere delle armi e sta cambiando altresì i suoi valori. La prevenzione è diventata una delle principali giustificazioni dell’intervento militare e, più in generale, dell’uso della forza. Se, come visto, vi è una sistematica violazione del diritto nel dichiarare la guerra e nel praticarla dalle grandi potenze anche gli attori militarmente più deboli di quello che è il conflitto asimmetrico contemporaneo, hanno conformato la loro azione al medesimo principio di violazione del diritto, essendo prevalente l’odio per il nemico e la pratica della violenza per il semplice fatto che non vi è alcun settore della società da tutelare dalla stessa.

«Nel ventunesimo secolo, gli ostaggi non vengono trattati umanamente, e non servono più come mezzo per trovare accordi nei conflitti tra coloro che rapiscono soldati e civili e quei paesi da cui provengono i rapiti» (Torpey e Jacobson, 2016).

Sia le uccisioni mirate che le prese di ostaggi hanno una forte dimensione punitiva e sono probabilmente motivate dalla vendetta quando non configurano meri reati mossi dal lucro. Una conferma di ciò la si ha dall’uccisione di Darya Dugina il 20 agosto 2022, in pieno territorio russo, figlia dell’intellettuale Aleksandr Dugin, definito dai media occidentali come l’ideologo di Putin ma comunque non certo un obbiettivo strategico. La giovane donna sarebbe stata colpita in luogo del padre, da parte di agenti segreti ucraini, riconducibili, secondo lo FSB, al battaglione Azov. Un attacco terroristico in piena regola, dall’alto valore simbolico, una sorta di vendetta, più che un’azione strategica di portata militare. Narrato in occidente anche come un possibile stratagemma sanguinoso dell’Intelligence russa per animare l’opinione pubblica interna forse fiaccata dai troppi caduti.

Il lungo ragionamento sin qui esposto, a metà tra strada tra la riflessione sociologica e quella giuridico-politologica, dimostra come vi sia una concreta possibilità che il confronto per la libertà in Ucraina possa sconfinare se non in una terza guerra mondiale, di portata inimmaginabile, in un conflitto diffuso per lo più ibrido e occulto capace di sfruttare anche le forme più abiette di scontro come quella terroristica.

Una simile barbarie potrebbe essere, altresì, ispirata e sostenuta da una sempre maggiore perdita di influenza del Diritto sulle relazioni tra i macro attori sociali che paiono invece voler tornare prepotentemente alla legge del più forte. Sembra infatti di assistere inermi alla scomparsa de facto, trasversalmente accettata da tutti gli attori “dominanti”, di qualsiasi forma di aderenza al diritto internazionale e di guerra, volto ad arginare il dilagare della violenza tra le popolazioni inermi, espresse per lo più dai civili ma anche dai militari fatti prigionieri. Una simile inclinazione rappresenta oggi la peggiore delle minacce per il genere umano, specie con all’orizzonte la possibilità di un confronto atomico tra più potenze. Senza rispetto per il diritto non può esserci conservazione della specie!

Burgio, Alberto. Eroici Massacri: la giustificazione degli omicidi di massa sul fronte orientale nella Seconda Guerra mondiale, Mimesis Edizioni, 2017.

Crelinsten, Ronald D. “Analysing terrorism and counter-terrorism: A communication model“. Terrorism and political violence 14.2, pp. 77-122, 2002.

Cosentino, Gabriele. Social media and the post-truth world order. London; Cham: Palgrave Pivot, 2020.

Fischer, Katrin. YouTube-Broadcast yourself!… and your propaganda?: freedom of expression and the new media in armed conflict. Diss. 2009.

Huntignton, Samuel P., The clash of Civilization and the Remaking of the World Order. New York, Simon & Shuster, 1996.

Löfflmann, Georg. “Leading from behind–American Exceptionalism and President Obama’s post-American vision of hegemony“. Geopolitics 20.2, pp. 308-332, 2015.

Parsons, Talcott. “Max Weber and the contemporary political crisis“. The Review of Politics 4.2, pp. 155-172, 1942.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.