Autore: Gianluca Tirozzi

Parte 1: Narrazione di un conflitto e costruzione del consenso come fondamentale pratica d’Intelligence

Nella prima parte del XX secolo, gli eserciti occidentali non hanno esitato a seguire la dottrina avviata tra le guerre mondiali dal generale italiano e aviatore Giulio Douhet, secondo il quale “l’attentato terroristico” era la chiave di una rapida vittoria (Torpey, Jacobson, 2016), una filosofia che ispirò gran parte della tragedia europea dei due conflitti mondiali, trovando la sua apoteosi nella seconda guerra e dunque culminando nel discorso di Himler contro la pietà (Burgio, 2017) e nella bomba sganciata dagli americani su Nagasaki dopo che i giapponesi, sconvolti da “Little Boy” (Vd. Nota 1), avevano già presentato formalmente la propria resa: 186.000 vite incenerite, nella quasi totalità civili.

Evidentemente la cognizione che seminare il terrore tra i civili assume carattere prioritario e non collaterale delle guerre di nuovo corso, ha iniziato già da un pezzo a divenire il sommo principio dell’azione militare, cancellando ogni forma di cavalleria nei ranghi che la guerra la governano e la vedono da lontano.

Furono proprio le atomiche sul Giappone a dare il là alle dinamiche di deterrenza di tutta l’epoca successiva, fino ai giorni nostri. Secondo il quadro di Douhet, il morale delle nazioni è ferito se i civili vengono uccisi in massa. L’ipotesi più contemporanea però circa il comportamento di coloro i cui parenti o concittadini vengono uccisi durante la guerra, tuttavia, è risultato esattamente l’opposto, come dimostra la strenua resistenza ucraina. Ecco che in questo gioco delle parti si inserisce lo strumento della comunicazione e della propaganda tesa a instillare il terrore tra le masse, anestetizzare l’opposizione interna alle scelte dei Governi, a sostenere lo scontro incitando i combattenti (Huntignton, 1996).

In linea con quanto detto si è osservato negli ultimi venti anni un graduale sdoganare, nell’ambito delle cosiddette black ops (Vd. Nota 2) svolte senza formali dichiarazioni di guerra verso uno Stato, di pratiche considerate da sempre criminali ed in violazione del Diritto come lo conosciamo da quando vi è lo Stato Nazione: uccisioni mirate e sequestri di persona.

Oggi la violazione del diritto, contrariamente a come siamo stati abituati dalla retorica diffusa dopo il secondo conflitto mondiale, diviene sistematica nella guerra offensiva contemporanea che forse proprio per questo, per questa sua palese illegalità, diviene bisognevole di giustificazione. E proprio intorno ad un ben preciso frame giustificativo che vengono ricondotte la barbarie e le violazioni del diritto. L’azione deve apparire “giusta” grazie ad una narrazione ben precisa, elemento essenziale nella comunicazione che le parti in conflitto diffondono verso l’esterno, tesa a sedurre il pubblico, trasformando oppositori e osservatori in simpatizzanti, e verso l’interno, confortando quel pubblico e incitandolo a spendersi per il buon esito del conflitto, curando al pari la censura della controparte (Cosentino, 2020).

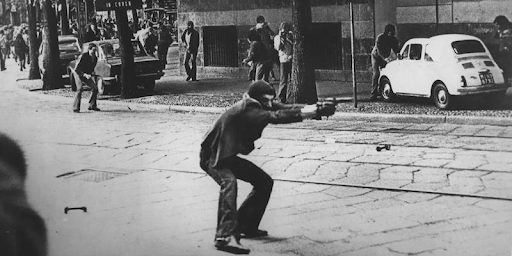

Ed è proprio la comunicazione l’aspetto che unisce le azioni belliche odierne con il terrorismo del recente passato, inquadrato dopo l’11 settembre come una vera e propria modalità di guerra (Crelinsten, 2002) e le nuove forme di guerra ibrida sviluppate a partire dagli ’60 del novecento.

Agire, comunicare, agire, paiono ripercorrere l’adagio delle Brigate Rosse: prassi, teoria, prassi.

Si pensi alle uccisioni mirate tipo quelle dei principali leader Jihadisti: Al Zarqawi, Osama Ben Laden, Al Zawahiri, tanto per citarne alcuni. Pianificate in segreto, eseguite in barba ad ogni forma di diritto internazionale e annunciate trionfalmente con conferenze stampa approntate ad hoc. Per poi far seguire approfondimenti giornalistici, documentari e l’immancabile industria dell’intrattenimento (film, fiction e videogame), così da reclutare nuovi aspiranti operatori speciali (o terroristi) e compiere nuove azioni ardite.

Le operazioni mirate di uccisione richiedono spesso l’uso di droni, missili guidati con precisione o, in alcuni casi, dispositivi esplosivi miniaturizzati inseriti nei telefoni cellulari utilizzati dagli obiettivi, evidenziando non solo la supremazia motivazionale del vincitore, presentato come il “giusto”, ma anche la sua proverbiale “intelligenza” alla base del suo predominio tecnologico (Löfflmann, 2015). A volte queste operazioni vengono anche filmate, come fatto sovente dall’Israeli Defense Force (IDF), per trasmettere le immagini come esempi di operazioni riuscite che colpiscono i loro obiettivi senza uccidere i civili (Fisher, 2009). Di tutt’altra pompa è la propaganda allestita in Occidente mediante fiction televisive e industria cinematografica.

Della stessa pasta le logiche comunicative di quelli che siamo stati abituati a definire terroristi. Si pensi ai video Internet di Daesh sulle decapitazioni, in continuità con quanto sdoganato da Ansar al Islam in Iraq nel 2004 con l’esecuzione del ventiduenne americano Nicolas Berg, sono solo l’ennesimo macabro sviluppo di questa evoluzione che oggi passa per la grave violazione della convenzione di Ginevra (Vedi nota 3) che ha visto tanto i soldati russi fatti prigionieri da forze di sicurezza Ucraine ed esposti in interviste verosimilmente illegali a meri fini propagandistici, quanto gli asseriti massacri di civili ucraini a Bucha, la cui dinamica potrebbe ancora non essere chiara quanto chiare erano però le salme disseminate per strada.

Parte 3: Propaganda armata e rarefazione del diritto internazionale

Note:

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…