Negli ambienti della sicurezza informatica, la rilevazione precoce di intrusioni è cruciale per proteggere le reti e i sistemi dagli attacchi informatici. Gli Indicatori di Compromissione (IoC) giocano un ruolo fondamentale in questo contesto, fornendo segnali e avvisi che indicano possibili violazioni della sicurezza.

In questo articolo, esploreremo in dettaglio cosa sono gli Indicatori di Compromissione, come vengono utilizzati per rilevare minacce informatiche e quali sono le best practice per la loro gestione ed interpretazione.

Gli Indicatori di Compromissione (IoC) sono elementi o comportamenti anomali che possono indicare la presenza di una violazione della sicurezza informatica all’interno di un sistema, di una rete o di un’applicazione. Questi segnali possono essere utilizzati dagli analisti della sicurezza per identificare e rispondere prontamente agli attacchi informatici, limitando i danni e ripristinando l’integrità dei sistemi compromessi.

Gli IoC possono assumere varie forme, tra cui indirizzi IP sospetti, firme di malware, modelli di traffico anomalo, attività di accesso non autorizzata e molto altro ancora. Essi sono spesso derivati da informazioni raccolte da sensori di sicurezza, log di sistema, registri di eventi, monitoraggio delle reti e analisi dei comportamenti degli utenti.

L’importanza degli IoC risiede nella loro capacità di fornire avvisi tempestivi sulla presenza di minacce informatiche all’interno di un ambiente di rete. Rilevando e analizzando questi segnali, gli operatori della sicurezza possono prendere provvedimenti immediati per contenere gli attacchi, isolare le risorse compromesse e avviare indagini forensi per determinare l’entità dell’incidente e le sue cause.

Tuttavia, è importante notare che gli IoC da soli non sono una panacea per la sicurezza informatica. Possono essere ingannati o elusi dagli attaccanti esperti, e la loro efficacia dipende dalla prontezza e dalla competenza degli operatori della sicurezza nel rilevare e rispondere alle minacce. Pertanto, è essenziale integrare gli IoC con altre strategie di difesa, come il monitoraggio continuo, l’analisi comportamentale e la gestione degli accessi, al fine di garantire una protezione completa e efficace dei sistemi e delle reti.

Nella cyber security, gli Indicatori di Compromissione (IOC) assumono un ruolo fondamentale per la difesa contro le minacce informatiche. Si tratta di “segnali” digitali che indicano la possibile presenza di un attacco in corso o avvenuto. La loro identificazione e analisi permette di attivare tempestivamente le misure di risposta adeguate. Un IOC è un pattern, una firma o un’anomalia che può essere associata a un’attività dannosa. Può essere generato da diverse fonti, come ad esempio:

Esistono diverse tipologie di IOC, classificabili in base a differenti criteri:

Gli IOC sono caratterizzati da:

Ogni tipo di IoC fornisce informazioni preziose sugli attacchi informatici in corso e può essere utilizzato per identificare e rispondere prontamente alle minacce. Tuttavia, è importante considerare le diverse tipologie di IoC in modo integrato e complementare, al fine di ottenere una visione completa e accurata dello stato della sicurezza informatica all’interno di un ambiente di rete.

Gli Indicatori di Compromissione possono derivare da una vasta gamma di fonti, ognuna delle quali fornisce informazioni preziose per identificare potenziali minacce informatiche. Gli Indicatori di Compromissione (IoC) possono essere creati da diverse entità:

La creazione di IoC efficaci richiede un’analisi approfondita delle minacce e delle loro caratteristiche. Le diverse entità che creano IoC utilizzano diverse metodologie e tecnologie per la loro identificazione e classificazione.

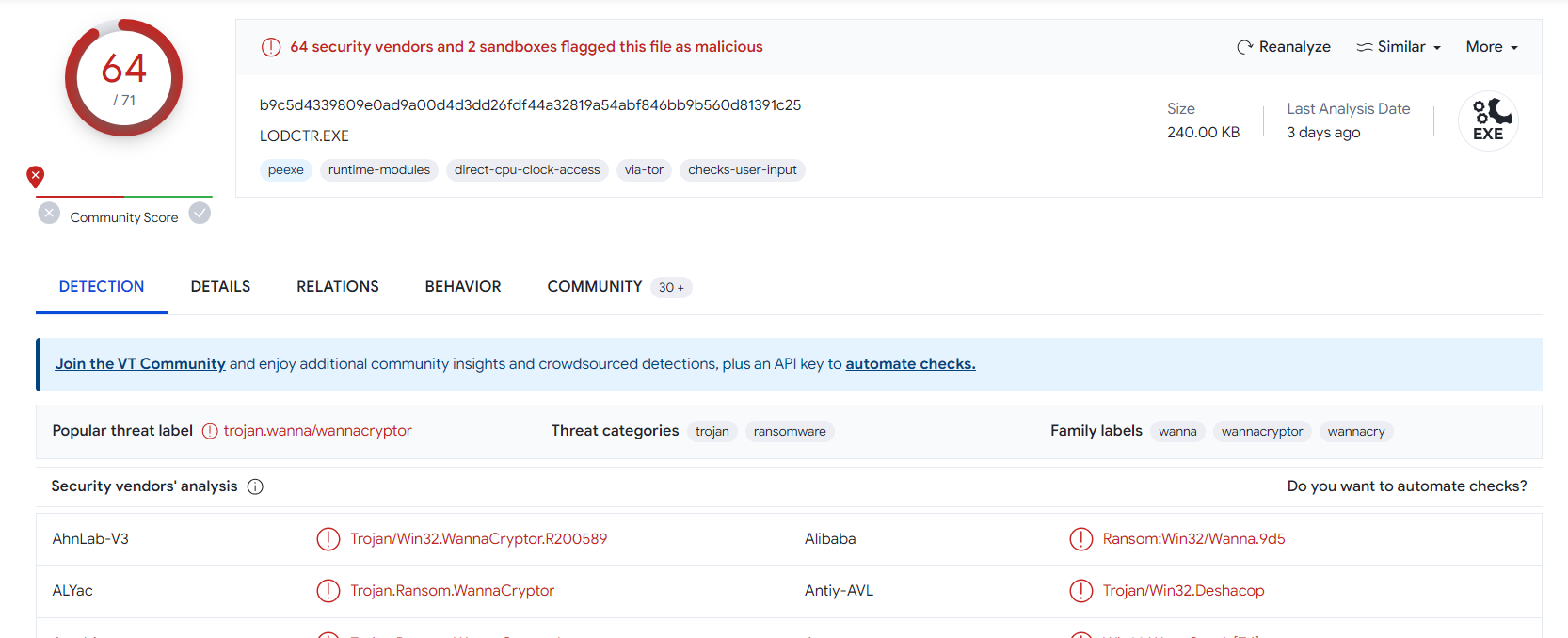

Un esempio concreto di un Indicatore di Compromissione (IoC) di rilevanza notevole è l’identificatore associato al ransomware WannaCry, che ha scosso il mondo della sicurezza informatica nel 2017. L’identificatore chiave di WannaCry è il suo hash in SHA-256. Si tratta di un’impronta crittografica univoca del suo file eseguibile dannoso. Questo hash è una sequenza di numeri e lettere che rappresenta in modo univoco il contenuto del file.

IoC: SHA-256 Hash del file eseguibile malizioso associato a WannaCry:

b9c5d4339809e0ad9a00d4d3dd26fdf44a32819a54abf846bb9b560d81391c25

Questo hash è stato calcolato in base al contenuto del file eseguibile che costituisce il nucleo del ransomware WannaCry. È importante sottolineare che l’hash rimane lo stesso indipendentemente dal nome del file o dal percorso in cui è memorizzato.

Quando WannaCry è stato distribuito, il file eseguibile malizioso è stato utilizzato per infettare i sistemi. Una volta eseguito, il ransomware ha avviato il processo di cifratura dei file presenti sul sistema e ha mostrato un messaggio di richiesta di riscatto, chiedendo alle vittime di pagare un importo in criptovaluta per ottenere la chiave di decrittazione.

L’identificatore di WannaCry, rappresentato dal suo hash SHA-256, è diventato un indicatore cruciale per rilevare e combattere l’infezione. I professionisti della sicurezza informatica utilizzano questo IoC per identificare rapidamente la presenza del ransomware nei sistemi e adottare misure appropriate per mitigare i danni e ripristinare l’integrità dei dati.

L’importanza di questo IoC risiede nella sua capacità di offrire una firma univoca per identificare il ransomware WannaCry, consentendo alle organizzazioni di rilevare e rispondere prontamente all’infezione.

La gestione e l’interpretazione degli Indicatori di Compromissione (IoC) sono fondamentali per garantire una risposta efficace agli incidenti di sicurezza e una protezione continua dei sistemi e delle reti. Ecco alcuni punti chiave da considerare nella gestione e nell’interpretazione degli IoC:

Adottando una strategia completa e ben strutturata per la gestione e l’interpretazione degli IoC, le organizzazioni possono migliorare la loro capacità di rilevare, analizzare e rispondere alle minacce informatiche in modo rapido ed efficace.

Gli Indicatori di Compromissione (IoC) rappresentano uno strumento fondamentale nella difesa contro le minacce informatiche, consentendo alle organizzazioni di identificare e rispondere prontamente agli incidenti di sicurezza. La loro corretta gestione e interpretazione sono cruciali per garantire una protezione efficace dei sistemi e delle reti, riducendo al minimo il rischio di compromissione e i potenziali danni per l’azienda.

La priorizzazione degli IoC, l’analisi contestuale, la collaborazione e condivisione delle informazioni, il monitoraggio continuo, l’automazione e orchestrazione dei processi, e la valutazione delle prestazioni sono elementi chiave da considerare nella gestione degli IoC. Integrando questi approcci in una strategia complessiva di sicurezza informatica, le organizzazioni possono rafforzare la propria difesa contro le minacce informatiche e garantire una protezione più robusta dei propri asset digitali.

Tuttavia, è importante ricordare che la sicurezza informatica è un processo continuo e in evoluzione. Le minacce informatiche cambiano rapidamente nel tempo, e le organizzazioni devono rimanere sempre vigili e adattabili per affrontare le sfide emergenti. Continuando a monitorare attentamente gli IoC, adottare le migliori pratiche di sicurezza e investire in formazione e sensibilizzazione degli utenti, le organizzazioni possono mantenere un ambiente IT sicuro e protetto anche di fronte alle minacce più avanzate e sofisticate.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…