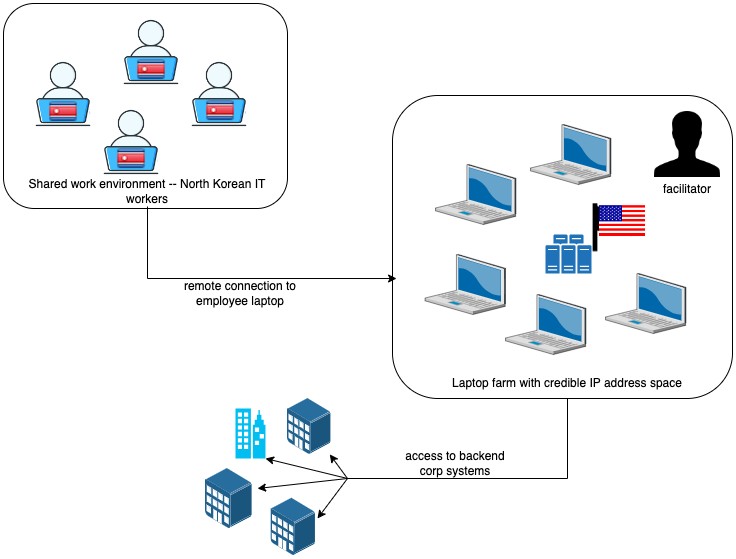

Un’azienda, senza rendersene conto, ha assunto un dipendente IT per una posizione remota, solo per scoprire in seguito di essere diventata una vittima di un attacco informatico orchestrato da un criminale nordcoreano. Secondo un rapporto della società di sicurezza informatica Secureworks, l’incidente ha rivelato come gli hacker nordcoreani possano infiltrarsi nelle aziende occidentali registrandosi con identità false.

L’hacker in questione ha fornito informazioni personali e dettagli sulla propria esperienza lavorativa falsificati, riuscendo così a ottenere un impiego presso un’azienda operante nel Regno Unito, negli Stati Uniti e in Australia. Per mantenere la propria copertura, l’individuo ha scelto di rimanere anonimo. Dopo essere stato assunto durante l’estate, l’hacker ha ricevuto accesso agli strumenti necessari per lavorare da casa. Secureworks ha riportato che l’infiltrato ha utilizzato le credenziali aziendali per scaricare silenziosamente un volume significativo di dati sensibili. In soli quattro mesi, è riuscito a rubare informazioni vitali senza che l’azienda si accorgesse di nulla, continuando a percepire uno stipendio per il suo “lavoro”.

Per evitare sanzioni internazionali, l’hacker ha trasferito i fondi guadagnati in Corea del Nord attraverso una rete complessa di riciclaggio di denaro. Quando l’azienda ha infine deciso di licenziarlo a causa di una scarsa performance durante la revisione delle prestazioni, l’hacker ha reagito inviando un’e-mail di riscatto. Ha minacciato di causare perdite all’azienda se non fosse stato pagato in criptovaluta per i dati rubati. Non è chiaro se l’azienda abbia ceduto a queste richieste.

Questo caso ha sollevato serie preoccupazioni nel mondo degli affari, con esperti che avvertono che le operazioni informatiche nordcoreane sono in aumento.

È fondamentale che le aziende adottino misure di sicurezza rigorose per proteggersi da tali minacce. Inoltre, i dipendenti assunti per posizioni remote dovrebbero sempre essere cauti nel fornire informazioni riservate e identificative alle aziende.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…