Negli ultimi due anni il cyber ha smesso di essere una dimensione “tecnica” del conflitto ed è diventato infrastruttura strategica. La conseguenza è un effetto domino: parte dalla competizione USA-Cina sui semiconduttori e sull’AI, attraversa la guerra Russia-Ucraina (e i corridoi energetici del Mar Nero), e arriva alla governance europea, che prova a mettere ordine con regolazione e compliance mentre la minaccia accelera.

Questo articolo propone una lettura OSINT orientata ai meccanismi (non alle narrazioni), con indicatori pratici utili per chi lavora in cybersecurity, risk e intelligence economica.

La competizione USA-Cina è sempre meno una gara commerciale e sempre più una partita sui colli di bottiglia: chip avanzati, tool di fabbricazione, cloud/AI e controlli export. Il fattore destabilizzante non è solo il “divieto”, ma la volatilità della policy: licenze, eccezioni, enforcement e ritorsioni diventano variabili operative per intere filiere.

Implicazione cyber: quando l’hardware diventa geopolitica, la sicurezza di filiera (provenance, audit, SBOM, trusted suppliers) non è più una best practice. È una condizione di accesso al mercato e una leva di resilienza nazionale.

In Europa la risposta strutturale è regolatoria: NIS2 (governance e obblighi per settori/entità) e Cyber Resilience Act (sicurezza dei prodotti digitali “by design”). Il tema, però, è il tempo: recepimenti e implementazioni disomogenei producono una postura a macchia di leopardo, con differenze di obblighi, reporting ed enforcement tra Paesi.

Implicazione cyber: l’UE sta costruendo un perimetro serio, ma nel breve periodo molte organizzazioni devono alzare maturità e resilienza senza poter contare su un quadro uniforme in tutti i mercati in cui operano.

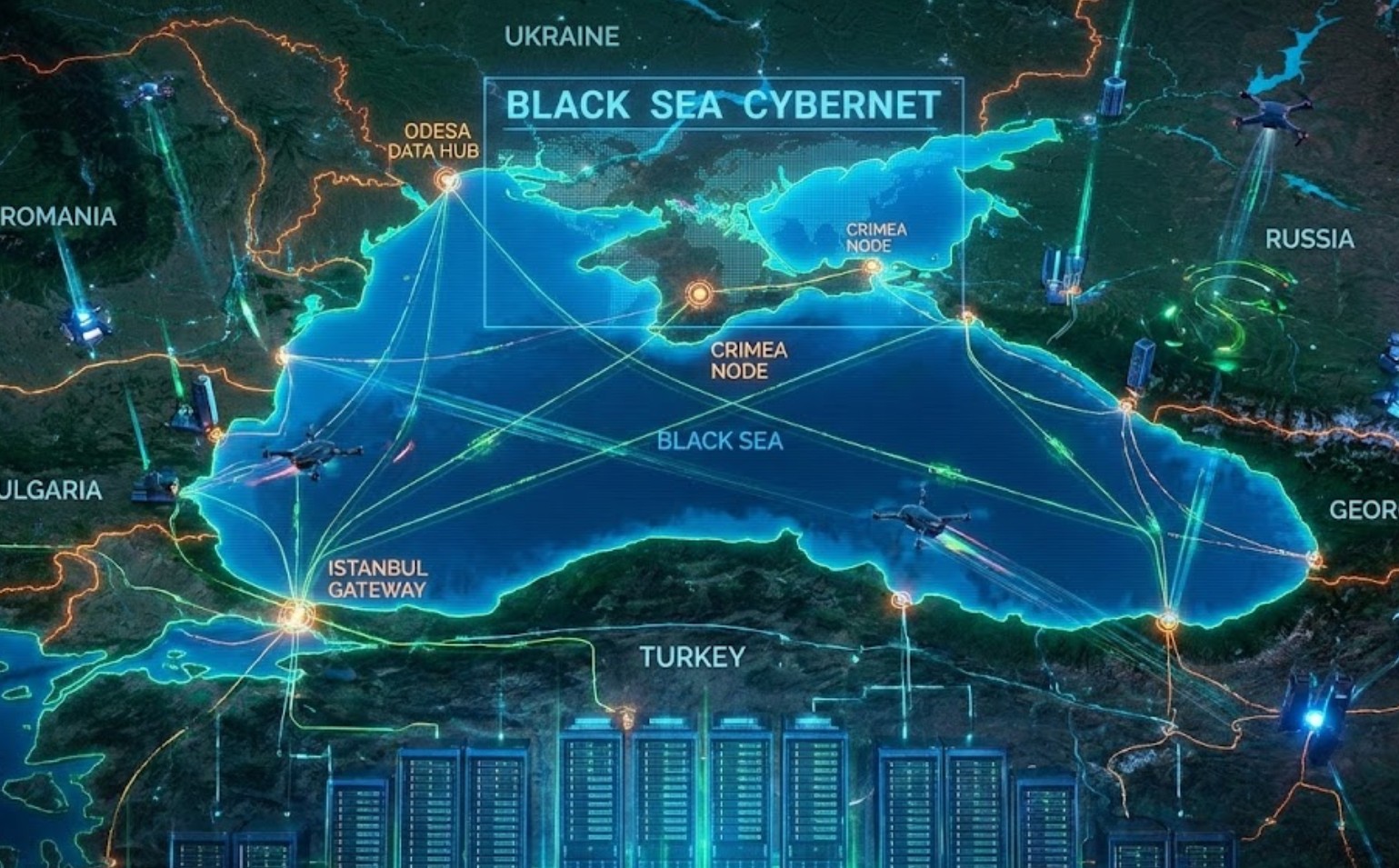

Il Mar Nero è un punto di contatto tra interessi militari, energetici e logistici. È anche l’area in cui cyber e ibrido si intrecciano: porti, raffinerie, shipping, assicurazioni, tracciamento, droni e sabotaggi.

In un contesto sanzionatorio, la pressione su rotte e snodi diventa leva economica e leva politica.

Implicazione cyber: la parola chiave è infrastruttura. Anche senza “hacking spettacolare”, basta rendere più costosi e rischiosi trasporto, assicurazione, manutenzione e compliance per ottenere effetti strategici.

Il sistema israeliano è sotto stress per la situazione regionale, ma il comparto cyber continua a rappresentare un asset di capacità e di mercato: talenti, prodotti e M&A restano un magnete globale.

Questo produce, da un lato, accelerazione tecnologica; dall’altro, maggiore attenzione a export compliance, supply chain e rischio di escalation informativa.

Se la dinamica geopolitica deve diventare una checklist operativa, alcuni indicatori ricorrenti sono:

Volatilità normativa su export controls e controlli tecnologici (licenze, eccezioni, enforcement).

Concentrazione dei colli di bottiglia (pochi fornitori per chip, tool, cloud, componenti critici).

Disruption fisica su nodi logistici ed energetici (porti, raffinerie, shipping) come segnali di guerra ibrida.

Frammentazione regolatoria nell’UE (divergenze di posture minime e responsabilità tra Stati).

Consolidamento del mercato su identity e cloud security come segnale di spostamento della superficie d’attacco.

La tesi è semplice: cyber e geopolitica condividono ormai la stessa supply chain. Gli Stati gestiscono tecnologia e infrastrutture come leve strategiche; le imprese devono trattare la cybersecurity come risk management geopolitico, non come sola IT security. Per le organizzazioni, il vantaggio competitivo nei prossimi anni passerà dalla capacità di leggere policy, filiere e logistica con lo stesso rigore con cui si legge un threat report.

Questo articolo adotta un approccio OSINT e si basa su fonti pubbliche (atti e comunicazioni istituzionali UE, copertura stampa economico-finanziaria internazionale e report di settore su cyber/tech).

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…