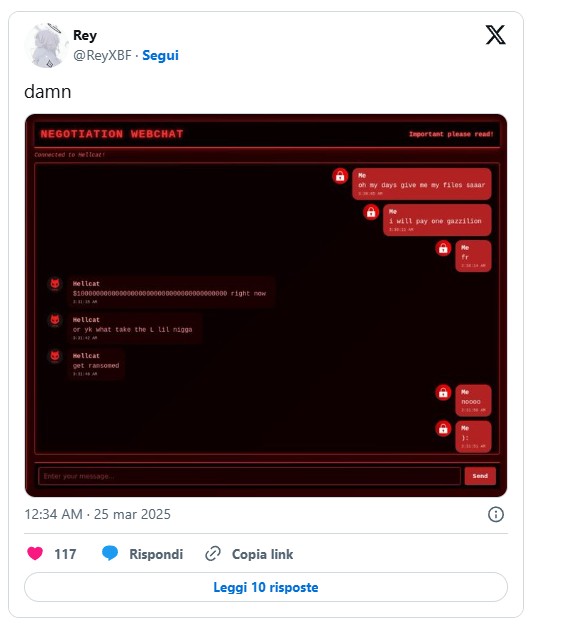

Il ransomware HellCat è apparso nella seconda metà del 2024 e ha attirato l’attenzione degli analisti grazie all’umorismo delle sue dichiarazioni pubbliche. Ricordiamo l’attacco a Schneider Electric in Francia, dove il gruppo ha finito per richiedere un “pagamento di baguette” nel loro DLS.

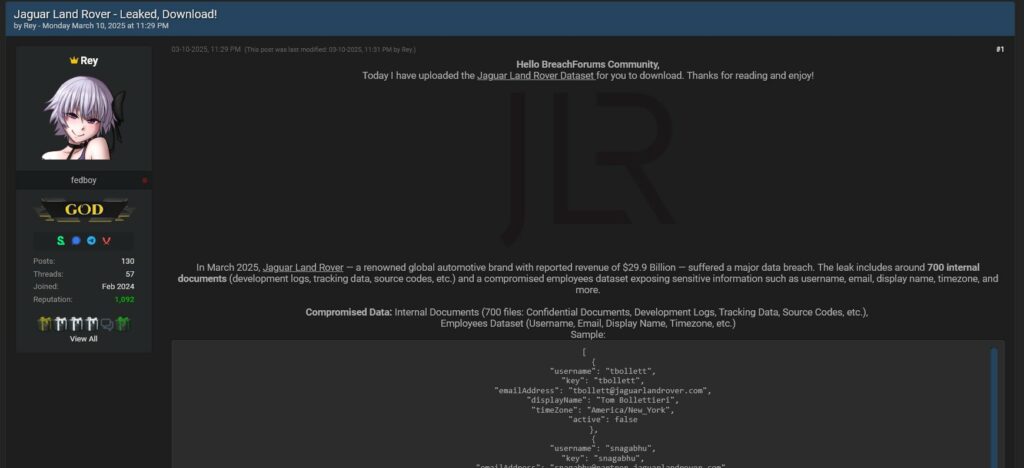

Gli obiettivi del gruppo HellCat sono organizzazioni di alto profilo (come Orange, Telefónica, Zurich Group e Pinger) con TTP prolifici che includono l’abuso del sistema di ticketing Jira e lo sfruttamento di vulnerabilità in interfacce pubbliche. Una delle loro recenti vittime è Jaguar Land Rover, che ha subito una violazione dei dati che ha messo in evidenza il rischio di affidarsi a credenziali legacy.

HellCat ha deciso di evolversi ulteriormente iniziando a sviluppare un vero e proprio programma di affiliazione che rende il gruppo un vero e proprio Ransomware-as-a-Service. Questa scelta potrebbe far leva sul ransomware HellCat rendendolo più popolare di quanto non lo sia stato negli ultimi mesi, ecco perché abbiamo voluto raggiungere il gruppo per porre alcune domande sul loro nuovo programma RaaS e su come pianificano il futuro di HellCat.

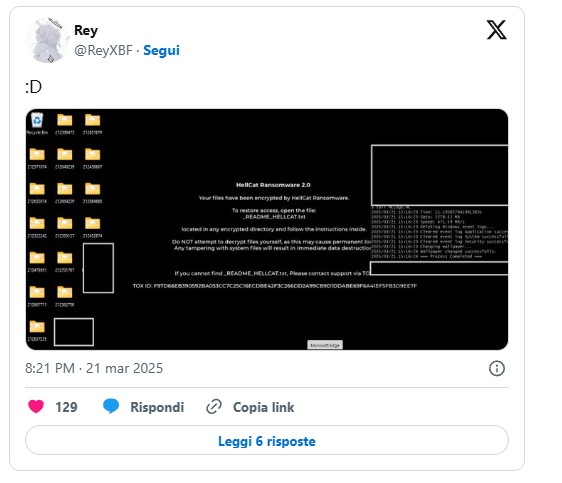

Cogliete l’occasione per entrare in contatto direttamente con un nuovo attore dell’ecosistema ransomware e scoprire alcune informazioni direttamente dalla fonte. Attualmente il programma di affiliazione di HellCat è in fase di sviluppo e uno degli admin, Rey, ha condiviso qualche primo spoiler mostrando anche uno screenshot del nuovo ransomwware chiamato HellCat 2.0.

Cogliamo l’occasione per ringraziare nuovamente HellCat per la loro apertura e disponibilità a condividere le loro parole con i nostri lettori.

RHC: HellCat, grazie per aver accettato di essere ospite di RedHotCyber! Prima di iniziare, ti diamo la possibilità di presentarti ai nostri lettori. Che cos’è e come è nato HellCat?

HellCat: Tutto è iniziato con un piccolo gruppo di hacker, inizialmente concepito come un modesto collettivo all’interno della comunità. All’inizio non avevamo intenzione di creare qualcosa di eccessivamente complesso o avanzato. Tuttavia, dopo aver gettato le basi e ottenuto i primi successi, ho deciso di trasformare i nostri sforzi in un marchio raffinato, che avevo immaginato da tempo ma che non avevo mai avuto l’opportunità di realizzare appieno. Oggi HellCat si concentra su obiettivi di alto profilo, una scelta strategica che sottolinea la nostra ambizione e la nostra competenza specialistica.

RHC: Finora HellCat non aveva un programma di affiliazione. Cosa vi ha spinto a diventare un RaaS? Quali servizi e vantaggi hanno i vostri affiliati una volta diventati tali? Avete delle regole sull’uso del ransomware o sulla selezione delle vittime? Perché scegliere HellCat rispetto alla concorrenza?

HellCat: Non abbiamo mai annunciato ufficialmente l’intenzione di passare a un modello Ransomware-as-a-Service RaaS, tuttavia i media che ci etichettano come tali mi hanno spinto a prendere in considerazione lo sviluppo di un programma di affiliazione per rispondere a queste idee sbagliate. I nostri affiliati beneficiano di un armadietto all’avanguardia che incorpora tutte le moderne funzionalità presenti negli strumenti ransomware odierni, è avanzato, conveniente e progettato per la massima efficienza. Anche all’interno del nostro programma di affiliazione applichiamo regole severe: ci rivolgiamo solo a vittime di alto profilo e non ci impegniamo mai in attacchi di basso profilo. Ad esempio, richiediamo che gli obiettivi generino un fatturato annuo minimo di 40 milioni. Inoltre, HellCat offre le percentuali di pagamento del riscatto più competitive del mercato, assicurando che i nostri partner siano ben ricompensati, pur rispettando le nostre linee guida etiche.

RHC: Ci parli della sua famiglia di ransomware, quali piattaforme supporta e quali sono le sue caratteristiche oltre alla crittografia dei dati? Quali linguaggi utilizzate durante lo sviluppo e come programmate i potenziali miglioramenti? Avete preso spunto da altri ransomware presenti nel panorama?

HellCat: Anche se non posso rivelare tutti i dettagli, la nostra famiglia di ransomware vanta una serie completa di funzionalità che rivaleggiano con quelle presenti negli strumenti più rinomati del mercato. È stata progettata per essere versatile e robusta, supportando più piattaforme per massimizzare la portata e l’efficienza.

RHC: Avete in programma di sviluppare altri strumenti oltre al ransomware da offrire ai vostri affiliati?

HellCat: Sì, stiamo attualmente sviluppando diversi strumenti aggiuntivi per completare la nostra piattaforma ransomware. Questi miglioramenti sono pensati per fornire ai nostri affiliati funzionalità più complete e migliorare l’efficacia complessiva.

RHC: Come convincereste un potenziale affiliato ad aderire al vostro nuovo RaaS?

HellCat: Credo che la forza della nostra offerta parli da sé. Commercializziamo i nostri servizi in modo efficace perché sappiamo esattamente cosa cercano i nostri affiliati.

RHC: Potete rivelare le dimensioni del vostro gruppo al di fuori degli affiliati? Dalla fondazione di HellCat, avete arruolato nuovi membri? Avete dei requisiti per far parte del team HellCat al di fuori degli affiliati? Avete esperienze passate con altri gruppi al di fuori di HellCat?

HellCat: Dalla nascita di HellCat, abbiamo accolto almeno quattro nuovi membri nel nostro team principale. Tuttavia, rimaniamo altamente selettivi su chi si unisce a noi: ci sono requisiti specifici e un rigoroso processo di selezione. Le mie precedenti esperienze con altri gruppi hanno sottolineato l’importanza di mantenere standard elevati e di garantire che ogni membro sia in linea con la nostra strategia generale e con le nostre considerazioni etiche.

RHC: In media, qual è il livello di sicurezza delle vittime? Cosa consiglierebbe alle organizzazioni per evitare di essere colpite da gruppi come il vostro?

HellCat: Francamente, il livello medio di sicurezza delle nostre vittime è piuttosto basso. Il mio consiglio alle organizzazioni è di investire in una formazione completa dei dipendenti e di assicurarsi che tutti comprendano le basi della sicurezza informatica. La maggior parte degli attacchi ha successo grazie alle tattiche di social engineering, quindi è fondamentale promuovere una forte cultura della sicurezza. Aggiornamenti regolari del software, politiche di password forti e formazione continua possono ridurre significativamente il rischio di cadere vittima di tali attacchi.

RHC: Avete delle aree a cui date priorità? Se sì, quali e perché?

HellCat: La nostra strategia è semplice: ci rivolgiamo alle vittime esclusivamente in base al loro valore. Non facciamo discriminazioni in base al settore o all’ubicazione geografica, purché la vittima rappresenti un caso di alto profilo con risorse finanziarie significative. Questo approccio ci permette di massimizzare il nostro impatto mantenendo uno standard operativo coerente.

RHC: Cosa vi aspettate da questa transizione da un gruppo chiuso a RaaS? Avete degli obiettivi che volete raggiungere? Vi siete dati un limite temporale o finanziario, o pensate di continuare la vostra attività a tempo indeterminato?

HellCat: Il mio obiettivo principale è quello di espandere il nome e la reputazione di HellCat. I guadagni finanziari vengono reinvestiti in ulteriori sviluppi. Finché avrò i mezzi per continuare a innovare e la spinta ad andare avanti, non vedo questa come una fase temporanea: le nostre operazioni sono progettate per continuare a tempo indeterminato.

RHC: Ha un messaggio per le future potenziali vittime che vuole rendere pubblico?

HellCat: Non rilasciamo messaggi diretti. La realtà è che le vittime dovranno presto affrontare le conseguenze della mancata protezione dei loro sistemi. Non è una questione personale, è semplicemente la natura delle nostre operazioni. Se non siete preparati o trascurate le misure di sicurezza di base, ne pagherete inevitabilmente il prezzo.

RHC: Il vostro gruppo è apparso nel 2024, come giudichereste questo periodo? Quali sono state le difficoltà nella creazione e nel proseguimento degli HellCat? Progetti per il futuro?

HellCat: Guardando al passato, il viaggio è stato abbastanza agevole, nonostante gli occasionali periodi di inattività. Abbiamo portato a termine numerosi attacchi con successo, comprese operazioni che non abbiamo reso note, come il backdooring del software BitGos, la compromissione della China Life Insurance e la violazione di Telefonica. Queste operazioni sono state impegnative e allo stesso tempo esaltanti, e hanno riaffermato il nostro impegno e la nostra capacità. Abbiamo molti progetti in cantiere e il nostro obiettivo rimane la crescita e l’innovazione continua.

RHC: Dopo l’attacco a Schneider Electric avete richiesto il pagamento in baguette, è un nuovo metodo per eludere i controlli sul riciclaggio di denaro? Cosa rende le baguette una valuta migliore di Bitcoin o Monero? Avevate in programma di rivendere le baguette creando un nuovo metodo di monetizzazione? Come ha risposto Schneider Electric alla vostra richiesta?

HellCat: Quando abbiamo chiesto il pagamento in baguette, non era un riferimento a una criptovaluta, ma letteralmente al pane. Era un modo ironico per prendere in giro le radici aziendali della società francese Schneider Electric. Non ci aspettavamo una risposta convenzionale, il gesto era puramente satirico. Per aggiungere un ulteriore strato di ironia, abbiamo persino facilitato la registrazione di una società in Francia con il nome di HELLCAT SOFTWARES RAAS. Potete vederne la prova qui https://annuaire-entreprises.data.gouv.frentreprisejoannie-leclerc-hellcat-raas-softwares-532279932.

RHC: HellCat, grazie ancora per il tuo tempo e per le tue preziose risposte ai nostri lettori! Vi lasciamo quest’ultimo spazio per dire quello che volete in totale libertà.

HellCat: Grazie per l’opportunità di condividere la nostra prospettiva. Non vedo l’ora di assistere all’evoluzione delle nostre operazioni e di rafforzare ulteriormente il marchio HellCat. Il viaggio che ci attende è pieno di innovazione e crescita continua, e sono sicuro che il nostro approccio non solo ridefinirà gli standard del settore, ma sfiderà anche lo status quo. Take care.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.