Negli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture.

Un’analisi recente ha portato alla luce uno strumento estremamente avanzato che opera proprio in questo spazio grigio, sfruttando tecniche di monitoraggio e intercettazione del traffico per compromettere dispositivi e dati.

I ricercatori di Talos hanno individuato un framework denominato “DKnife“, progettato per monitorare gateway di rete e posizionarsi come “adversary-in-the-middle” (AiTM), intercettando e analizzando il traffico che attraversa punti critici.

Questo strumento comprende sette componenti implant basati su Linux, ideati per lavorare insieme e offrire funzioni complesse di manipolazione dei dati in transito.

La scoperta è significativa perché dimostra come i framework moderni non si limitino a infettare singoli dispositivi, ma possano controllare intere porzioni di rete per fini di spionaggio.

In base alla metadata degli artefatti, emerge che questo framework è attivo almeno dal 2019 e che il server di comando e controllo (C2) resta operativo anche nel 2026.

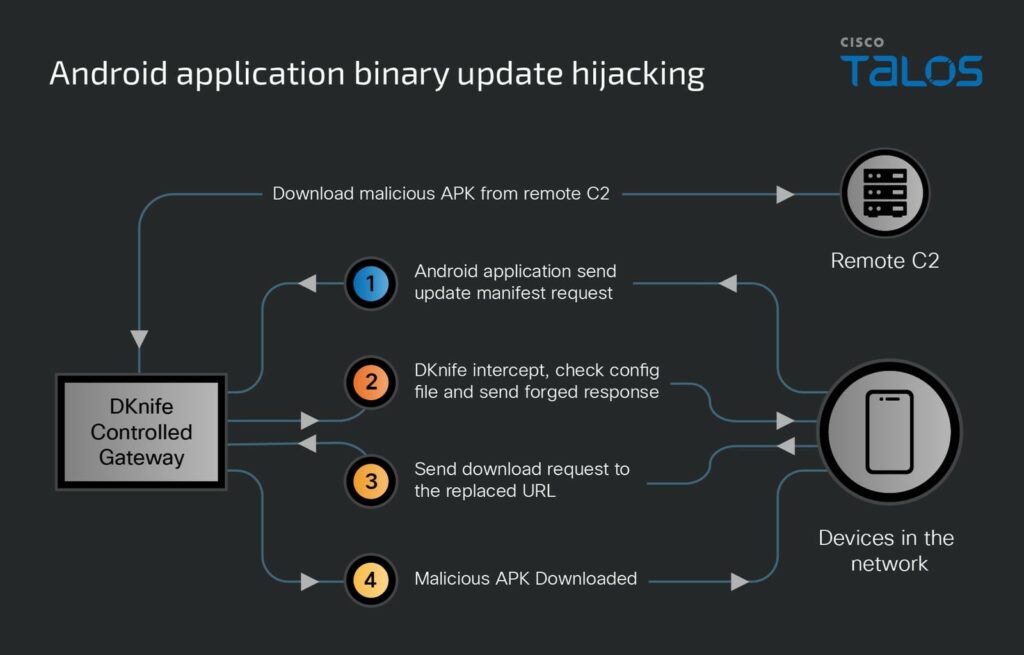

DKnife non si limita a osservare: è progettato per manipolare attivamente il traffico. Grazie alla sua architettura, può effettuare ispezione approfondita dei pacchetti, alterare risposte e persino sostituire download legittimi con payload dannosi.

Tra le funzioni chiave c’è la capacità di reindirizzare richieste di aggiornamento di applicazioni Android e di scaricare backdoor direttamente sul dispositivo target.

Allo stesso modo, può eseguire hijacking di binari Windows, consegnando malware come ShadowPad e DarkNimbus tramite percorsi profondamente integrati nel traffico di rete.

Il framework non si limita a un singolo tipo di attacco: riesce anche a deviare traffico DNS, impedire il corretto funzionamento di prodotti di sicurezza e raccogliere dati sensibili degli utenti.

Dall’analisi dei file di configurazione e dei codici interni emerge un forte focus verso utenti di lingua cinese, con moduli pensati per esfiltrare credenziali e dati da servizi popolari del mondo cinese.

Ci sono riferimenti a domini di media cinesi e componenti che mostrano commenti scritti in caratteri semplificati, un segno ulteriore dell’origine e degli obiettivi del framework.

Nonostante questa focalizzazione, esistono indizi legati a operazioni con infrastrutture condivise, associate anche a campagne note come WizardNet, suggerendo una possibile proliferazione dello strumento oltre i confini linguistici.

Il nome dell’azienda che ha condotto questa ricerca è Cisco Talos, un gruppo di esperti che monitora e analizza le minacce informatiche più sofisticate per proteggere infrastrutture critiche in tutto il mondo.

La rivelazione di DKnife non è solo un esempio di ricerca tecnica di alto livello, ma un promemoria di quanto sia cruciale sviluppare difese che guardino oltre le minacce tradizionali e interpretino correttamente segnali complessi per proteggere reti e dati in un panorama digitale sempre più insidioso.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…

Cyber News

Cyber NewsL’Italia si trova oggi davanti a una sfida digitale senza precedenti, dove la corsa all’innovazione non sempre coincide con una protezione adeguata delle infrastrutture. Pertanto la sicurezza dei sistemi connessi è diventata l’anello debole della…