Gli Earth Freybug sono un gruppo di hacker che fa parte dell’APT41, una delle più pericolose e attive minacce informatiche a livello globale. Secondo un recente rapporto di Trendmicro, una società di sicurezza informatica, gli Earth Freybug operano dal 2012 e si concentrano su obiettivi del settore aziendale in diversi paesi, tra cui l’Italia.

Il loro scopo principale è quello di condurre operazioni di spionaggio per ottenere informazioni sensibili e vantaggi strategici, ma non disdegnano di arricchirsi sfruttando le vulnerabilità dei sistemi che compromettono. Per fare ciò, utilizzano un arsenale di strumenti molto vario, che include sia software legittimi che malware proprietari, e si adattano continuamente alle difese delle vittime.

Gli Earth Freybug sono noti per la loro capacità di usare LOLBins, ovvero programmi legittimi che possono essere sfruttati per scopi maligni, come eseguire codice, scaricare file o bypassare i controlli di sicurezza. Inoltre, usano malware proprietari, come UNAPIMON, un nuovo trojan che impedisce il monitoraggio dei processi figlio tramite il disaccoppiamento delle API.

Questo significa che il malware può nascondere le sue attività e comunicare con i server di comando e controllo senza essere rilevato. Un’altra tecnica usata dagli Earth Freybug è la sostituzione della DLL, ovvero la modifica di una libreria dinamica legittima con una maligna, che viene poi caricata da un servizio o un’applicazione. Questo permette al malware di eseguire le sue funzioni in modo furtivo e di ottenere privilegi elevati.

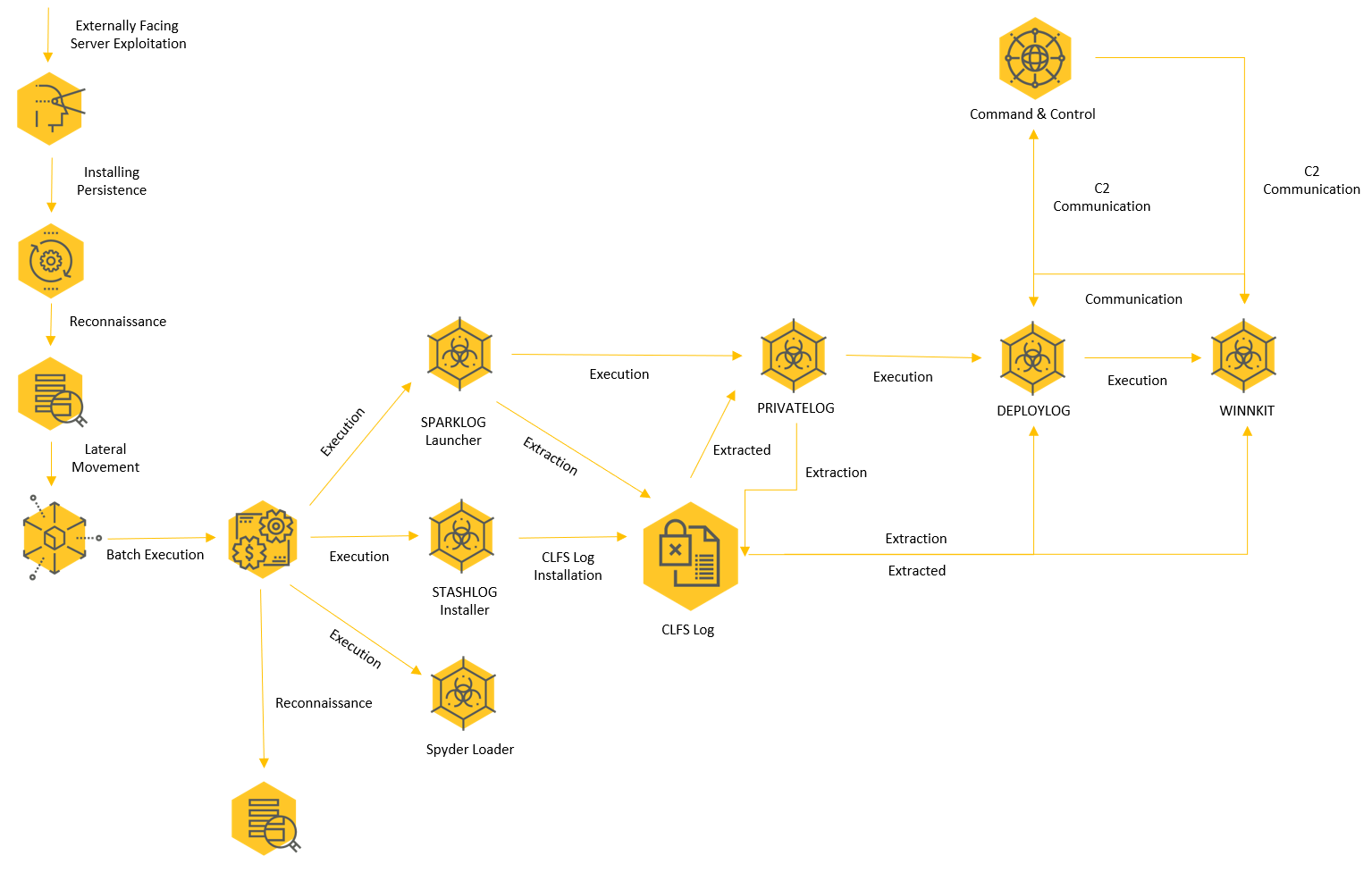

L’ultimo attacco rendicontato in un articolo pubblicato da Cybereason coinvolgeva vmtoolsd.exe, un componente di VMware Tools, che veniva usato per creare un compito pianificato remoto tramite schtasks.exe. Questo compito avrebbe attivato un file batch, cc.bat, su una macchina remota, che a sua volta avrebbe eseguito comandi per raccogliere informazioni sul sistema e avviare il backdoor.

Il backdoor, a sua volta, utilizzava un servizio che carica una libreria inesistente per il sideload di una DLL maligna, TSMSISrv.DLL, che era responsabile del caricamento di un altro file DLL, UNAPIMON, e dell’iniezione dello stesso in cmd.exe. Questa catena di attacchi mostra la complessità e la versatilità degli Earth Freybug, che sanno sfruttare le debolezze dei sistemi e le funzionalità dei programmi legittimi per i loro scopi.

Contemporaneamente, il file DLL viene anche iniettato nel SessionEnv per eludere la protezione. Un dettaglio interessante è l’uso di un malware basato su C++ chiamato UNAPIMON, che è in grado di impedire il monitoraggio dei processi figlio utilizzando una libreria Microsoft chiamata Detours per disabilitare funzioni API critiche, evitando così il rilevamento in ambienti sandbox.

Trend Micro ha descritto il malware come originale, notando l’abilità e la creatività dell’autore, in particolare per l’uso di una libreria disponibile sul mercato per eseguire azioni malevole. L’ultimo attacco di Earth Freybug dimostra che anche tecniche semplici possono essere utilizzate efficacemente quando applicate correttamente, e la loro implementazione in uno schema esistente rende difficile il rilevamento. Questo caso sottolinea l’importanza di una vigilanza costante e di soluzioni di sicurezza avanzate per proteggere le reti aziendali dalle minacce persistenti avanzate.

Per evitare che questi attacchi abbiano successo, è necessario seguire alcune raccomandazioni. In questo specifico attacco Earth Freybug, l’autore della minaccia ha utilizzato account di amministratore, il che significa che gli autori della minaccia conoscevano le credenziali dell’amministratore, rendendo inutili le policy di gruppo. L’unico modo per evitare che ciò accada in un ambiente è una buona gestione, che prevede la rotazione frequente delle password, la limitazione dell’accesso agli account amministratore agli amministratori effettivi e la registrazione delle attività. In questo incidente, l’esfiltrazione dei dati è stata effettuata utilizzando una piattaforma software collaborativa di terze parti sulla quale non abbiamo controllo.

Anche se i permessi di scrittura venissero revocati per le cartelle interessate a cui è possibile accedere tramite il software collaborativo, l’autore della minaccia potrebbe semplicemente ignorarli, poiché l’autore della minaccia è l’amministratore dal punto di vista del sistema. Gli utenti devono limitare i privilegi di amministratore e seguire il principio del privilegio minimo. Minore è il numero di persone con privilegi di amministratore, minori saranno le lacune nel sistema di cui gli autori malintenzionati potranno trarre vantaggio.

Gli Earth Freybug sono una minaccia informatica da non sottovalutare, visto che esistono da un bel po’ di tempo e si sono dimostrati in grado di evolvere i loro metodi nel tempo. Ciò era evidente da ciò che abbiamo osservato da questo attacco: abbiamo concluso che stanno ancora cercando attivamente modi per migliorare le loro tecniche per raggiungere con successo i loro obiettivi. Questo attacco dimostra inoltre che anche le tecniche più semplici possono essere utilizzate in modo efficace se applicate correttamente. L’implementazione di queste tecniche in un modello di attacco esistente rende l’attacco più difficile da scoprire. I ricercatori di sicurezza e i SOC devono tenere d’occhio non solo le tecniche avanzate degli autori malintenzionati, ma anche quelle semplici che vengono facilmente trascurate. Solo così si potrà contrastare efficacemente gli Earth Freybug e le altre minacce persistenti avanzate che mettono a rischio la sicurezza delle informazioni e delle infrastrutture.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…