Prima versione messa in vendita di FormBook, del 2016

Formbook è attualmente uno dei malware più diffusi. È attivo da più di 5 anni e ha colpito il 4% delle organizzazioni in tutto il mondo ed è arrivato nella top 3 dei malware più diffusi.

Secondo AnyRun Malware Trends Tracker, Formbook occupa il 4 ° posto nell’elenco delle famiglie di malware più diffuse nel 2020.

Check Point Research (CPR) ha riportato di recente che il malware “XLoader” (che condivide lo stesso codice di Formbook), risulta attivo dal 2020 ed è disponibile nei forum underground a prezzi molto convenienti.

Si parla di 59 dollari a settimana su base abbonamento per un mese.

Siamo ovviamente in logica SaaS, ma diciamo il termine giusto: MaaS (Malware ad a Service), ovvero l’affitto di un codice malevolo a chi non è esperto nella produzione di RAT, Spyware, ecc…

Come affermato dal suo autore, Formbook doveva essere “un semplice keylogger”. Tuttavia, i clienti hanno immediatamente visto il suo potenziale come strumento universale da utilizzare in ampie campagne di spam che prendono di mira le organizzazioni di tutto il mondo.

Il software ha come primo vettore di attacco il phishing, in cui le e-mail contraffatte contengono allegati dannosi come documenti di Microsoft Office, carichi di malware.

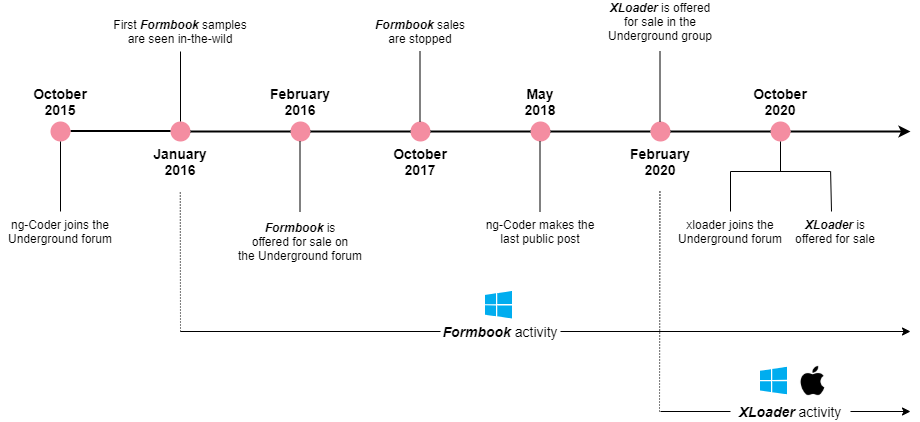

Questo malware è stato ritirato dalla vendita circa quattro anni fa dal suo sviluppatore, noto come ng-Coder, e poi non è più riapparso fino al 2020, quando è comparso come XLoader.

La cronologia delle attività di entrambe le versioni del malware.

Il malware ha un’ampia configurazione di sistemi di comando e controllo (C2), dove utilizza quasi 90.000 domini di comunicazione di rete, ma solo 1.300 sono veri e propri C2.

CPR ha analizzato il malware negli ultimi sei mesi. I ricercatori hanno trovato la stessa base di codice di XLoader all’interno di Formbook, dove lo sviluppatore ng-Coder, ha implementato modifiche sostanziali, incluse nuove funzionalità per compromettere i sistemi macOS.

ng-Coder si è unito al forum di hacking underground il 27 ottobre 2015. Secondo la sua stessa dichiarazione sul forum, dove all’inizio vendeva exploit. CPR non può comprendere ad oggi l’esatto paese di origine di ng-Coder, ma a giudicare dal modo di scrivere, l’inglese probabilmente non è la sua lingua madre.

Ciò che ha attirato la nostra attenzione di CPR, è una strana descrizione che include la frase “Balloon Executable” e gli acronimi MPIE e MEE. Questi termini, che non esistono nella comunità cibernetica, sono stati utilizzati da ng-Coder per descrivere il funzionamento di Formbook, ovvero utilizza un codice indipendente dalla posizione (shellcode) per iniettare il malware in un processo di sistema legittimo e avviare l’esecuzione dello shellcode.

Fonte

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…