Analisi: Come l’intersezione tra codice e greggio sta ridefinendo il rischio sistemico.

Il 13 dicembre 2025, nel silenzio dei terminal petroliferi del Venezuela, si è consumato un evento che ha riscritto le regole della proiezione di potenza. Mentre la US Coast Guard conduceva un’operazione cinetica classica – il sequestro della petroliera Skipper e del suo carico sanzionato – i server della PDVSA subivano un colpo parallelo nel dominio digitale. Al di là delle rivendicazioni, la coincidenza temporale tra pressione diplomatica, azione militare e paralisi informatica offre uno spaccato perfetto della guerra multidominio moderna.

IN BREVE

Il blackout digitale che ha colpito la compagnia di stato venezuelana non è stato un semplice guasto. I sistemi amministrativi e logistici sono andati offline, costringendo gli operatori a tornare ai registri cartacei e le navi cisterna a invertire la rotta. Sebbene fonti tecniche (Reuters, BleepingComputer) identifichino la firma di un attacco ransomware, l’effetto finale è stato indistinguibile da un sabotaggio mirato.

In un contesto di conflitto ibrido, la distinzione tra criminalità opportunistica e “Wiper” (software distruttivo) mascherato diventa sfumata. Ciò che conta è l’interdizione del dominio: nel momento di massima tensione con Washington, la capacità di export venezuelana è stata azzerata senza sparare un solo colpo.

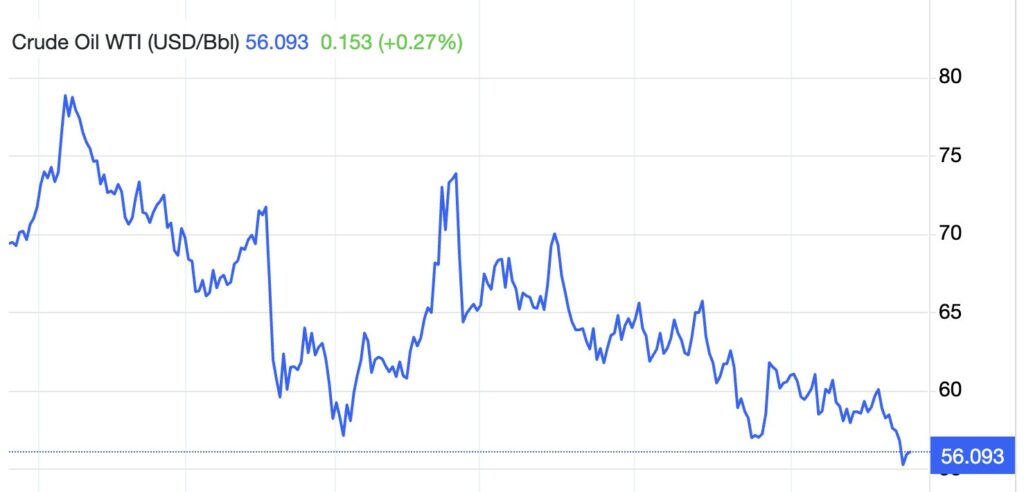

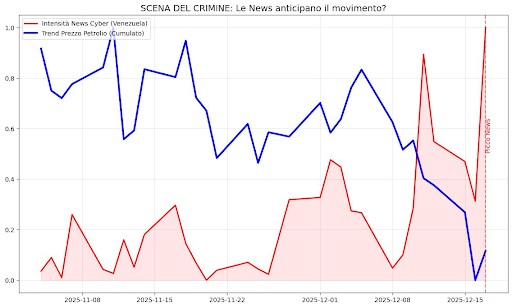

La reazione del greggio (WTI) ha evidenziato una nuova, estrema fragilità dei mercati. In una fase di surplus globale, l’incidente cyber ha agito da catalizzatore di stress. Non ha generato un trend isolato, ma ha fornito un “pavimento tecnico” (floor) in una fase ribassista critica.

L’analisi quantitativa mostra che l’informazione digitale oggi possiede la stessa “densità” dei fondamentali fisici: la semplice possibilità che un attacco informatico rimuova quasi 2 milioni di barili dal mercato in poche ore ha costretto gli algoritmi di trading e gli operatori a un massiccio short squeeze. Il bit ha comandato l’atomo, spostando miliardi di dollari di capitalizzazione in meno di 48 ore.

La rilevanza strategica di questi eventi ha trovato un’eco immediata a Londra. Il 15 dicembre, nel suo primo discorso pubblico, il nuovo capo dell’MI6 Blaise Metreweli ha tracciato la rotta: “Saremo fluenti in Python quanto lo siamo in Russo”.

Senza citare esplicitamente Caracas, la dottrina Metreweli è chiara: la linea del fronte è ovunque. La capacità di leggere e difendere il codice non è più un supporto tecnico, ma il cuore pulsante della sovranità nazionale. Se un errore di sintassi può fermare una flotta o una compagnia petrolifera, allora il programmatore è il nuovo fante di marina.

Questa dinamica suggerisce un riallineamento tettonico nel sud Atlantico. Con il Venezuela isolato e digitalmente vulnerabile, l’Argentina — forte delle risorse di Vaca Muerta — emerge come l’alternativa stabile necessaria all’Occidente.

È ragionevole ipotizzare che la prossima fase della collaborazione tra Buenos Aires e l’asse Londra-Washington non riguarderà solo i trattati commerciali, ma l’integrazione delle architetture di sicurezza. Si delinea un “Firewall del Sud”: uno scudo digitale per proteggere le risorse energetiche e le rotte antartiche dal caos informatico che ha appena messo in ginocchio PDVSA.

L’incidente di dicembre 2025 è un avvertimento sistemico. La sicurezza energetica non dipende più solo da chi controlla i pozzi, ma da chi presidia i server. In questo nuovo “Grande Gioco”, un attacco ransomware ha lo stesso peso strategico di un blocco navale. La stabilità del mondo moderno è appesa alla resilienza di poche, cruciali, righe di codice.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…