Durante il periodo festivo, un attacco coordinato è stato rilevato e bloccato dagli analisti della sicurezza di Microsoft Threat Intelligence, il quale comprendeva decine di migliaia di email create per ingannare i destinatari.

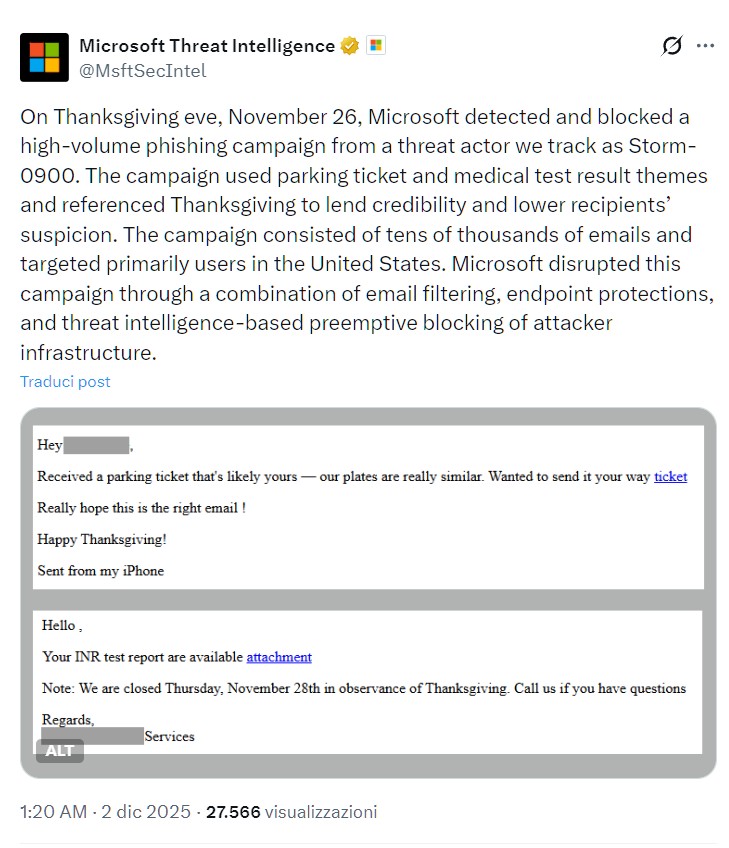

Il gruppo criminale informatico noto come Storm-0900 ha lanciato una campagna di phishing su larga scala, prendendo di mira utenti in tutti gli Stati Uniti. La campagna ha sfruttato due temi principali di ingegneria sociale: notifiche false di multe per parcheggio e risultati fraudolenti di esami medici.

Gli analisti e i ricercatori della sicurezza di Microsoft Threat Intelligence hanno scoperto che questa campagna ha portato alla diffusione di XWorm, un malware modulare per l’accesso remoto molto diffuso, utilizzato da molti autori di minacce nel panorama delle minacce informatiche.

In relazione alla festa del Ringraziamento, gli aggressori hanno generato un senso di credibilità e urgenza tale da diminuire i sospetti delle vittime e accrescere la probabilità che gli utenti siano coinvolti.

Il successo della campagna si basava su molteplici livelli di inganno e sofisticatezza tecnica. Le e-mail di phishing contenevano URL che indirizzavano a una landing page controllata dall’aggressore, ospitata sul dominio dannoso permit-service[.]top.

Per migliorare l’inganno, gli aggressori hanno integrato funzionalità interattive al fine di superare le misure di sicurezza e ingannare ulteriormente gli utenti. Agli utenti veniva richiesto di eseguire un’operazione specifica tramite un CAPTCHA, trascinando un cursore, al momento dell’accesso alla pagina di atterraggio.

Questo passaggio è sembrato legittimo alla maggior parte degli utenti, ma in realtà serviva a convalidare la capacità di interazione del bersaglio e la sua predisposizione alla distribuzione di malware.

Una volta che l’utente ha interagito in modo positivo con la pagina di phishing, i dispositivi compromessi ricevono il malware, il che permetterebbe agli aggressori di instaurare un controllo e un accesso duraturi.

XWorm funziona come una piattaforma modulare per malware, il che significa che gli autori della minaccia possono caricare diversi plugin per eseguire varie attività sui dispositivi compromessi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…