Mentre LockBit opera all’estremità più alta dello spettro d’élite dei ransomware, ci sono molti altri ransomware che pur operando sempre in RaaS, risultano meno sofisticati, creati apposta per piccole o medie organizzazioni, anche se alcuni di questi stanno accumulando vittime, avvertono gli esperti.

Uno tra questi è Hive, segnalato per la prima volta il 26 giugno dall’autodefinito “cacciatore di ransomware” con sede in Corea del Sud dietro l’account Twitter @fbgwls245, che ha individuato l’eseguibile dannoso dopo che è stato caricato sul servizio di scansione malware VirusTotal il giorno prima.

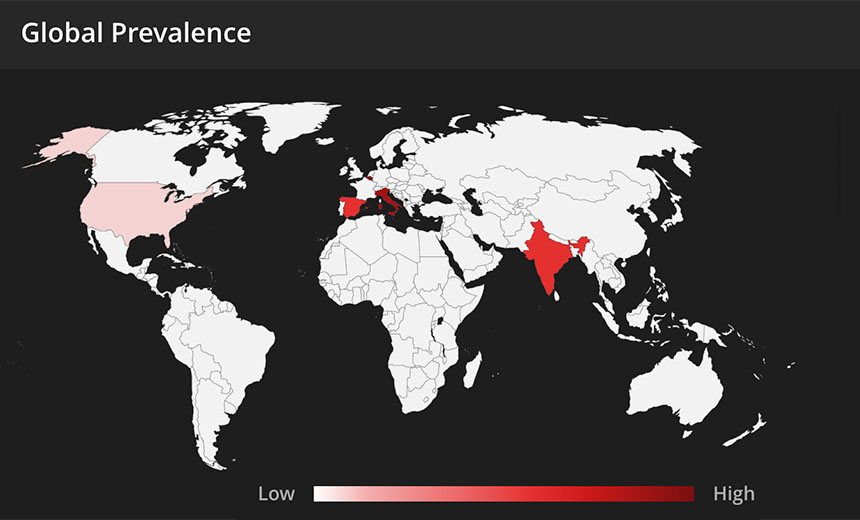

La società di sicurezza McAfee afferma che, in base alla sua telemetria, le regioni finora più colpite dagli affiliati di Hive sono Belgio e Italia, seguite da India, Spagna e Stati Uniti.

Posizione delle vittime dell’alveare negli ultimi giorni (Fonte: McAfee)

Una vittima apparente di Hive è il Memorial Health System in Ohio, secondo quanto riportato da Bleeping Computer di recente, sulla base delle “prove” rilevate.

Finora, tuttavia, il Memorial Health System non sembra essere stato aggiunto al sito dedicato alla fuga di dati dell’operazione, “Hive Leaks”.

Il sito delle perdite dei dati ha elencato 28 vittime, tra cui un produttore di apparecchiature industriali con sede in Florida; un fornitore privato di tecnologia dell’informazione sanitaria con sede in Florida e ha incluso sistemi di cartelle cliniche elettroniche integrate; un produttore di motori cinese; un distretto scolastico della Pennsylvania; e un allevamento di tacchini con sede in Ohio, oltre a molti altri.

La quantità di vittime ha segnato un forte aumento dal 22 luglio, quando il team di ricerca e intelligence di BlackBerry ha contato sette vittime.

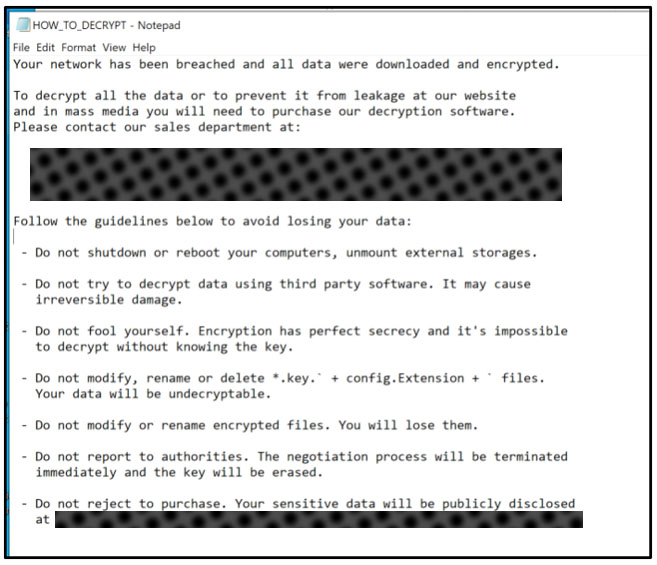

Nota di riscatto Hive (fonte: BlackBerry)

Sulla base di campioni di Hive, il codice del ransomware sembra essere “ancora in fase di sviluppo”, afferma BlackBerry.

Tutte le versioni dell’eseguibile Hive viste finora sono state scritte nel linguaggio Go.

Sono stati visti prendere di mira sia le versioni a 32 bit che a 64 bit di Windows. “Dopo aver compilato i campioni, viene utilizzato un packer – UPX – per oscurare il codice e rendere più difficile il rilevamento generico basato su stringhe”, afferma McAfee.

“Le dimensioni dei file per i binari del linguaggio Go possono essere molto grandi, anche se l’utilizzo di UPX riduce le dimensioni del file.”

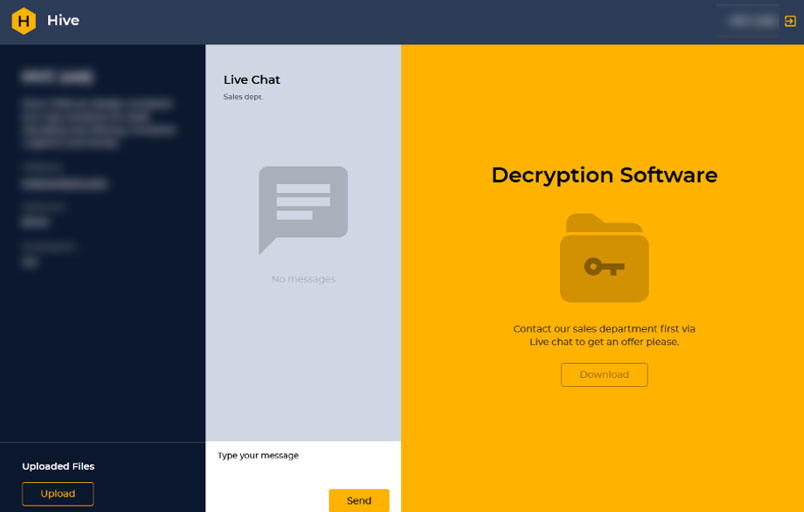

Portale “servizio clienti” di Hive (Fonte: BlackBerry)

Chiunque abbia sviluppato Hive non sembra avere grandi competenze nella programmazione avanzata, come altri sviluppatori di ransomware affermano.

“Hive utilizza uno schema crittografico idiota e amatoriale in cui vengono utilizzate 100 chiavi RSA di varie dimensioni per crittografare i file”

ha detto a Information Security Media Group Brett Callow, analista delle minacce presso la società di sicurezza Emsisoft.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…