Il ransomware Conti è stato il più attivo nel 2021 con almeno 180 milioni di dollari estorti, anche se dopo l’inizio della guerra Ucraina Russia, qualcosa è andato storto come tutti ben sappiamo.

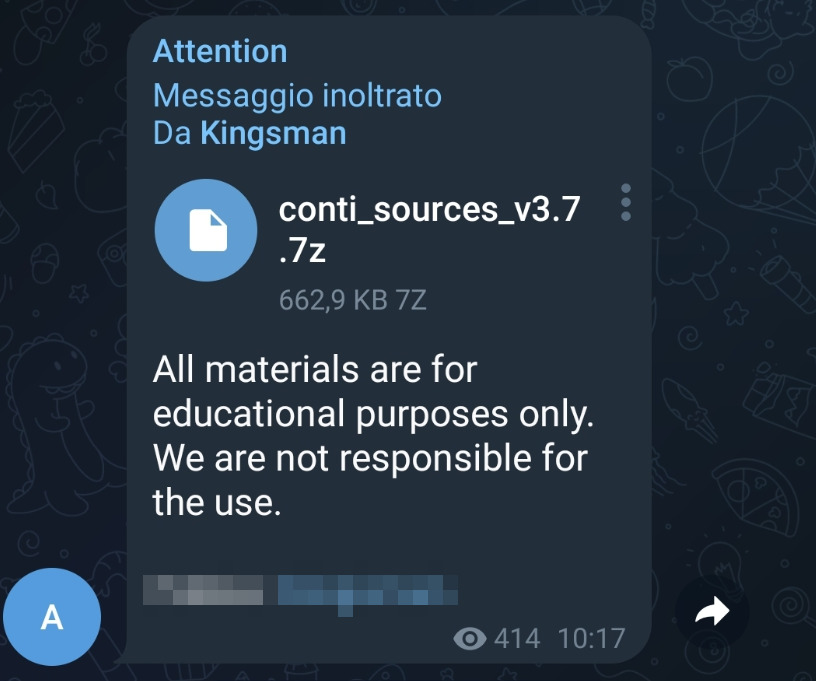

Dopo la chiusura del suo data leak site (DLS) e dopo essere trapelato online il codice sorgente e le chat del collettivo criminale, ecco che qualche giorno fa spunta l’ultima versione del codice sorgente del ransomware, la 3.7.

Quella conosciuta distribuita in precedenza online era la 3.0.

Nel mentre si inizia a parlare del rebranding Monti, come riportato sul noto forum underground XSS, dove riportiamo la traduzione dal russo:

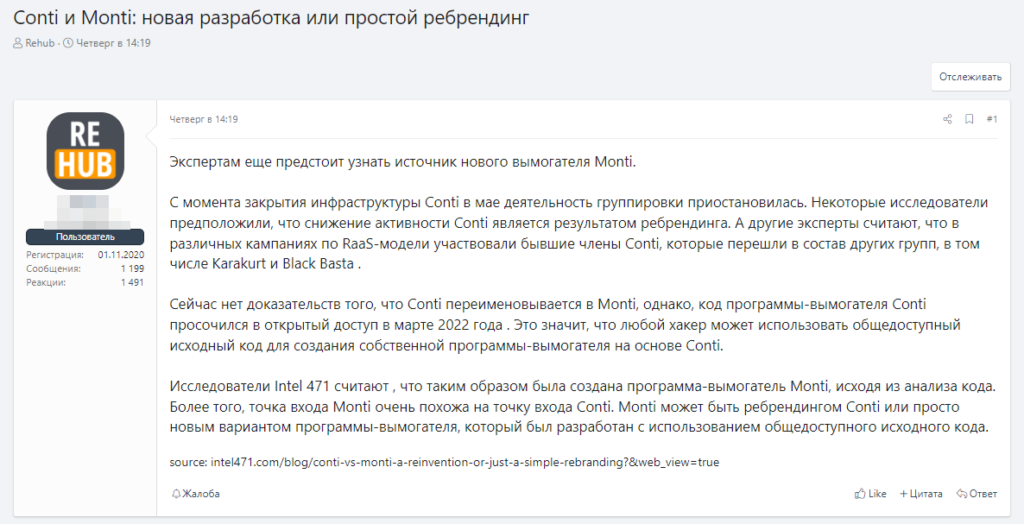

Gli esperti devono ancora scoprire l'origine del nuovo ransomware Monti.

Dopo la chiusura delle infrastrutture di Conti a maggio, le attività del gruppo si sono fermate. Alcuni ricercatori hanno suggerito che il calo dell'attività di Conti sia il risultato di un rebranding. E altri esperti ritengono che gli ex membri di Conti, che si sono trasferiti in altri gruppi, tra cui Karakurt e Black Basta, abbiano partecipato a varie campagne come modello RaaS.

Al momento non ci sono prove che Conti venga rinominato in Monti, tuttavia, il codice del ransomware Conti è trapelato al pubblico a marzo 2022. Ciò significa che qualsiasi hacker può utilizzare il codice sorgente pubblico per creare il proprio ransomware basato su Conti.

I ricercatori di Intel 471 ritengono che il ransomware Monti sia stato creato in questo modo, sulla base dell'analisi del codice. Inoltre, il punto di ingresso di Monti è molto simile al punto di ingresso di Conti. Monti potrebbe essere un rebranding di Conti o semplicemente una nuova variante di ransomware che è stata sviluppata utilizzando codice sorgente disponibile pubblicamente.In effetti, chiunque potrebbe partire dalle ultime versioni del ransomware Conti e procedere a customizzare solo piccole cose e creare la propria variante di ransomware basata su Conti.

Un’altra notizia recente è che i criminali informatici composti da ex membri del famigerato gruppo ransomware Conti stanno prendendo di mira il governo ucraino e le organizzazioni non governative (ONG) europee, secondo un avviso pubblicato dal Threat Analysis Group (TAG), un’unità di Google specializzata nel rilevamento delle vulnerabilità informatiche.

Dall’inizio dell’invasione in Ucraina, le tensioni sul fronte della sicurezza informatica sono state particolarmente presenti. Da aprile ad agosto 2022, TAG ha monitorato

“un numero crescente di attori di minacce che prendono di mira l’Ucraina le cui attività sembrano strettamente legate agli attacchi sponsorizzati dal governo russo”.

Sarebbero motivati da interessi finanziari.

Uno di questi attori è già stato indicato dal CERT, il team nazionale di risposta alle emergenze informatiche ucraino, come “UAC-0098”. Quest’ultimo sarebbe effettivamente legato a Conti, secondo Google.

Secondo l’analisi di TAG, i criminali sono dietro le campagne di phishing che prendono di mira diverse organizzazioni del settore alberghiero ucraino che affermano di appartenere alla divisione di polizia ucraina specializzata in sicurezza informatica. Stanno anche attaccando le ONG umanitarie con sede in Italia con e-mail inviate dall’account e-mail hackerato di un hotel indiano.

Altre campagne di phishing hanno impersonato rappresentanti di Starlink, il sistema Internet satellitare gestito da SpaceX. Queste e-mail fornivano collegamenti a programmi di installazione di malware camuffati da software necessari per connettersi a Internet.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…