Un gruppo di hacker noto come HoneyMyte (aka Mustang Panda o Bronze President) continua le sue operazioni di cyberspionaggio su larga scala, prendendo di mira principalmente agenzie governative nel Sud-est asiatico. Tra le vittime figurano anche organizzazioni in Mongolia, Russia e altri paesi.

I ricercatori di Kaspersky Lab hanno documentato che, in recenti operazioni, gli aggressori hanno utilizzato una versione aggiornata del malware CoolClient e introdotto nuovi strumenti per rubare dati da browser e documenti.

CoolClient, individuato per la prima volta nel 2022, ha subito cambiamenti significativi negli ultimi anni.

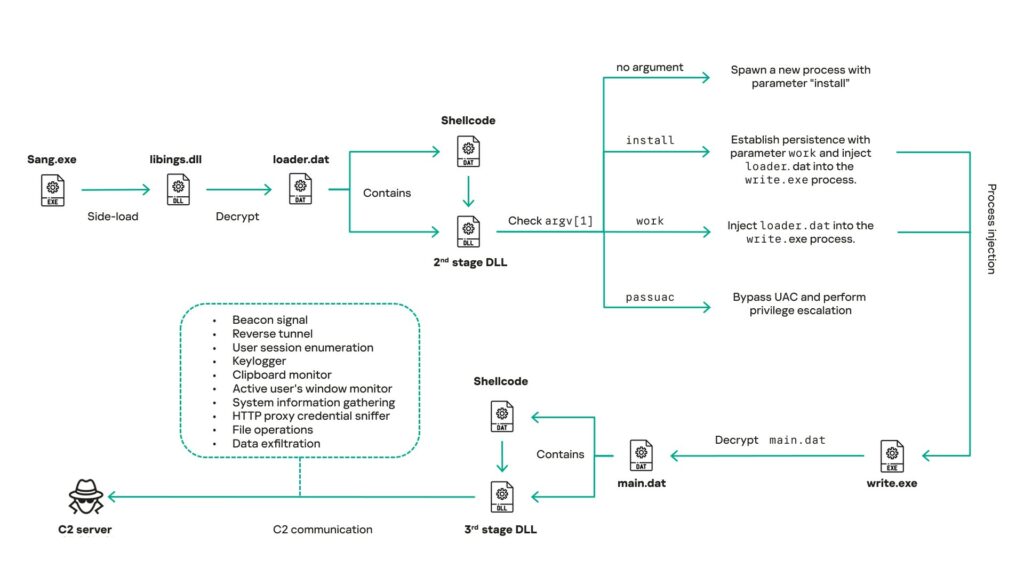

Il programma ha acquisito nuove funzionalità, tra cui la raccolta di informazioni di sistema, l’intercettazione delle sequenze di tasti, il tunneling del traffico, l’esecuzione di moduli remoti e il monitoraggio del contenuto degli appunti. Inoltre, sono stati implementati meccanismi per il furto di credenziali da proxy HTTP e nuovi formati di file di configurazione. Tutte queste funzionalità consentono agli aggressori di monitorare in modo approfondito le attività degli utenti e di controllare il sistema all’insaputa del proprietario.

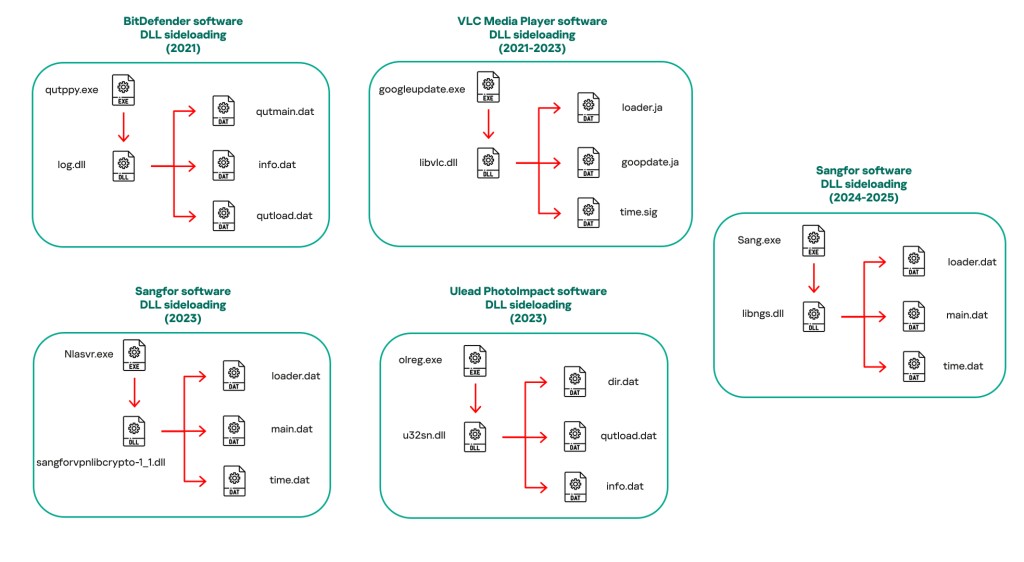

CoolClient viene avviato attivamente tramite la sostituzione DLL , tramite la quale una libreria dannosa viene caricata tramite un’applicazione legittima e firmata. I programmi utilizzati includono soluzioni BitDefender, VLC, Ulead PhotoImpact e Sangfor. L’ultima versione registrata di CoolClient viene avviata tramite applicazioni Sangfor.

Il meccanismo di monitoraggio degli appunti e delle finestre attive merita un’attenzione particolare. CoolClient registra il contenuto degli appunti, i titoli delle finestre e i timestamp, quindi crittografa i dati e li salva in un file separato sul disco rigido. Questa funzionalità consente di monitorare l’attività dell’utente in tempo reale, inclusi i dati copiati e le applicazioni attive.

Una nuova serie di programmi progettati per rubare le credenziali di accesso salvate da Chrome, Edge e altri browser basati su Chromium è stata aggiunta all’arsenale degli aggressori . Sono state identificate almeno tre varianti: alcune vengono avviate direttamente, mentre altre si basano sul caricamento di DLL.

Una caratteristica distintiva è che alcune versioni implementano la capacità di elaborare percorsi di dati durante l’esecuzione, consentendo al malware di adattarsi in modo flessibile a diversi browser e configurazioni.

È stato rilevato anche l’utilizzo di script PowerShell e BAT. Questi script automatizzano la raccolta di informazioni di sistema, la ricerca di documenti, la compressione dei dati e il caricamento su risorse esterne, inclusi server FTP e servizi di archiviazione pubblici come Pixeldrain. Questi script possono disabilitare i browser, comprimere intere directory, estrarre file di configurazione di programmi popolari e trasmetterli agli aggressori.

Secondo l’analisi, l’attività è collegata al gruppo LuminousMoth, precedentemente associato anche a HoneyMyte. I programmi di entrambi i gruppi condividono codice simile, utilizzano approcci simili al furto di dati e salvano file temporanei con gli stessi nomi.

HoneyMyte dimostra quindi non solo un’attività costante, ma anche un’evoluzione tecnologica volta ad ampliare le sue capacità di sorveglianza e furto di informazioni. Le versioni attuali dei suoi strumenti consentono non solo l’accesso a documenti riservati, ma anche il monitoraggio continuo delle attività degli utenti all’interno dei sistemi infetti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…