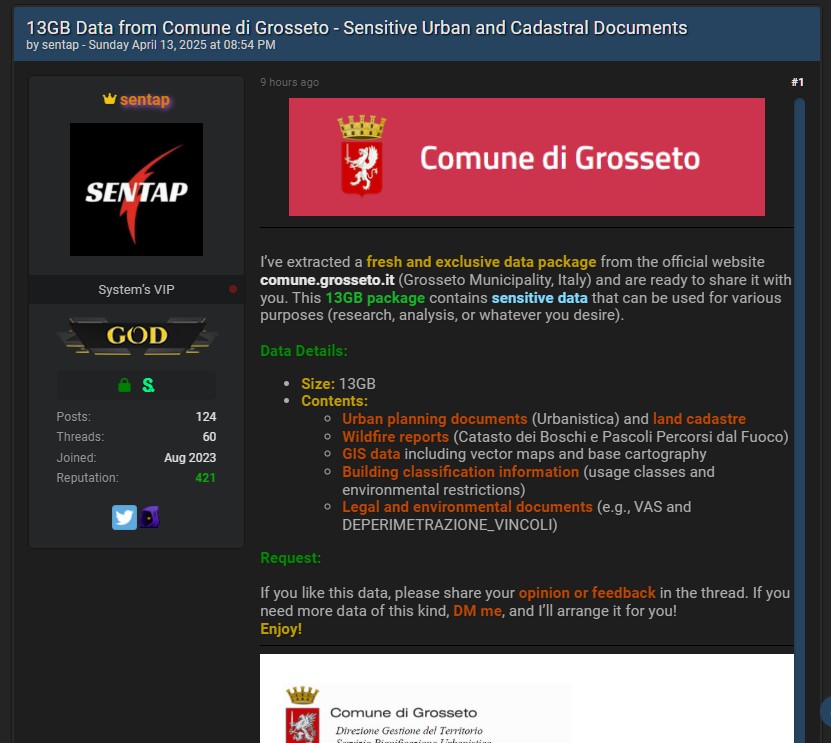

Poche ore fa, all’interno del famoso forum underground Breach Forums, un post da parte dell’utente “sentap” ha riportato la potenziale violazione dei dati dal Comune di Grosseto. Il criminale informatico ha scritto nel post che ha “estratto un pacchetto dati nuovo ed esclusivo dal sito web ufficiale comune.grosseto.it (Comune di Grosseto, Italia)” e che tale “pacchetto” della dimensione di 13GB contiene dati sensibili.

Disclaimer: Questo rapporto include screenshot e/o testo tratti da fonti pubblicamente accessibili. Le informazioni fornite hanno esclusivamente finalità di intelligence sulle minacce e di sensibilizzazione sui rischi di cybersecurity. Red Hot Cyber condanna qualsiasi accesso non autorizzato, diffusione impropria o utilizzo illecito di tali dati. Al momento, non è possibile verificare in modo indipendente l’autenticità delle informazioni riportate, poiché l’organizzazione coinvolta non ha ancora rilasciato un comunicato ufficiale sul proprio sito web. Di conseguenza, questo articolo deve essere considerato esclusivamente a scopo informativo e di intelligence.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Ho estratto un pacchetto dati nuovo ed esclusivo dal sito web ufficiale comune.grosseto.it (Comune di Grosseto, Italia) e sono pronto a condividerlo con voi. Questo pacchetto da 13 GB contiene dati sensibili che possono essere utilizzati per vari scopi (ricerca, analisi o qualsiasi altra cosa desideriate).

Dettagli dei dati:

Dimensioni: 13 GB

Contenuto:

Documenti urbanistici (Urbanistica) e catasto terreni

Segnalazioni di incendi (Catasto dei Boschi e Pascoli Percorsi dal Fuoco)

Dati GIS, comprese mappe vettoriali e cartografia di base

Informazioni sulla classificazione degli edifici (classi di utilizzo e restrizioni ambientali)

Documenti legali e ambientali (es. VAS e DEPERIMETRAZIONE_VINCOLI)

Richiesta:

se questi dati ti piacciono, condividi la tua opinione o il tuo feedback nel thread. Se hai bisogno di altri dati di questo tipo, mandami un messaggio privato e li organizzerò per te!

Buon divertimento!

Il criminale informatico, noto per la sua discreta reputazione all’interno dei forum underground, ha condiviso come campioni alcuni documenti che, a una prima analisi, sembrerebbero di natura pubblica e contenere informazioni facilmente reperibili online.

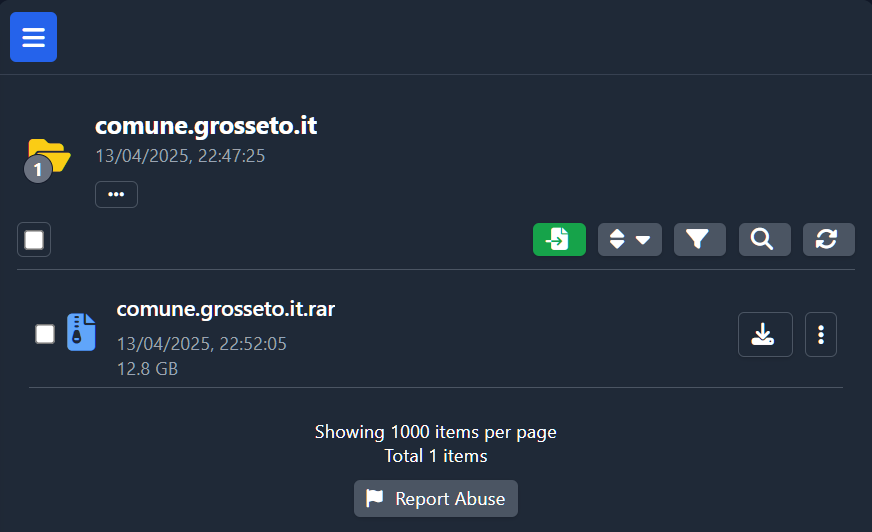

Inoltre, i file risultano scaricabili gratuitamente, suggerendo una possibile attività di web scraping sul sito e, di conseguenza, un basso valore di monetizzazione delle informazioni sottratte. Sarà ora necessario attendere le analisi del Comune di Grosseto per determinare se si sia verificata una reale compromissione dei dati.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione da parte dell’azienda qualora voglia darci degli aggiornamenti sulla vicenda. Saremo lieti di pubblicare tali informazioni con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.