Autore: Michele Pinassi

Data Pubblicazione: 9/11/2021

“L’inefficienza della Pubblica Amministrazione contraddice l’essenza stessa della democrazia perché da essa trae alimento e forza una minoranza, mai la maggioranza e, tanto meno, la parte più debole dei cittadini.”. (Cit. Giuseppe Alvaro)

A fronte di innumerevoli annunci, la situazione generale della PA italiana in tema di sicurezza informatica non sembra essere migliorato poi molto. Il problema è politico e il caldo autunno, non tanto per le temperature quanto per il numero e l’impatto degli attacchi informatici, non lascia presagire niente di buono per il futuro.

La questione non è più (da qualche tempo) solo esclusivamente tecnica, come molti burocrati forse ancora credono (o sperano). La questione è ormai squisitamente politica e investe in pieno qualsiasi livello della pubblica amministrazione italiana, a iniziare da quelli più alti.

Per iniziare, la saga dei green pass farlocchi è tutt’altro che finita: qualche giorno fa è comparso anche quello di Bettino Craxi, rilasciato dall’autorità polacca ma perfettamente valido anche in Italia (almeno fino a qualche giorno fa), e nelle ultime ore è arrivata la notizia di un .zip di oltre 1000 digital green certificates italiani (di cui 31 relativi a tampone antigenico), nel formato pronto per la stampa su carta, presumibilmente sottratti da qualche archivio.

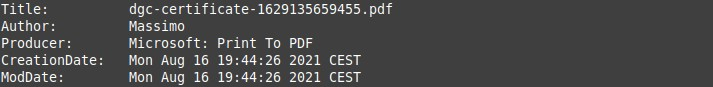

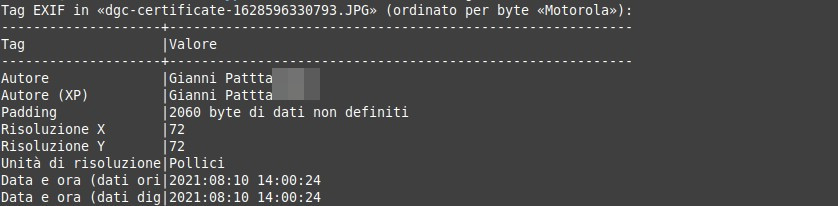

L’archivio è una raccolta di 1003 file univoci (all’interno, tre directory con molti duplicati) con due file particolari: un file .JPG e un .PDF che, a differenza degli altri, contiene immagini incapsulate. Il PDF:

e il JPG:

La cosa curiosa è che in entrambi i casi i metadati relativi all’autore corrispondono con quelli contenuti nel certificato, quasi a voler confermare che sono file prodotti dagli stessi assegnatari.

Lasciando sospettare, ma è solo una mia personalissima deduzione, che il leak sia originato da un qualche servizio (o più di uno) che raccoglieva questi green pass, per qualche motivo (ricordo che più volte il Garante della Privacy ha sottolineato l’importanza per gli utenti di non inviare mai il DGC a terzi e, per le strutture, di astenersi dal conservare i certificati).

Speriamo che i malcapitati siano informati e che il certificato venga inserito al più presto nella blacklist di VerificaC19, per scongiurarne utilizzi indebiti.

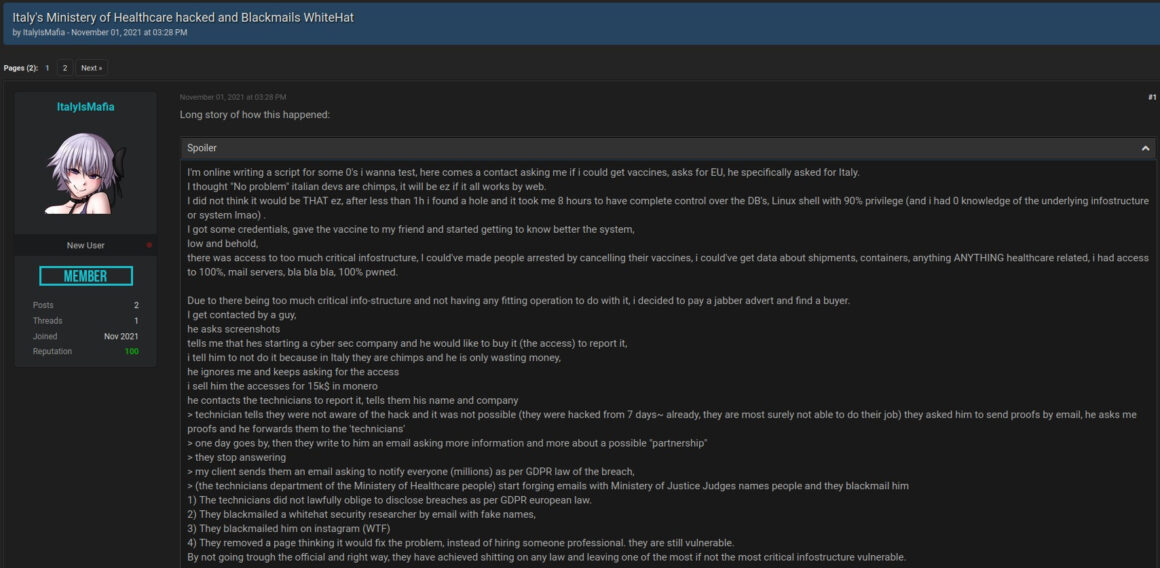

In quei giorni, però, si è diffusa la ben più grave notizia di un potenziale breach nei sistemi del Ministero della Salute italiano, reso drammaticamente realistico dalla diffusione di una serie di schermate e documenti a riprova della vulnerabilità che, dicono alcuni esperti, esiste da molti anni.

L’attacco è stato pubblicizzato su RaidForums attraverso il racconto della segnalazione che un white hat italiano avrebbe fatto al supporto tecnico del Ministero, ricevendo solo risposte vane e successivo “ban“.

L’idea che qualcuno (cybercriminali, agenti di paesi stranieri?) abbia potuto sguazzare liberamente nei sistemi e nei delicati dati del NSIS –Nuovo Sistema Informativo Sanitario– di uno dei ministeri più importanti, quello della Salute, non mi tranquillizza affatto. Così come non mi tranquillizza il silenzio che trapela sulla vicenda sia dai media mainstream che dal Ministero stesso (nessuna traccia, né di conferma né di smentita, in merito al presunto breach): considerando il contenuto delle prove pubblicamente rilasciate a dimostrazione della falla scoperta, possibile che davvero abbiano deciso di non commentare?

Peraltro, la settimana appena conclusa è stata particolarmente “calda” sul fronte cybersecurity per la PA: sia l’ASL 3 di Roma che il Comune di Perugia hanno dovuto affrontare attacchi importanti ai loro sistemi ICT (pare che l’ASL3 di Roma abbia ancora diversi sistemi off-line), ultime vittime di una “pandemia digitale” che nelle ultime settimane sta flagellando con particolare virulenza il nostro Paese.

Una “pandemia digitale” che non colpisce solo l’Italia (anche se siamo tra i Paesi più colpiti, posizione sicuramente non molto lusinghiera), come dimostrano gli attacchi anche ai danni di altri governi, ma che per lo stivale assumono carattere endemico.

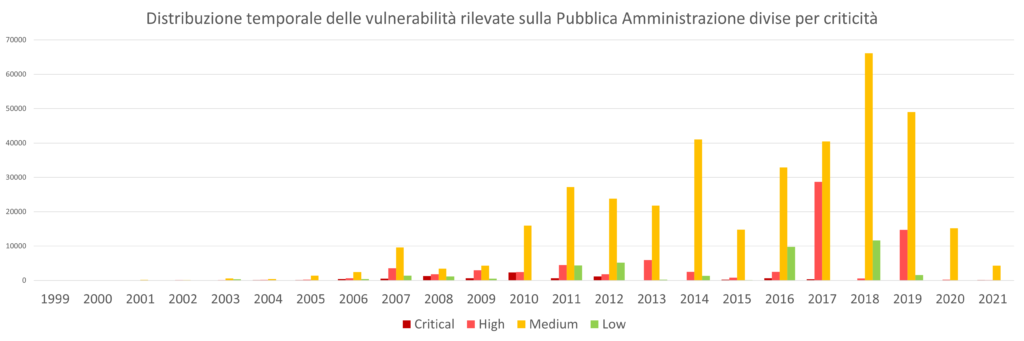

Nel Paese dove “niente è più definitivo delle soluzioni temporanee“, sono i recentissimi risultati di una indagine OSINT da parte dell’AgID –“Uno sguardo ai server della Pubblica Amministrazione attraverso i dati di Shodan”– a fotografare la situazione attuale dell’infrastruttura ICT della PA italiana.

Seppur, stando ai grafici e ai risultati indicati, stiamo assistendo a un parziale miglioramento della situazione generale, dettata probabilmente da un aumento della percezione dei rischi cyber da parte delle istituzioni e dei tecnici ICT, è impossibile sapere con certezza quante delle vulnerabilità critiche individuate sono già state sfruttate da cybercriminali e quanti sistemi sono stati compromessi.

La proverbiale lentezza pachidermica della burocrazia italiana paga irrimediabilmente, e con conseguenze importanti, la velocità dell’evoluzione tecnologica, delle minacce e delle vulnerabilità.

Per finire, una nota sulla chiosa finale dell’articolo di AgID sopra citato:

“Ad esempio, i corsi di hardening Linux (vedi SELinux), sebbene molto interessanti, non aiuterebbero che poco più di un terzo della PA. Data la situazione attuale è più utile un expertise su Windows che su Linux. In ottica di una facilitazione di passaggio al Cloud della PA è quindi opportuno considerare che il principale sistema operativo usato dalla Pubblica Amministrazione è ad oggi Microsoft Windows.“

Prima di tutto, personalmente non ritengo che il passaggio a Cloud, portato come panacea all’arretratezza digitale della PA, sarà risolutivo. Per un motivo molto semplice: gran parte degli attacchi sono portati a termine a causa di uso errato delle credenziali e dei sistemi di autenticazione. Per non considerare che muovere verso soluzioni PAAS, IAAS o SAAS comporta comunque l’uso di punti di accesso da parte di operatori spesso non adeguatamente formati in merito alle minacce cyber, con il risultato di cui sopra: come dicevo in apertura, ormai il problema non è tecnologico!

In secondo luogo, perché si accetta passivamente che la PA italiana debba usare soprattutto Microsoft Windows, ignorando normative come il CAD (art. 68)? Il problema è semplice: aggiornamenti. Quante sono le PA che ancora usano Windows XP, ormai superato da anni? O Windows 7, il cui supporto è già scaduto? O esponendo server Windows 2003? E quante non hanno risorse/competenze/possibilità di migrare alle ultime versioni, più sicure e comunque aggiornate? Paradossalmente, se ben configurati, i sistemi GNU/Linux offrono maggiore resilienza anche sul lungo periodo e, in ogni caso, non vi sono vincoli né costi di licenza da sostenere per gli aggiornamenti alle ultime release.

Oltre ai minori requisiti hardware, che rendono possibile usare distribuzioni moderne su PC non proprio nuovissimi. Sorprende, quindi, che l’AgID non sottolinei abbastanza come ormai oltre 1/3 dei sistemi informatici della PA sia GNU/Linux. E che non stimoli il restante a migrare, considerando che ormai gran parte delle esigenze quotidiane sono tranquillamente esaudibili da browser.

Per concludere, vorrei modestamente suggerire ad AgID un tema per la prossima indagine: partendo proprio dall’elenco IndicePA, realizzare un censimento sul personale ICT dedicato alla gestione e manutenzione dei sistemi informatici nelle varie realtà della PA italiana. Includendo sia la formazione che il livello retributivo. I risultati potrebbero essere interessanti.