Degli aggressori sconosciuti attaccano le organizzazioni russe utilizzando il malware Woody Rat, che consente di controllare da remoto i dispositivi infetti e rubare le loro informazioni.

Un nuovo Trojan di accesso remoto (RAT) è stato scoperto dagli analisti di Malwarebytes, che hanno chiamato il malware Woody Rat. Secondo loro, una delle vittime del nuovo malware è stata la società aeronautica russa United Aircraft Corporation (UAC).

“Grazie a un dominio falso registrato dagli aggressori, sappiamo che stavano cercando di attaccare la compagnia aerospaziale e di difesa russa nota come UAC”

scrivono i ricercatori.

Woody Rat, ha una vasta gamma di capacità ed è stato utilizzato negli attacchi per almeno un anno.

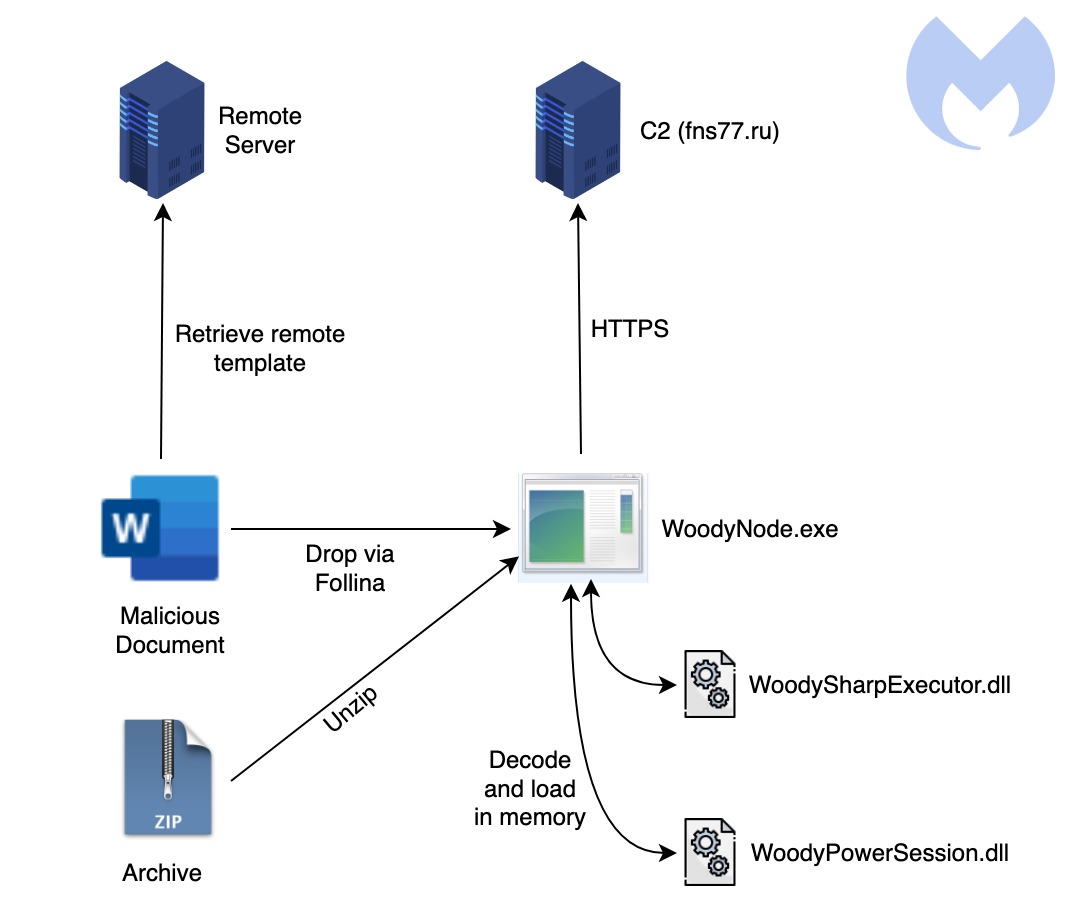

Attualmente, il malware viene consegnato ai computer delle vittime tramite e-mail di phishing: utilizzando archivi ZIP contenenti un payload dannoso o tramite documenti di Microsoft Office intitolati “Information Security Memo” che utilizzano la vulnerabilità di Follina per distribuire i payload.

L’elenco delle funzionalità di questo Trojan include: raccolta di informazioni di sistema, compilazione di elenchi di cartelle e processi in esecuzione, esecuzione di comandi e file ricevuti dal server di comando e controllo, download ed eliminazione di file su macchine infette, nonché acquisizione di schermate.

Inoltre, Woody Rat è in grado di eseguire codice .NET, comandi PowerShell e script che riceve dal suo server di gestione utilizzando due DLL (WoodySharpExecutor e WoodyPowerSession).

In esecuzione su un dispositivo compromesso, il malware utilizza la tecnica dello svuotamento del processo per infiltrarsi nel Blocco note, quindi rimuoversi dal disco per evitare il rilevamento.

Il RAT crittografa le sue comunicazioni con l’infrastruttura C&C utilizzando una combinazione di RSA-4096 e AES-CBC per evitare l’attenzione degli strumenti di monitoraggio della rete.

Gli esperti di Malwarebytes non associano questo malware e attacchi a nessun gruppo di hacker specifico, ma scrivono che l’elenco dei possibili sospetti è estremamente piccolo e include APT cinesi e nordcoreani.

“Storicamente, gli APT cinesi e nordcoreani (come Tonto e Konni) hanno preso di mira la Russia. Tuttavia, sulla base dei dati che siamo riusciti a raccogliere, non ci sono segnali convincenti che ci consentano di correlare questa campagna con un argomento specifico”

riassumono i ricercatori.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…