L’esperto di malware Li Beaming, conosciuto anche con lo pseudonimo di Seeker, ha reso pubbliche dettagliate note di ricerca relative al funzionamento dell’impianto MoonBounce a livello di firmware UEFI e al suo meccanismo di azione.

L’analisi di Li Biaoming si basa su materiali precedentemente pubblicati dal team di Kaspersky Lab e Binarly , che collegano MoonBounce al gruppo APT41, noto anche come Winnti. Le sue note non ripropongono report tecnici, ma li integrano con un’analisi concettuale dell’architettura di attacco e della logica di implementazione di DXE Core, dimostrando come i moderni impianti firmware si stiano evolvendo e perché stiano diventando sempre più difficili da rilevare e neutralizzare.

Lo studio sottolinea che un’architettura di questo tipo richiede una profonda comprensione della logica interna dell’UEFI e dei punti di attendibilità all’interno del processo di avvio. MoonBounce integra essenzialmente la sua logica nel core di esecuzione del firmware, ottenendo l’accesso al controllo del sistema ancor prima dell’avvio di driver e componenti del sistema operativo.

Particolare attenzione è stata prestata alla versatilità dello schema di attacco. MoonBounce è in grado di adattarsi a diversi scenari di avvio, sia quelli che utilizzano la modalità di compatibilità CSM sia quelli in un ambiente UEFI puro. In un caso, il controllo viene trasferito tramite eventi di avvio legacy, mentre nell’altro avviene intercettando il punto di transizione dal firmware al kernel del sistema operativo. Ciò rende l’impianto resiliente a diverse configurazioni e architetture di sistema.

Questo approccio complica notevolmente il rilevamento e l’analisi delle minacce.

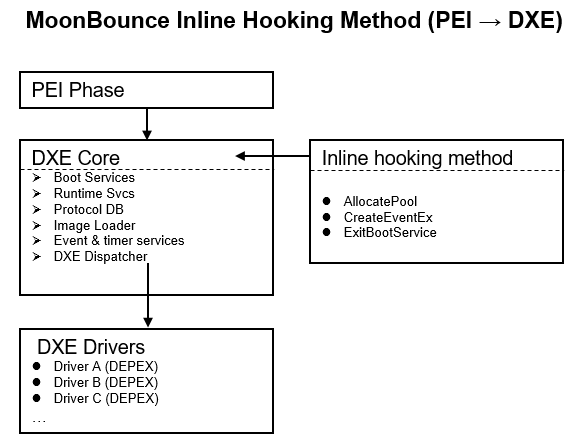

Il focus principale del documento è sul DXE Core, elemento cruciale dell’architettura di avvio che amministra l’avvio di tutti i moduli successivi nella fase DXE, rappresentando di fatto un “sistema operativo” integrato all’interno del firmware.

L’analisi approfondita di MoonBounce rivela che il suo meccanismo di iniezione avviene direttamente nel codice eseguibile del nucleo DXE, incorporando la logica dannosa all’interno di funzioni preesistenti, anziché generare un modulo distinto.

Ciò consente al malware di inserirsi strategicamente durante le fasi cruciali dell’avvio del sistema. L’autore illustra dettagliatamente il funzionamento degli hook integrati nei servizi EFI, un procedimento mediante il quale il sistema maligno acquisisce il controllo su aspetti fondamentali come l’allocazione della memoria, la gestione degli eventi e la transizione dal firmware al bootloader del sistema operativo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.