L’incidente informatico avvenuto all’azienda italiana Postel, nelle ultime settimane ha scatenato una grande attenzione mediatica ed oggi siamo arrivati all’epilogo di quello che è un classico attacco ransomware, ma in modo differente dal solito.

Anche AgID si era messa in moto in relazione a dei Tweet di vari esperti di sicurezza. Subito dopo, Postel aveva pubblicato un comunicato stampa, circa l’accaduto, seguito da una comunicazione agli interessati che abbiamo visto qualche giorno fa.

Come i nostri lettori sanno, un incidente ransomware si articola in due fasi. La prima è la richiesta di riscatto per la decifratura dei dati (prima estorsione). La seconda è la richiesta di riscatto per evitare che la cyber gang pubblichi i dati esfiltrati dalle infrastrutture IT dell’azienda colpita (seconda estorsione).

Ma la pubblicazione dei dati questa volta è avvenuta in una maniera del tutto diversa dal solito che analizzeremo in questo articolo.

La cyber gang Medusa ransomware, la quale aveva rivendicato diversi giorni fa l’attacco informatico all’azienda di Poste Italiana – precisamente nel giorno di ferragosto – aveva promesso la pubblicazione dopo 8gg di countdown, ma tale pubblicazione non è avvenuta nelle consuete “procedure” sul proprio DLS.

Siccome da diversi giorni l’amministratore di Medusa sta parlando di “ampliamenti infrastrutturali”, sembrerebbe che la pubblicazione dei dati – probabilmente a causa della paura di qualche intrusione illecita nei loro backend – sia stata rimandata ad altri canali underground. E così di fatto è successo dopo qualche giorno.

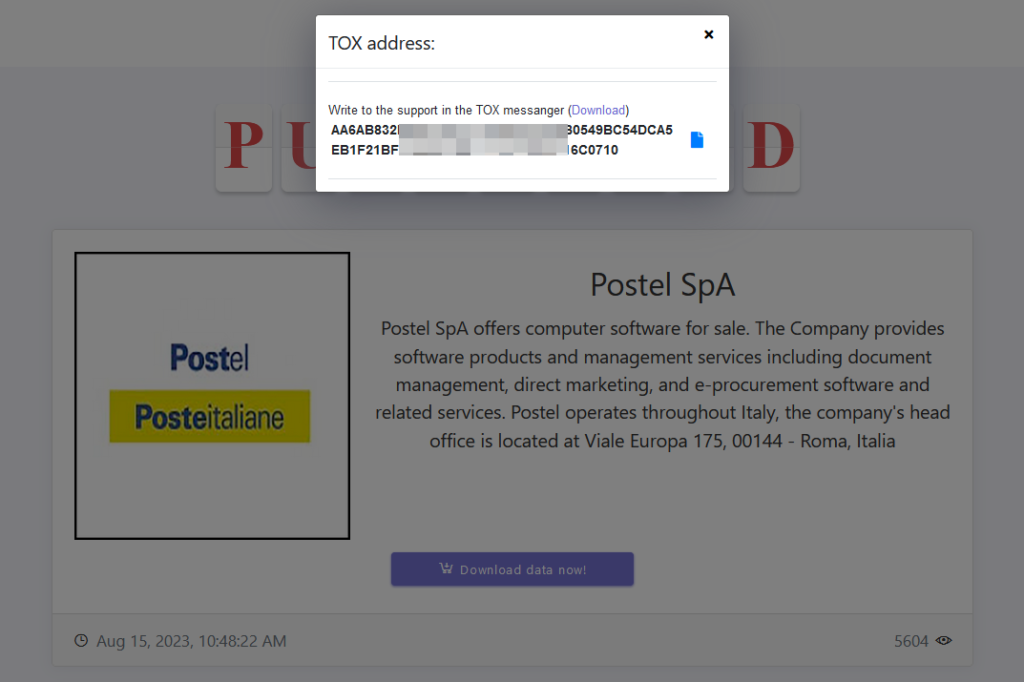

Alla data della scadenza del countdown, Medusa ha solo pubblicato un messaggio che riportava che qualora si volessero scaricare i dati, occorreva scrivere al supporto di Medusa attraverso il loro indirizzo TOX. Nello specifico TOX è un messanger, viene utilizzato da diverse cybergang ransomware per comunicare in modo sicuro.

Per qualche giorno non abbiamo più sentito parlare di tutto questo e molti si chiedevano cosa fosse successo dei dati pubblicati di Postel.

Alcune testate giornalistiche per generare hype attorno alla vicenda hanno anche pubblicato degli articoli con titolo “Postel, il gruppo criminale Medusa ha pubblicato i dati rubati”, ma di fatto tali dati non circolavano nelle underground.

Molte persone ci hanno chiesto perchè RHC non ha pubblicato nulla su questa vicenda? La nostra risposta è stata che non era stata effettuata alcuna pubblicazione se non il cambiamento del post di Medusa con lo stato “Published”. Di fatto i dati non erano stati ancora esposti e c’era poco da aggiungere

Ma tutto questo è cambiato nelle ultime ore come vedremo di seguito.

Come abbiamo detto prima, l’amministrazione di Medusa non ha pubblicato tali dati sui canali consueti, probabilmente per paura di infiltrazioni all’interno dei canali privati della gang o probabilmente per problemi di natura “infrastrutturale”.

Ricordiamo che la pubblicazione di una quantità così considerevole di dati all’interno di un data leak site genera problemi di performance notevoli sulle infrastrutture soprattutto al momento del download da parte dei visitatori. Abbiamo già visto tali problemi in passato che hanno colpito i DLS di BlackCat e LockBit che poi sono dovuti migrare su una nuova infrastruttura più performante.

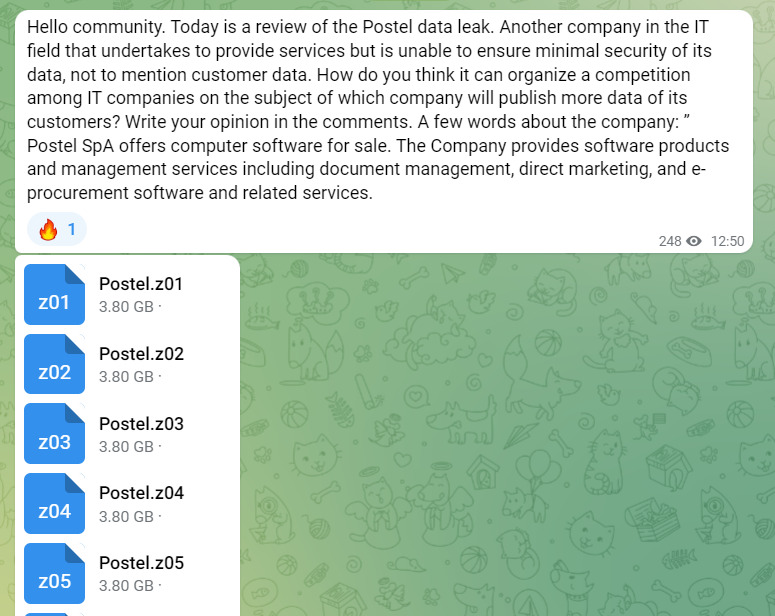

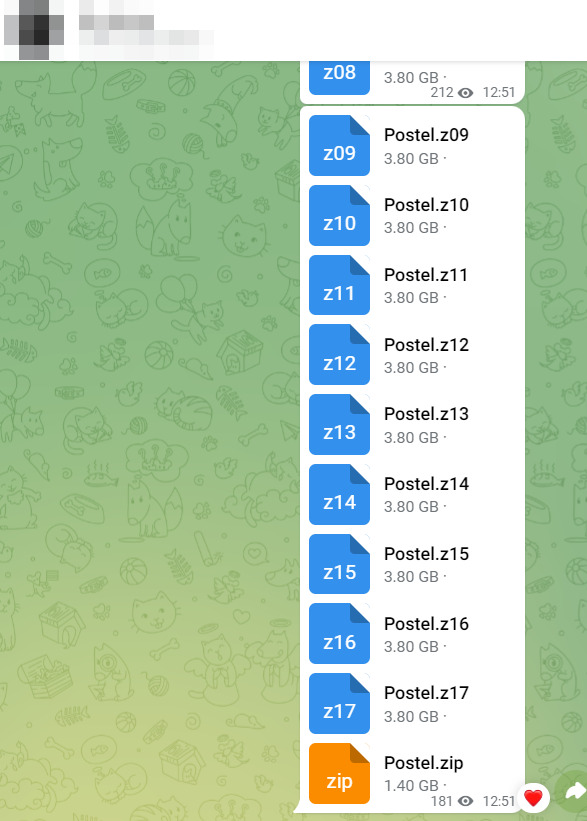

Ritornando a noi, da qualche ora iniziano a circolare su Telegram i dati di Postel dove nello specifico, alcuni canali hanno riportato il seguente messaggio seguito da diversi file in formato archivio contenenti diversi GB di dati.

Ciao comunità. Oggi esamineremo la fuga di dati di Postel. Un'altra azienda del settore informatico che si impegna a fornire servizi ma non è in grado di garantire una sicurezza minima dei propri dati, per non parlare dei dati dei clienti.

Come pensa che si possa organizzare una gara tra le aziende IT su quale azienda pubblicherà più dati dei propri clienti? Scrivi la tua opinione nei commenti.

Qualche parola sull'azienda: “Postel SpA offre in vendita software per computer. La Società fornisce prodotti software e servizi di gestione, tra cui gestione dei documenti, marketing diretto, software di e-procurement e servizi correlati.

Ancora non sappiamo i dati cosa contengono, in quanto si tratta di decine di GB da scaricare e da analizzare. Sicuramente abbiamo avuto accesso all’alberatura dei file e quindi ai nomi stessi dei file e tutto lascia presagire ad una perdita di dati che farà parlare a lungo.

Stiamo verificando se all’interno della community qualcuno dei nostri analisti voglia procedere ad effettuare questo lungo lavoro per effettuare una analisi completa dei dati e darne evidenza.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione dell’azienda qualora voglia darci degli aggiornamenti su questa vicenda che saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…