Industrial Spy è un nuovo gruppo ransomware che ha avviato le sue attività a patire da Aprile del 2022.

In diversi casi, il gruppo è stato visto esfiltrare i dati e procedere con un riscatto, mentre successivamente è stato visto utilizzare la crittografia per bloccare le infrastrutture.

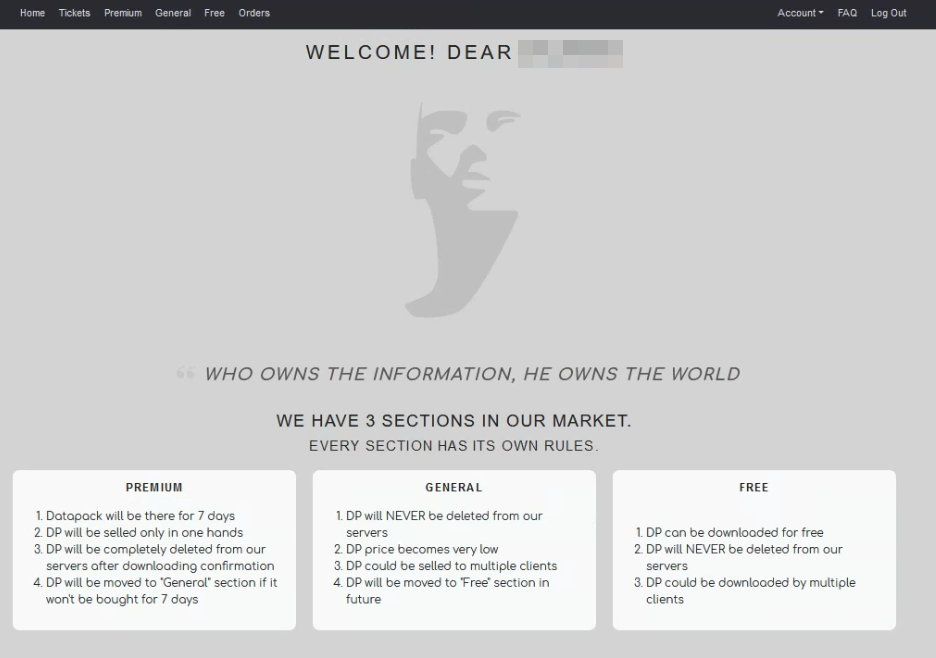

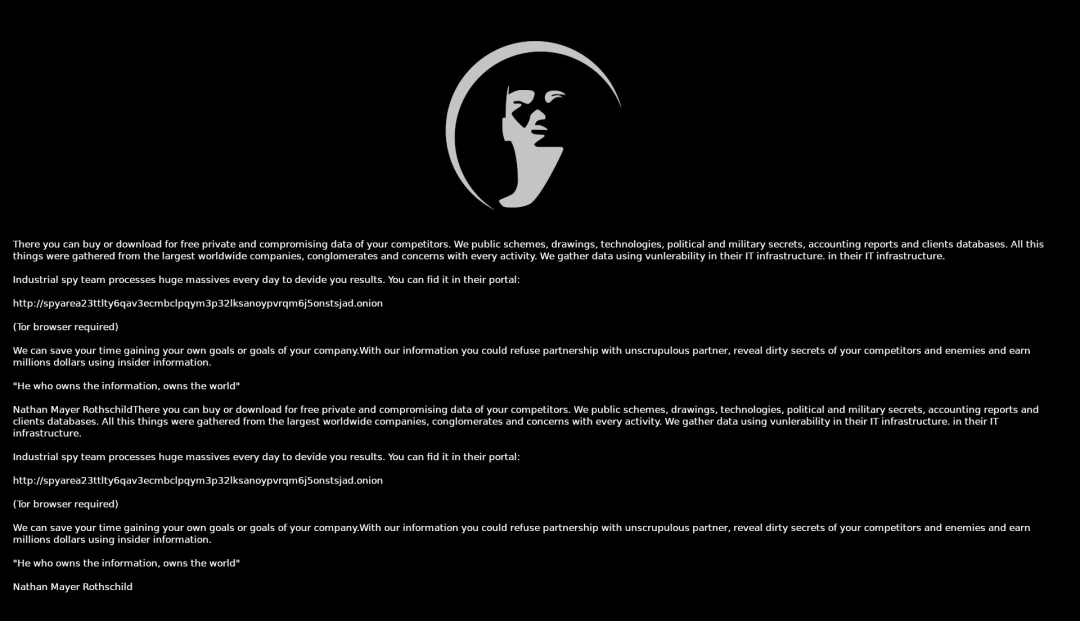

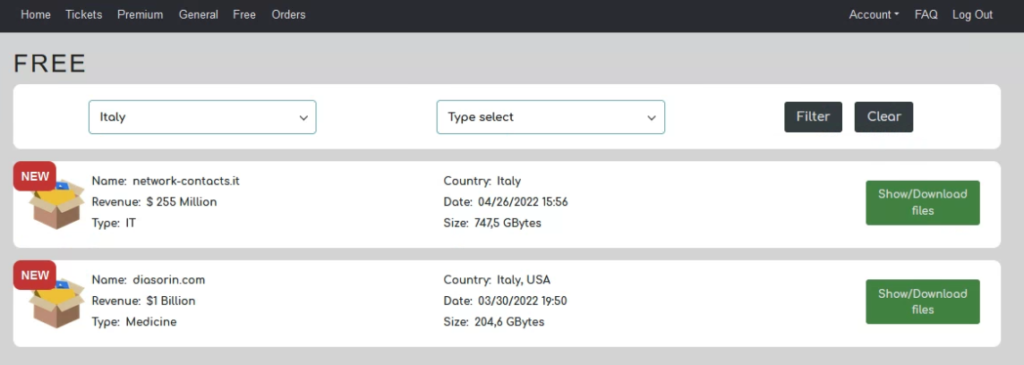

Industrial Spy è nato come un mercato per le estorsioni di dati, dove al suo interno, i criminali informatici possono mettere in vendita differenti informazioni, anche acquisite tramite impiegati infedeli (insider) presenti all’interno di grandi aziende.

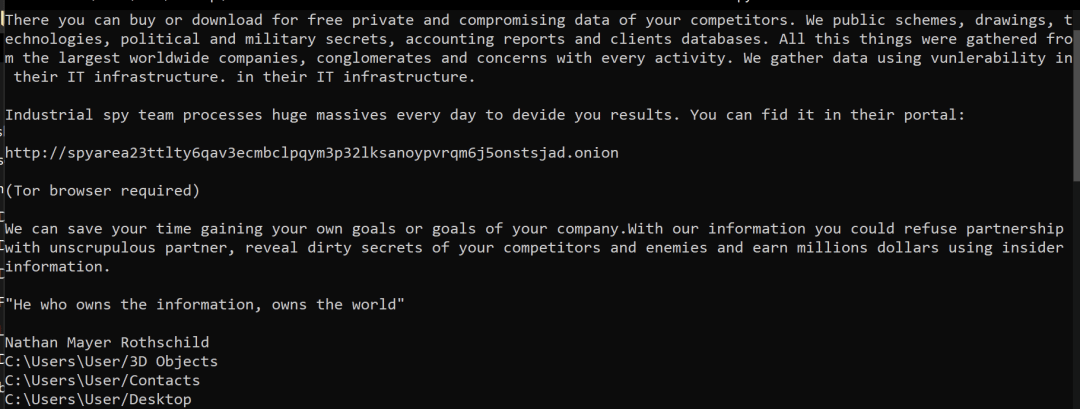

La gang ha pubblicizzato il suo mercato tentando di incentivare altri criminali informatici con metodi non convenzionali, come ad esempio l’utilizzo di specifici adware.

Dopo queste prime campagne promozionali, il gruppo ha introdotto il proprio ransomware, per creare attacchi in classica doppia estorsione, combinando il furto di dati con la crittografia dei file.

Sembra anche che il gruppo di minacce abbia iniziato le sue scorribande utilizzando il noto Cuba ransomware per un breve periodo, prima di sviluppare il proprio ransomware a partire da maggio del 2022.

Il gruppo esfiltra e vende dati sul proprio data leak site (DLS) presente nel dark web e il ransomware utilizza una combinazione di RSA e 3DES per crittografare i file.

Tale sito risulta raggiungibile dalla rete Onion e protegge la sua visibilità da una form di autenticazione. Pertanto per accedervi occorrerà creare un account specifico.

Industrial Spy manca di molte caratteristiche comuni presenti nelle moderne famiglie di ransomware come l’anti-analisi e l’offuscamento, questo è perché si tratta di un gruppo relativamente recente e non ha affinato le sue tattiche tecniche e procedure, a differenza dei ransomware d’elite come LockBit o BlackCat.

Il gruppo di minacce aggiunge costantemente circa due o tre vittime al mese sul proprio portale di fuga di dati.

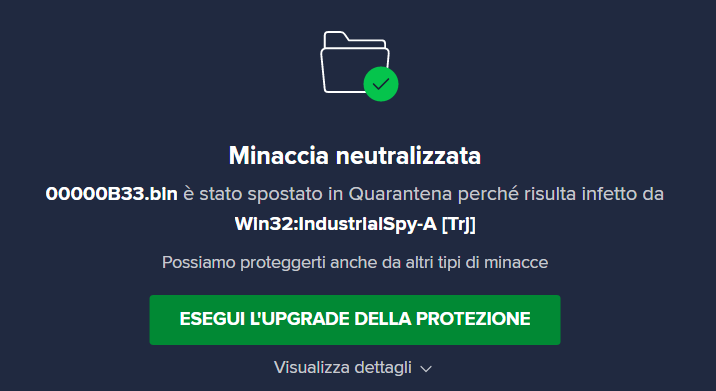

Esistono due eseguibili principali associati a Industrial Spy. Il primo binario non implementa alcuna funzionalità distruttiva, mentre il secondo esegue la crittografia dei file. Il primo è stato distribuito principalmente utilizzando crack, adware e altri caricatori di malware come dicevamo in precedenza.

E’ stato osservato che questi binari vengono distribuiti con altri loader o infostealer che coinvolgono SmokeLoader, GuLoader e Redline Stealer.

La famiglia di ransomware Industrial Spy è relativamente semplice e parti del codice sembrano essere in fase di sviluppo anche se non ci sono molti campioni di ransomware Industrial Spy che sono stati osservati.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.