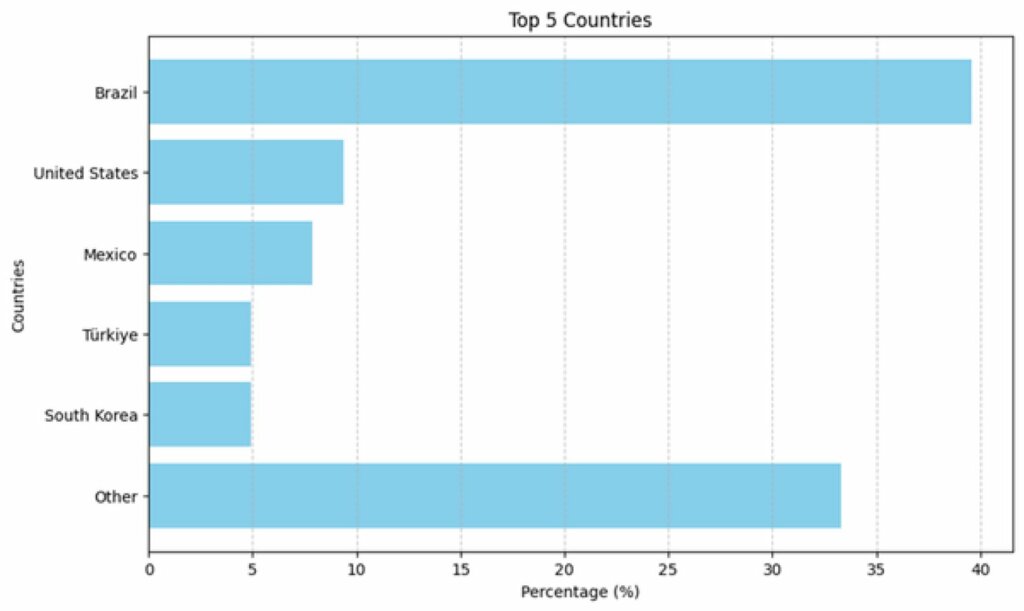

I Bitdefender Labs hanno individuato una vasta campagna fraudolenta che ha portato alla pubblicazione di centinaia di applicazioni Android dannose sul Google Play Store, raggiungendo complessivamente oltre 60 milioni di download. Le app, apparentemente legittime, sono state utilizzate per mostrare pubblicità invasive e, in alcuni casi, per tentare il furto di credenziali e dati di pagamento tramite pagine di phishing.

Google Play continua a rappresentare un obiettivo privilegiato per i gruppi criminali, che cercano di aggirare i controlli di sicurezza dello store e le protezioni integrate nel sistema operativo Android. Sebbene Google rimuova regolarmente le applicazioni segnalate come malevole, le campagne più strutturate riescono a rientrare sfruttando aggiornamenti successivi o tecniche di offuscamento.

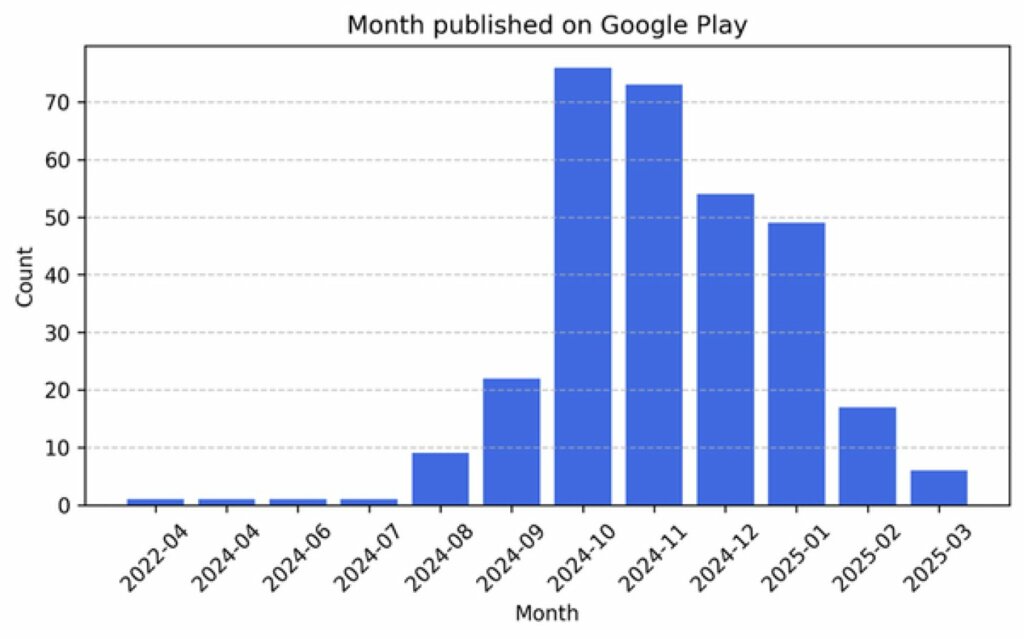

L’analisi di Bitdefender ha identificato almeno 331 applicazioni coinvolte, di cui alcune ancora disponibili sullo store al momento della conclusione della ricerca. Il comportamento dannoso non era sempre presente al momento della pubblicazione iniziale: diverse app risultavano innocue nelle prime versioni e sono state modificate successivamente tramite aggiornamenti.

La maggior parte delle applicazioni analizzate è stata pubblicata o aggiornata tra la fine del 2023 e l’inizio del 2024. Gli aggiornamenti distribuiti in questo periodo hanno introdotto componenti e comportamenti malevoli che non erano presenti nelle versioni precedenti.

Il report dei Bitdefender Labs è stato pubblicato il 4 marzo 2024, quando la campagna risultava ancora attiva.

Le applicazioni coinvolte imitavano categorie comuni e ad alta diffusione, tra cui:

Questa scelta ha favorito la diffusione, riducendo la probabilità che gli utenti sospettassero comportamenti anomali subito dopo l’installazione.

Uno degli aspetti più rilevanti della campagna riguarda la capacità delle app di avviarsi senza interazione diretta dell’utente, eludendo le restrizioni introdotte nelle versioni più recenti di Android, inclusa Android 13.

Secondo Bitdefender, le applicazioni dichiarano Content Provider che vengono interrogati automaticamente dal sistema operativo al termine dell’installazione. Questo meccanismo consente l’esecuzione di codice anche quando l’app non viene mai aperta manualmente, permettendo l’avvio di servizi e attività in background.

Nel tempo, gli sviluppatori del malware hanno affinato queste tecniche per ridurre la visibilità durante le analisi statiche, spostando riferimenti critici dalle dichiarazioni più evidenti a strutture meno immediatamente identificabili.

Un altro elemento chiave è il meccanismo di occultamento dell’icona.

Le app dichiarano l’attività di avvio (launcher activity) come disabilitata di default nel manifest. In questo modo:

Questo comportamento non è previsto dalle linee guida più recenti di Android e suggerisce l’abuso di meccanismi di sistema o di comportamenti non documentati.

Le applicazioni mostravano annunci pubblicitari a schermo intero anche quando non erano in primo piano, interferendo direttamente con l’esperienza dell’utente. In alcuni casi, queste schermate simulavano interfacce di login o moduli di pagamento, con l’obiettivo di raccogliere credenziali di servizi online o dati di carte di credito.

Secondo Bitdefender, queste tecniche dimostrano una chiara capacità di condurre attacchi di phishing direttamente dal dispositivo, sfruttando la fiducia riposta nelle app installate tramite lo store ufficiale.

Per mantenere l’esecuzione nel tempo, molte app avviano servizi persistenti e utilizzano diversi meccanismi di riattivazione automatica.

La comunicazione con i server di comando e controllo avviene tramite domini dedicati, con dati cifrati usando combinazioni di algoritmi standard e schemi proprietari. Le informazioni esfiltrate variano da app a app e utilizzano strutture polimorfiche per ostacolare il rilevamento.

Secondo i Bitdefender Labs, questa campagna evidenzia come il solo affidamento alle protezioni predefinite di Android e del Google Play Store non sia sufficiente contro minacce avanzate e in continua evoluzione. Il caso dimostra l’importanza di analizzare il comportamento delle applicazioni dopo l’installazione, soprattutto quando aggiornamenti successivi possono trasformare app inizialmente legittime in strumenti malevoli.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…