Dato che tutti lavoriamo online, gli episodi in cui gli hacktivisti irrompono all’interno di una videoconferenza sono all’ordine del giorno.

Abbiamo visto di recente l’irruzione degli hacktivisti all’interno di in un corso della Polizia Postale rivolto ai ragazzi delle scuole in Veneto la scorsa settimana, all’interruzione con immagini hot in una video in una riunione al senato fino ad arrivare agli open day nelle scuole elementari.

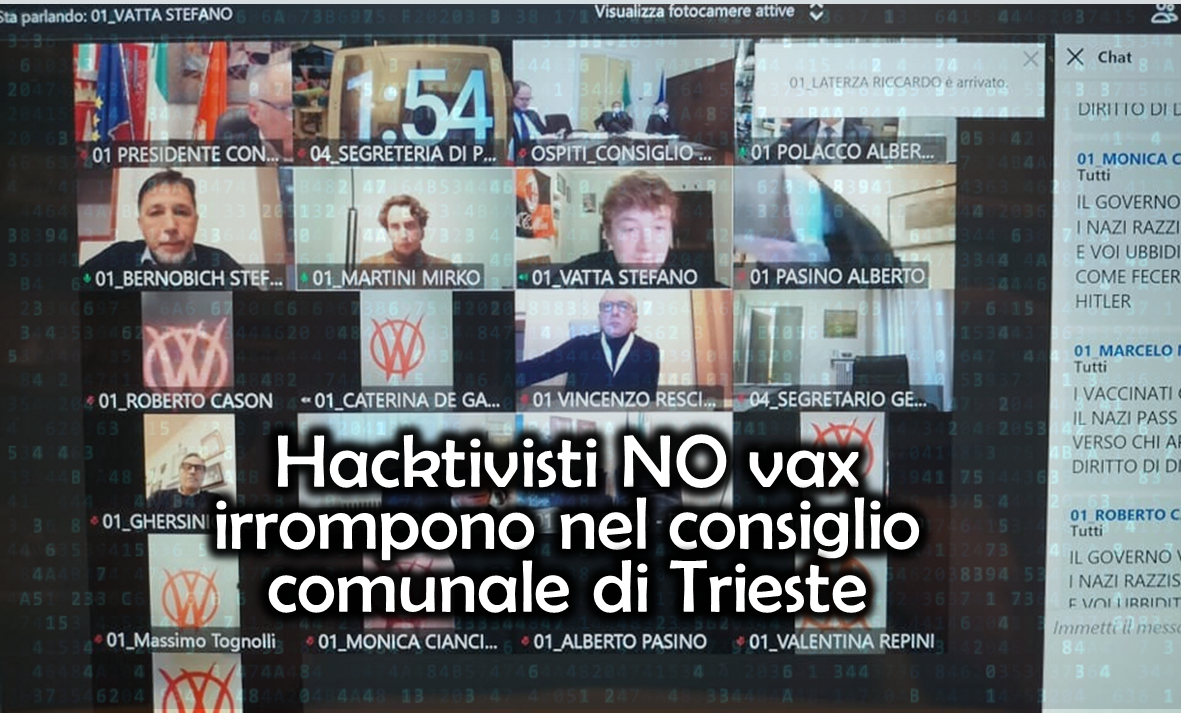

Notizia più recente è che durante una abituale video conferenza al Consiglio Comunale di Trieste, degli hacktivisti NO Vax (nello specifico il gruppo V_V), hanno fatto irruzione nella piattaforma informatica nella giornata di ieri pomeriggio.

Ad uso del personale del comune che accede a questa video conferenza, c’è una chat di gruppo, che permette di accompagnare la riunione attraverso comunicazioni scritte da parte dei partecipanti, oltre a prenotare gli interventi per parlare.

All’improvviso, dai profili dei consiglieri comunali sono stati inviati messaggi a raffica all’interno della chat e le immagini si sono oscurate riportando il logo del gruppo degli attivisti.

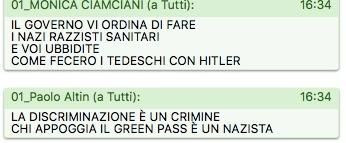

Tali messaggi erano di carattere provocatorio di stampo filo nazista.

“I vaccinati contagiano. Il nazi pass è solo razzismo verso chi applica il proprio diritto di dire di no… Il Governo vi ordina di fare i nazi razzisti sanitari e voi ubbidite, come fecero i tedeschi con Hitler”.

Questi alcuni dei messaggi riportati dall’ANSA pubblicati su molti quotidiani.

Si parla del gruppo dei V_V, che si riconferma una realtà molto aggressiva del panorama italiano dove la loro forma di protesta civile è una testimonianza di dissenso scritta sui muri dei luoghi simbolo della dittatura sanitaria.

Il messaggio di oggi, oltre a bloccare un pubblico ufficio, è ricordare ai consiglieri di Trieste che chi obbedisce senza avere una opinione è un nazista tanto quanto chi emana gli ordini, e non ha meno responsabilità.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.