Gli specialisti Doctor Web riferiscono che una nuova backdoor ha infettato quasi 1.300.000 set-top box TV basati su Android in 197 paesi del mondo. Questo malware è in grado di scaricare e installare segretamente software di terze parti.

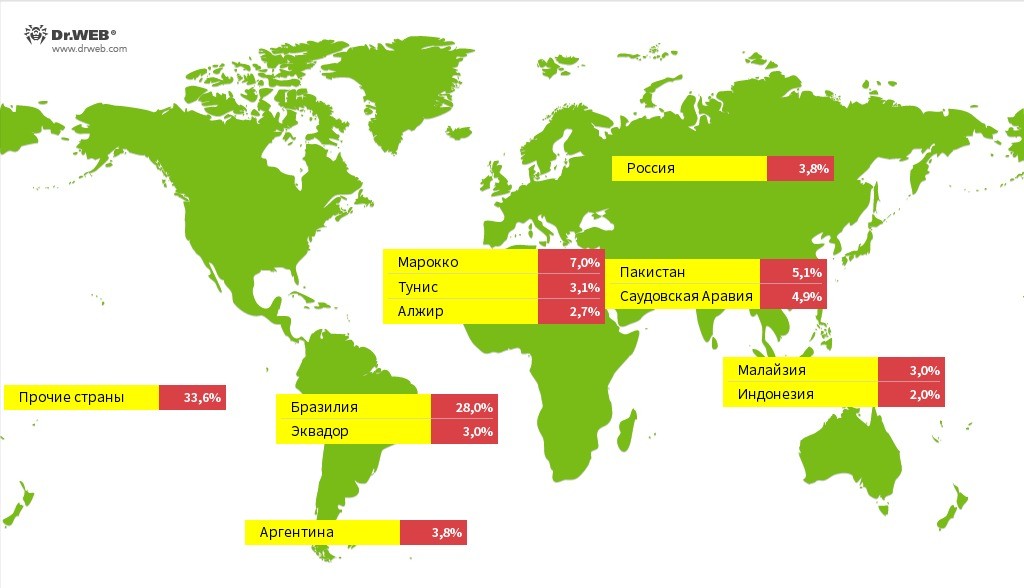

La geografia della distribuzione del malware copre quasi 200 paesi. I paesi più compromessi sono stati individuati in Brasile, Marocco, Pakistan, Arabia Saudita, Russia, Argentina, Ecuador, Tunisia, Malesia, Algeria e Indonesia.

I ricercatori scrivono che questa campagna è stata scoperta nell’agosto di quest’anno, quando diversi utenti hanno contattato Doctor Web. Le soluzioni antivirus dell’azienda hanno rilevato modifiche nell’area dei file di sistema sui propri dispositivi. Ciò è accaduto con i seguenti modelli di console:

| Modello decoder TV | Versione firmware dichiarata |

| R4 | Android 7.1.2; Versione R4/NHG47K |

| TV BOX | Android 12.1; Versione TV BOX/NHG47K |

| KJ-SMART4KVIP | Android 10.1; Versione KJ-SMART4KVIP/NHG47K |

In tutti i casi, i segni di infezione erano simili. Pertanto, su uno dei set-top box interessati, gli oggetti install-recovery.sh e daemonsu sono stati modificati. Inoltre, nel file system sono comparsi quattro nuovi file:

I file vo1d e wd sono componenti del malware identificato, che l’azienda traccia come Android.Vo1d.

“Gli autori del Trojan probabilmente hanno cercato di camuffare uno dei suoi componenti come programma di sistema /system/bin/vold, chiamandolo con il nome simile “vo1d” (sostituendo la lettera minuscola “l” con il numero “1”). Il malware ha preso il nome da questo file. Inoltre, questa ortografia è in consonanza con la parola “void” (inglese “vuoto”)”, scrivono i ricercatori.

Il file install-recovery.sh è uno script presente sulla maggior parte dei dispositivi Android. Si avvia all’avvio del sistema operativo e contiene dati per l’esecuzione automatica degli elementi in esso specificati. Se un malware dispone dell’accesso root e della capacità di scrivere nella directory di sistema /system, può prendere piede sul dispositivo infetto aggiungendosi a questo script (o creandolo se non è presente nel sistema). Vo1d ha specificato l’avvio automatico del componente wd al suo interno.

Il file daemonsu è presente anche su molti dispositivi Android rootati. Viene avviato dal sistema all’avvio ed è responsabile della concessione dei privilegi di root all’utente. Il malware si è registrato anche in questo file, impostando anche l’avvio automatico del modulo wd.

Il file debuggerd è un demone comunemente utilizzato per generare rapporti sugli errori. Ma quando il set-top box è stato infettato, questo file è stato sostituito con uno script che avviava il componente wd.

Va notato che la funzionalità principale di Vo1d è nascosta nei suoi componenti vo1d ( Android.Vo1d.1 ) e wd ( Android.Vo1d.3 ), che lavorano insieme. Pertanto, il modulo Android.Vo1d.1 è responsabile dell’avvio di Android.Vo1d.3 e ne controlla l’attività, riavviando il processo se necessario.

Inoltre, su comando del server di controllo, può scaricare ed eseguire file eseguibili. A sua volta, il modulo Android.Vo1d.3 si installa sul dispositivo e avvia un demone crittografato nel suo body ( Android.Vo1d.5 ), che è anche in grado di scaricare e avviare file eseguibili. Inoltre, monitora la presenza di file APK delle applicazioni in determinate directory e li installa.

Gli esperti suggeriscono che gli aggressori potrebbero aver preso di mira i set-top box, perché tali dispositivi spesso funzionano con versioni obsolete di Android, a cui non sono state riparate le vulnerabilità e per le quali non sono più disponibili aggiornamenti.

Attualmente la fonte dell’infezione dei set-top box con la backdoor Vo1d rimane sconosciuta. Si ritiene che un possibile vettore potrebbe essere un attacco da parte di un malware che sfrutta le vulnerabilità del sistema operativo per ottenere i diritti di root. Un’altra teoria afferma che il problema potrebbe essere dovuto all’uso di versioni firmware non ufficiali con accesso root.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Vulnerabilità

VulnerabilitàVenerdì sera l’exchange di criptovalute sudcoreano Bithumb è stato teatro di un incidente operativo che ha rapidamente scosso il mercato locale di Bitcoin, dimostrando quanto anche un singolo errore umano possa avere effetti immediati e…

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…