Negli ultimi anni, le botnet hanno rappresentato una delle minacce più insidiose e difficili da contrastare nel panorama della cybersicurezza. Tra queste, una delle più persistenti e sofisticate è senza dubbio Socks5Systemz, una botnet attiva sin dal 2013. Questa rete malevola alimenta un servizio proxy illegale noto come PROXY.AM, utilizzando dispositivi compromessi per fornire a criminali informatici una rete anonima con cui occultare le loro attività illecite.

Indagini attraverso la threat Intelligence permettono di comprendere meglio l’ampiezza di questa minaccia e i meccanismi alla base del suo funzionamento. Vediamo come questa botnet è strutturata, quali sono le sue implicazioni sulla sicurezza globale e perché rappresenta un rischio concreto e costante.

Una botnet è una rete di dispositivi infettati da malware e controllati da remoto da un attaccante, noto come botmaster. I dispositivi compromessi, spesso chiamati bot o zombie, possono includere computer, smartphone, router e persino dispositivi IoT. L’attaccante utilizza questa rete per svolgere attività malevole come inviare spam, lanciare attacchi DDoS o, come nel caso di Socks5Systemz, fornire servizi di proxy anonimi.

La botnet Socks5Systemz ha una caratteristica distintiva: trasforma i dispositivi infetti in nodi di uscita proxy. Ciò significa che il traffico internet dei cybercriminali può essere instradato attraverso questi dispositivi, rendendo estremamente difficile risalire alla vera origine degli attacchi. Questo tipo di infrastruttura è fondamentale per garantire l’anonimato degli attaccanti e rendere le loro attività quasi impossibili da tracciare.

La botnet Socks5Systemz supporta il funzionamento di un servizio proxy illegale noto come PROXY.AM. Secondo il rapporto di The Hacker News, questo servizio offre ai cybercriminali l’accesso a proxy privati e anonimi dietro pagamento di una quota mensile che varia tra 126 e 700 dollari. PROXY.AM pubblicizza i suoi servizi come:

I clienti di PROXY.AM possono utilizzare questi proxy per nascondere le proprie attività malevole, come campagne di phishing, furti di dati, frodi online e diffusione di malware.

Dal 2013, la botnet ha subito diverse trasformazioni. Inizialmente, contava circa 250.000 dispositivi compromessi. Tuttavia, grazie alle azioni delle autorità e alla perdita parziale di controllo da parte dei suoi gestori, la rete si è ridotta. Attualmente, si stima che la botnet sia composta da circa 85.000 dispositivi infetti, che continuano a essere utilizzati come nodi di uscita per il servizio PROXY.AM. Questo declino è stato seguito da una fase di ricostruzione, dimostrando la resilienza e la capacità di adattamento dei botmaster.

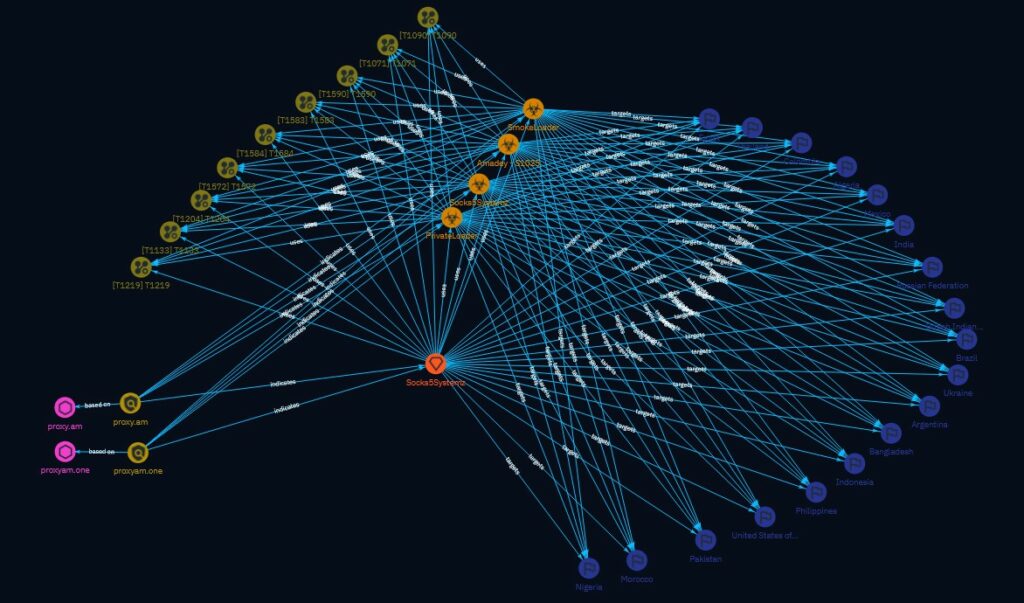

L’immagine allegata fornisce una chiara rappresentazione visiva delle interconnessioni tra i vari elementi della botnet. Vediamo alcuni punti salienti:

Dalla mappa della rete, è evidente che la botnet colpisce dispositivi in diverse parti del mondo. I paesi più colpiti includono:

Questi paesi fungono da base per i dispositivi compromessi che vengono utilizzati come nodi proxy, permettendo al traffico malevolo di apparire come proveniente da queste aree.

L’esistenza di una botnet come Socks5Systemz evidenzia diverse criticità e implicazioni per la sicurezza globale:

Per contrastare minacce come Socks5Systemz, è fondamentale adottare buone pratiche di sicurezza informatica:

La botnet Socks5Systemz e il servizio proxy illegale PROXY.AM rappresentano una minaccia persistente e sofisticata per la sicurezza informatica globale. La capacità di questa rete di adattarsi e sopravvivere nel tempo dimostra quanto sia difficile contrastare efficacemente queste infrastrutture malevole. La collaborazione internazionale e l’adozione di misure preventive sono essenziali per mitigare l’impatto di queste minacce e proteggere utenti e aziende dagli attacchi dei cybercriminali.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…