Chiariamo subito una cosa. Il vero impatto di una reale ed estesa cyber guerra, lo dobbiamo ancora vedere, e parliamo di attacchi molto più severi di quelli che abbiamo assistito sino ad oggi e che non hanno – per ora – trasformato il conflitto in un’escalation (probabilmente per ordine degli interessati). In genere, gli stati stanno conducendo operazioni informatiche per lo spionaggio (per ottenere informazioni critiche e dati), per interrompere i servizi, diffondere disinformazione. Non esenti sono gli attacchi ransomware a scopo di lucro.

Detto questo, quando la ‘guerra informatica’ assume le vesti dello cyber spionaggio, con ‘nuove e simili’ campagne da parte di gruppi filo-russi (Seaborgium) e filo-iraniani (Charming Kitten), che prenderebbero di mira politici, funzionari e attivisti britannici, a tutti noi risulta molto difficile inquadrarla al pari di una guerra convenzionale.

Ancora più complesso nel cyberspazio è farci un’idea chiara di cosa potrebbe diventare in futuro una guerra informatica. Soprattutto a causa della difficile attribuzione degli attacchi e l’ambiguità dei suoi ‘incidenti’. Ma anche in una guerra convenzionale le nostre previsioni riguardo l’utilizzo di armi atomiche potrebbero essere infallibili come nel caso di un attacco terroristico?

Già comunque si sta pensando ad un framework ibrido basato sul deep learning per la modellazione e la previsione di future attività terroristiche, per creare una correlazione tra il verificarsi di attacchi con il tipo di armi utilizzate e ‘prevedere’ il tipo di attacchi terroristici e il loro tasso di successo.

Non si tratta di una lotta a cielo aperto, di un attacco fisico terroristico, ma di un conflitto silenzioso, portato avanti da paesi, bande criminali e hacktivisti.

Hacktivisti come il gruppo filorusso Killnet, che ha preso di mira i siti web della NATO con attacchi DDos, che sembra abbiano influenzato temporaneamente anche le comunicazioni della NATO, di seguito la capacità di trasporto aereo strategico (SAC).

Ciò avrebbe potuto compromettere anche la risposta delle squadre di ricerca e soccorso in Turchia e Siria, proprio mentre cresce il tremendo bilancio delle vittime del terremoto di magnitudo 7.8, i legami economici tra Russia e Turchia vengono rafforzati, con i voli russi nel suo spazio aereo e il petrolio russo, che viene raffinato sul suo territorio per poi essere venduto sui mercati europei e statunitensi.

Leggi su Red Hot Cyber: Gli hacker russi di Kilnett hanno attaccato i sistemi della NATO, di Alessandro Molinari

In Bahrain la scorsa settimana sono stati bloccati i siti degli aeroporti dal gruppo Al-Toufan, che ha pubblicato immagini che mostrano l’errore “504 Gateway Timeout”, affermando che l’hacking era a sostegno della rivoluzione del popolo oppresso del Bahrain, che ha nel 14 febbraio 2011 il primo giorno di proteste.

Anche la Germania è stata presa di mira con un attacco a diversi siti web di diversi aeroporti come Norimberga, Duesseldorf e Dortmund, e ultimo l’aeroporto di Francoforte che a causa di un problema informatico – ancora sotto analisi – ha dovuto deviare temporaneamente tutti i voli. Ricorre la data del 2011 anche per l’attentato ad un autobus fermo di fronte all’aeroporto di Francoforte, che ci ricorda che attacchi terroristici e cyber attacchi hanno una differenza sostanziale: anche se entrambi sono inizialmente ‘invisibili’ hanno un impatto molto veloce, un cyber attacco, di cui le perdite umane possono essere un sotto prodotto, può rivelarsi più potente di un attacco terroristico, con la sua capacità di fare danni a lungo termine. Ed ecco il caso in cui un attacco informatico può essere considerato armato: nel caso provochi danni fisici e perdita di vittime.

Per questo motivo la protezione delle infrastrutture critiche, e in particolare la rete energetica dei paesi – ad esempio negli Stati Uniti – è tenuta sotto continua osservazione, senza scendere nei particolari dei sistemi legacy, delle reti obsolete, o delle nuove integrazioni di hardware e software combinate con l’aumento dei sensori in rete che ridefiniscono una nuova superficie di attacco.

Così, anche se gli attacchi fisici terroristici e le guerre convenzionali ci fanno più paura, non c’è nessuno motivo per sentirsi al riparo o escluso da una guerra informatica con fini politici ed economici. Silenzioso è l’attacco, silenzioso è la caccia della difesa, così l’offensiva. Fino a poco tempo fa silenziose erano anche le aziende vittime di ransomware.

Mentre gli Stati conducono operazioni informatiche ad esempio per:

Di giorno in giorno la complessità degli attacchi aumenta, attacchi che compromettono la riservatezza, l’integrità o la disponibilità di dati, con una vera e propria azione aggressiva volta a danneggiare il target. Ed è per questo che è così importante mettersi al riparo ed avere, oltre che una consapevolezza sviluppata, anche il coraggio di coprire le falle laddove si trovano.

Approfondiamo l’argomento ‘falle’, citando il caso Twitter del 10 novembre 2022, quando un profilo verificato (con spunta ‘blu’) che portava il nome della casa farmaceutica Eli Lilly and Company, ha pubblicato un tweet, annunciando la decisione di distribuire «insulina gratis».

Le azioni della vera Eli Lilly and Company a causa di questo “scherzo” sono inizialmente scese del 4,5% per poi crollare. Ma questo non è stato l’unico caso. Diversi account fake sono stati aperti, così anche per Tesla, un ‘impresa statunitense attiva nei settori dell’ingegneria aerospaziale e della difesa, Donald Trump, la Nestlè, e ancora la Nintendo per citare i casi più eclatanti. La spunta blue di Twitter, lanciata il 9 novembre 2022, ha reso possibili incidenti di questo tipo, dove i troll hanno iniziato a beffarsi degli utenti con fake news, e ciò ha creato il caos. Pensiamo se questo ‘scherzo’ avrebbe potuto favorire intenti malevoli.

Il caos è il ‘momento’ migliore in cui gli attaccanti preferiscono agire e, unito all’ingegneria sociale costituisce la miglior ricetta per provocare emozioni come la paura nelle persone, di modo che dovendo agire nell’immediato non pensino correttamente alle loro azioni. Ecco ciò che consente la buona riuscita di un attacco informatico, più spesso di quanto non pensiamo.

Perchè vi stiamo raccontando tutto questo? Vi siete mai chiesti quanto un attacco tramite fake news, furto di identità, propaganda, disinformazione, ransomware, cyber spionaggio, possa colpire il valore di un’azienda? Ad esempio, ogni volta che c’è un hack ad una società che diventa pubblico, i prezzi delle azioni tendono a scendere: basta pensare a tutte quelle aziende che hanno subito perdite a seguito della violazioni dei dati. Può seguire la perdita di clienti, l’aumento dei costi assicurativi, probabili azioni legali, per non parlare di esami di conformità da parte degli enti, e ultimo ma non meno importante vere e proprie interruzioni dei servizi.

Ma non si deve arrivare ad un vero e proprio cyber incidente perché la perdita di valore sul mercato possa influenzare un’azienda. Nell’immagine sotto vediamo l’andamento del mercato di VMware. Guardiamo cosa è successo – anche in assenza di attacco – quando il 18 maggio 2022 CISA ha emesso la Direttiva di emergenza (ED) 22-03 e ha rilasciato un avviso di sicurezza informatica (CSA) in risposta allo sfruttamento attivo e previsto di molteplici vulnerabilità in certi prodotti VMware.

Questo ci fa pensare ipoteticamente come la rilevazione di un attacco ransomware a causa di una vulnerabilità non patchata dagli utenti possa influire in altrettanti momenti delicati. Naturalmente nell’immagine vediamo una veloce risalita, ma la domanda è: come reagiscono gli investitori agli attacchi ransomware? Perché se c’è una cosa certa è che Wall Street sa che la sicurezza informatica è un buon investimento.

Allo stesso modo, se CompariTech rileva che l’impatto negativo sul prezzo delle azioni a seguito di una violazione dei dati è estremamente breve, non così è stato per gli effetti del malware Ryuk: inizialmente i prezzi delle azioni delle aziende colpite “sono scesi di quasi il 44% e, sebbene si siano ripresi, alla fine dei sei mesi il prezzo medio delle azioni era inferiore di circa il 41,8%”. Cui prodest?

Ed è anche l’FBI che avvisa di questo importante fattore: “Eventi imminenti che potrebbero influenzare il valore delle azioni di una vittima, come annunci, fusioni e acquisizioni, incoraggiano gli attori del ransomware a prendere di mira una rete o ad adeguare la loro sequenza temporale per l’estorsione in cui viene stabilito l’accesso”. L’FBI valuta che gli attori del ransomware stiano molto probabilmente utilizzando eventi finanziari significativi, come fusioni e acquisizioni, per prendere di mira e sfruttare le aziende vittime di infezioni da ransomware. L’analisi riporta dei casi in cui società statunitensi quotate in borsa attivamente coinvolte in fusioni e acquisizioni sono state vittime di ransomware durante le rispettive negoziazioni. Delle tre fusioni pendenti, due delle tre erano in trattative private.

Ma di cyber rischi nelle fusioni e nelle acquisizioni vorremmo parlarvene più approfonditamente in una ricerca che stiamo facendo e presto ve la potremo condividere.

Dall’altra parte del mondo invece, rimanendo in tema di cyber spionaggio, se i palloni spia si sono presi tutta la scena, gli hacker cinesi sembra non abbiano mai gettato la spugna. In rete da una ‘comoda poltrona’ hanno rubato così tanti dati che è semplice affermare che pallone spia o meno, abbattuto si o no, lo spionaggio da parte della Cina continua senza sosta. Tuttavia anche se un pallone in balia delle correnti, che vola sullo spazio aereo sovrano di un paese, rappresenta una minaccia per lo spazio aereo civile, tra sorveglianza dei dissidenti, furto di segreti industriali, o informazioni alla difesa, le informazioni più succulente si trovano da qualche parte, sui computer, insieme alle opportunità nelle vulnerabilità e negli zero day.

E’ così che le agenzie europee continuano ad avvisare sulle minacce di ‘spionaggio cinese’: “ENISA e CERT-EU affermano che 6 gruppi di hacker – APT 27, APT 30, APT 31, Ke3chang, Gallium e Mustang Panda– statali starebero sondando attivamente le reti europee”. Il governo degli Stati Uniti aveva individuato Log4Shell come una delle vulnerabilità preferite. Una Cina che – aprendo una parentesi- a livello geopolitico, sta andando velocissima quando gli altri paesi a livello globale sembrano incastrati nel cemento fresco, pensando ad una Cina alleata alla Russia cosa che non è corretta: come sottolinea lo storico ed economista Giulio Sapelli, “la Russia vede la Cina come un competitor”, sottolineando che su Mosca “le possibili pressioni di Pechino non sortiranno alcun effetto”. In fondo Pechino porta avanti solo i suoi interessi, tra cui un partenariato strategico globale Iran-Cina – con l’obiettivo della modernizzazione delle ferrovie iraniane, che si combina lo sviluppo dei terminal portuali, o un posto nella mediazione del conflitto russia-ucraina.

Proseguendo in tema di cyber spionaggio, il report di Google Threat Analysis Group (TAG) del 16 febbraio 2023, ha scoperto che la strategia russa per “ottenere un vantaggio decisivo in tempo di guerra nel cyberspazio” potrebbe risalire al 2019, e proseguita nel 2022 con una fase di cyber spionaggio effettuata contro l’Ucraina e gli Stati membri della NATO, tramite l’ondata di attacchi Wiper.

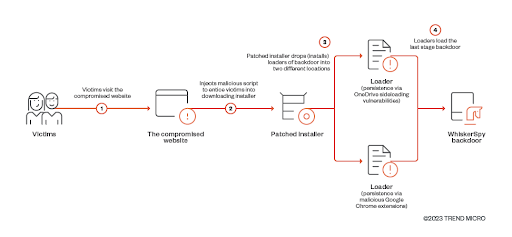

Allo stesso modo potremmo parlare dell’attacco ad entità armene tramite una versione aggiornata di una backdoor chiamata OxtaRAT che consente l’accesso remoto e la sorveglianza del desktop i cui obiettivi sono coerenti con gli interessi dell’Azerbaigian. Ed infine vi è una campagna – attribuita sino ad ora a Earth Kitsune, un attore di minacce avanzate noto per aver preso di mira individui interessati alla Corea del Nord tramite – scoperta da Trend Micro che userebbe la nuova backdoor WhiskerSpy per prendere di mira utenti da Shenyang, Cina, Nagoya, Giappone e Brasile.

Ed infine per quanto riguarda il cyber crime, che dire della preoccupazione da parte delle autorità e degli investigatori specializzati che scoprono infiltrazioni di bande organizzate in banche, altri istituti finanziari e società tecnologiche?

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…