Dove eravamo rimasti

Nelle puntate precedenti abbiamo provato a smontare una convinzione comoda: l’idea che i problemi di sicurezza digitale nascano sempre dall’ignoranza o dalla disattenzione.

Abbiamo visto che, nella maggior parte dei casi, non è così.

Le persone sanno che il rischio esiste. Sanno che certi comportamenti non sono sicuri. Eppure continuano a compierli. Non perché non capiscano, ma perché stanno negoziando con il tempo, con l’attrito mentale, con la necessità di andare avanti.

Abbiamo osservato come la mente si comporta quando il pericolo è astratto, lontano, probabilistico.

Questa puntata parte da lì.

E fa un passo in più.

Perché oggi il pericolo non è più solo astratto. È credibile. Ha una voce. Ha un volto. Ha un tono familiare. A volte ha persino una storia condivisa.

Phishing, vishing, deepfake, messaggi vocali clonati, video realistici, email perfette non sono tecniche diverse. Sono variazioni dello stesso meccanismo: sfruttare la fiducia automatica che diamo a ciò che riconosciamo.

Ed è qui che serve cambiare prospettiva.

Ci sarebbe una frase da tatuarsi sulla pelle, se si parla di questo tipo di attacchi:

Non è chi ci chiama.

È che cosa ci chiede.

Nel mondo digitale l’identità non è più una garanzia. È un’informazione replicabile. Un volto si copia. Una voce si clona. Un indirizzo email si falsifica. Un numero di telefono si spoofa. Un video si genera.

L’autorità visiva e sonora, che per millenni è stata una prova, oggi è solo un formato.

E la mente fatica ad accettarlo.

Siamo cresciuti con una regola implicita: se riconosco qualcuno, posso fidarmi. Il cervello umano è un animale sociale. Si affida ai volti, ai toni di voce, alle firme, ai rituali.

È per questo che, ad esempio, i deepfake funzionano così bene: non attaccano il sistema, attaccano la nostra fiducia primaria.

Ma se spostiamo l’attenzione dalla fonte alla richiesta, qualcosa cambia.

Un attacco, qualunque forma prenda, ha sempre un obiettivo semplice.

Ci chiede di fare qualcosa che rompe una regola normale, ma lo fa sembrare un’eccezione ragionevole.

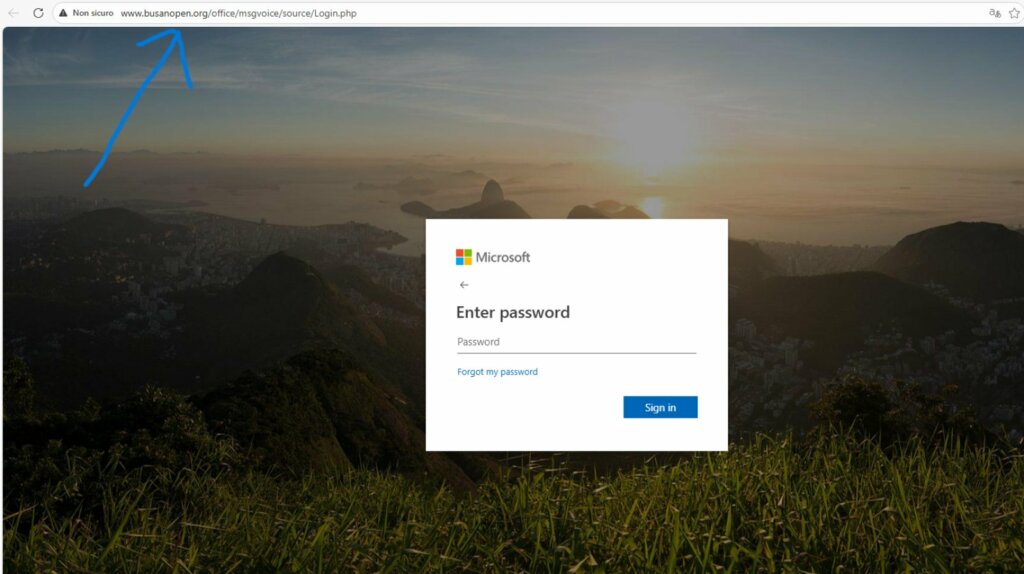

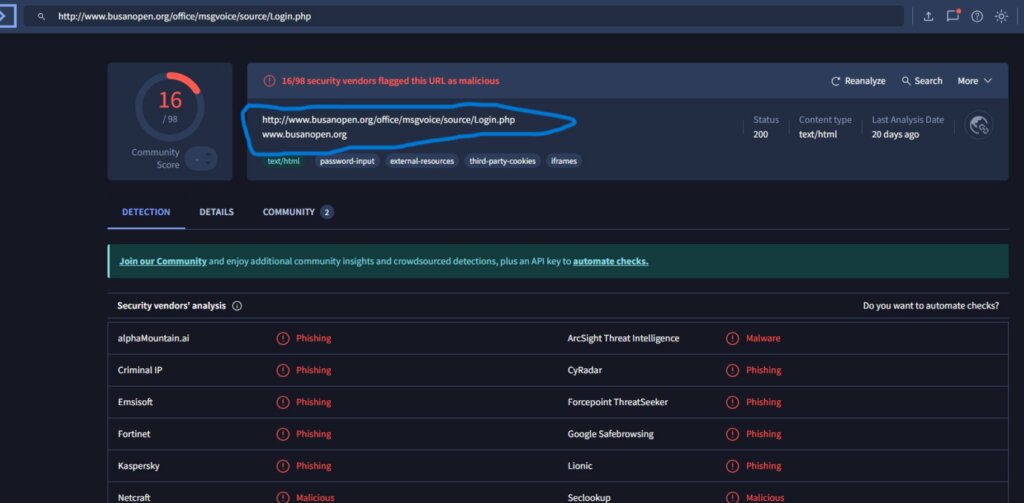

Ci chiede di inserire credenziali fuori contesto.

Di fare un pagamento “urgente”.

Di aggirare una procedura “solo per oggi”.

Di confermare dati che nessuno dovrebbe chiederci.

Di fidarci della fretta invece che del processo.

Non importa se a chiederlo è una mail, una voce o un volto in videochiamata.

Il canale è solo il travestimento.

Ed è qui che la mente dovrebbe fare l’unica cosa davvero efficace: fermarsi un secondo e cambiare domanda.

Non “chi sei?”, ma “perché mi stai chiedendo questo così?”.

Fermarsi un secondo” non è un invito alla calma.

È un cambio di canale decisionale.

Perché la sicurezza non crolla quando qualcuno si finge qualcun altro.

Crolla quando accettiamo che una richiesta eccezionale diventi normale.

Questa non è una regola tecnica, ma cognitiva. Funziona con il phishing, con il vishing, con i deepfake, con l’ingegneria sociale di ieri e di domani. Non richiede aggiornamenti, antivirus o policy. Richiede solo una pausa mentale.

Nel phishing e nel Man-in-the-Mail questo meccanismo viene sfruttato alla perfezione.

L’email non viene percepita come canale ostile, ma come luogo familiare. È lavoro. È routine. E la routine è ciò che il cervello smette di controllare.

Quando arriva un’email perfetta – mittente credibile, tono giusto, firma coerente, un file “da controllare”, un link “per confermare” – la mente non la analizza. La riconosce.

“È il fornitore.”

“È il collega.”

“È quella pratica.”

Il riconoscimento è una scorciatoia potentissima. Funziona quasi sempre. Ed è per questo che gli attaccanti non cercano di convincerti con un ragionamento: cercano di farti entrare in pilota automatico.

L’urgenza è educata. Il compito è plausibile. Il gesto è piccolo. La responsabilità viene delegata al sistema. E dopo l’azione arriva la razionalizzazione: “era normale”, “avevo fretta”, “succede sempre”.

Il phishing non riesce quando inganna.

Riesce quando non viene percepito come attacco, ma come gestione di un fastidio.

Il pensiero che guida l’azione non è:

“Sto subendo un attacco.”

Ma:

“Tolgo questo problema e vado avanti.”

Nel 2024, a Hong Kong, una multinazionale viene truffata per oltre 25 milioni di dollari.

Un dipendente del reparto finanziario riceve una convocazione su Microsoft Teams.

In video ci sono il CFO e altri colleghi. Volti noti. Voci familiari. Il tono è quello di sempre.

La richiesta è semplice: autorizzare una serie di bonifici urgenti per un’operazione riservata.

Non c’è nulla di apparentemente plateale.

Non ci sono errori evidenti.

Non ci sono segnali “strani”

È una riunione come tante.

Solo dopo si scopre che nessuna di quelle persone era reale.

Il CFO era un deepfake.

I colleghi erano deepfake.

La riunione era una messa in scena costruita con cura.

L’azienda era Arup, società di ingegneria britannica.

Il sistema informatico non era stato violato.

Non c’erano malware.

Non c’erano exploit.

Era stata sfruttata una cosa sola: la disponibilità umana a trattare come normale una richiesta fatta nel modo giusto, nel contesto giusto, dalla voce sbagliata.

In una situazione del genere, forse non sarebbe servita una procedura complessa.

Sarebbe bastata una frase chiave condivisa, conosciuta solo all’interno del gruppo, capace di spezzare la continuità dell’inganno.

Non una parola in codice, ma un riferimento umano. Qualcosa che non si copia, non si genera, non si improvvisa.

Ed è qui che il discorso torna a un punto già toccato nella serie: il legame, prima ancora della condivisione.

Fragile, non scalabile, ma decisivo.

Perché ciò che non è mai stato condiviso non può essere imitato.

E ciò che nasce da un legame reale, spesso, non può essere simulato.

Kevin Mitnick lo aveva capito molto prima che si parlasse di phishing industrializzato o di deepfake realistici.

La mente umana, diceva, è un’invenzione meravigliosa. Ed è interessante notare quanto riesca a essere creativa quando si tratta di trovare modi subdoli per ottenere ciò che vuole o per uscire da una situazione scomoda.

Proprio per questo, sosteneva, la stessa creatività e immaginazione dovrebbero essere usate per proteggere i sistemi informatici e di informazione, nel settore pubblico come in quello privato.

Non per scrivere regole più rigide, ma per pensare fuori dal sentiero tracciato.

È una chiave di lettura magnifica, perché sposta il discorso: il problema non è una mente “debole”, ma una mente brillante usata contro se stessa.

Il paradosso è tutto qui: più una persona è efficiente, abituata a gestire, a risolvere, più diventa un bersaglio interessante. Perché il phishing non colpisce l’ignoranza. Colpisce la normalità.

Gli attacchi più efficaci non cercano di sembrare veri.

Cercano di farci accettare come normali richieste che non lo sono.

E quando questo accade, il problema non è la tecnologia.

È che qualcuno è riuscito, anche solo per un attimo, a usare la nostra mente come scorciatoia.

Continua…

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…