Dove eravamo rimasti.

Nelle puntate precedenti abbiamo cercato di smontare alcune certezze comode.

Abbiamo visto che gli errori di sicurezza non nascono dall’ignoranza, ma dal funzionamento normale della mente. Che l’identità, nel mondo digitale, non è più una garanzia. Che la normalità è diventata una vulnerabilità. Che la memoria e la continuità, invece di proteggerci, spesso ci ingannano. E che spiegare regole non basta, se non alleniamo gli automatismi con cui prendiamo decisioni.

A questo punto resta una domanda aperta: se non possiamo fidarci solo di ciò che riconosciamo, cosa ci resta davvero?

La risposta non è uno strumento.

È un atteggiamento.

Prima di colpirci, qualcuno ci ha già studiati. Non per curiosità, ma per capire dove siamo vulnerabili.

Non è paranoia. È metodo. Gli attacchi mirati non iniziano con una mail. Iniziano con una ricerca.

Chi vuole colpire in modo efficace non improvvisa. Raccoglie. Analizza. Aspetta il momento giusto.

Cosa cercano

Non servono esclusivamente database segreti. Bastano LinkedIn, il sito aziendale, qualche ricerca mirata su Google, un po’ di pazienza.

Un attaccante sa che il 18 marzo eravamo a un convegno a Milano.

Lo ha visto da un post, da una foto, da un tag.

Il 19 marzo arriva una mail:

“Come seguito al nostro incontro di ieri…”

Mittente plausibile. Riferimento reale. Contesto perfetto.

Non è magia. È OSINT usato contro di noi.

La maggior parte degli attacchi moderni non introduce informazioni nuove. Introduce informazioni al momento giusto.

La stessa logica, applicata a nostro favore, diventa difesa.

Se sappiamo cosa un attaccante può sapere di noi, sappiamo dove siamo esposti.

Se sappiamo come costruirebbe un pretesto credibile, sappiamo cosa verificare.

Quando arriva una richiesta, vale la pena chiedersi:

“Se dovessimo costruire questa trappola, quali informazioni su di noi avremmo usato?”

Se la risposta è “tutte quelle che abbiamo reso pubbliche”, allora quella richiesta merita un secondo sguardo.

Non è un esercizio da fare ogni giorno.

È un esercizio da fare ogni tanto, per capire quanto siamo leggibili.

E poi, ogni volta che arriva qualcosa di troppo ben costruito, ricordarsi che qualcun altro potrebbe aver fatto lo stesso esercizio.

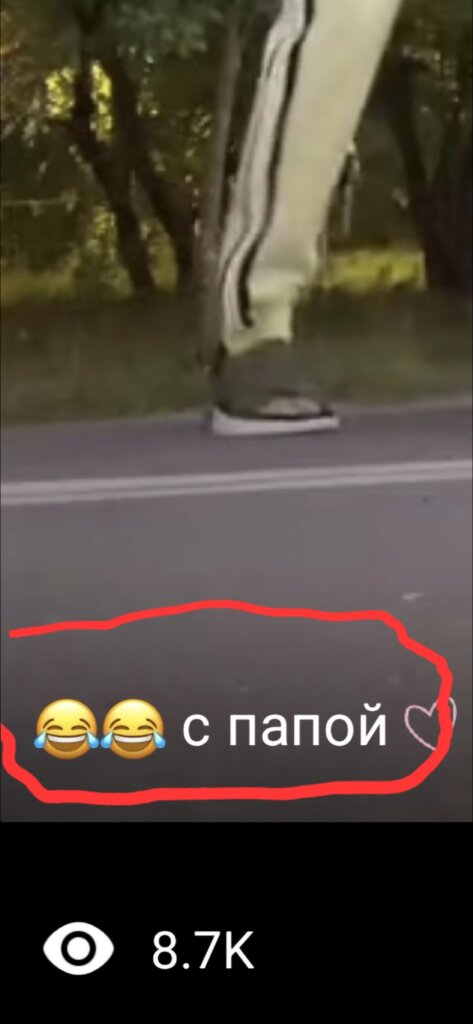

Ciascuno di noi lascia tracce e ciascuno di noi ha affetti e debolezze. Vale per tutti, anche se sei tra i criminali informatici più ricercati al mondo, anche se sei stato il leader del gruppo ransomware Conti, anche se hai provato a cancellare il passato o a cambiare volto. Nel digitale non esiste immunità: esiste solo ciò che, prima o poi, resta.

OSINT è l’acronimo di Open Source Intelligence. In senso stretto indica l’analisi di informazioni ottenute da fonti aperte: ciò che è pubblicamente accessibile, osservabile, ricostruibile senza violare sistemi o segreti.

Ma questa definizione è riduttiva.

In realtà, l’OSINT non è solo una collezione di fonti. È l’arte di leggere ciò che emerge dalle tracce lasciate nel mondo digitale. È la capacità di dare significato non solo ai dati, ma alle scelte che li hanno prodotti.

Non riguarda “scoprire cose nascoste”. Riguarda capire cosa sta succedendo a partire da ciò che è visibile, ma non sempre guardato.

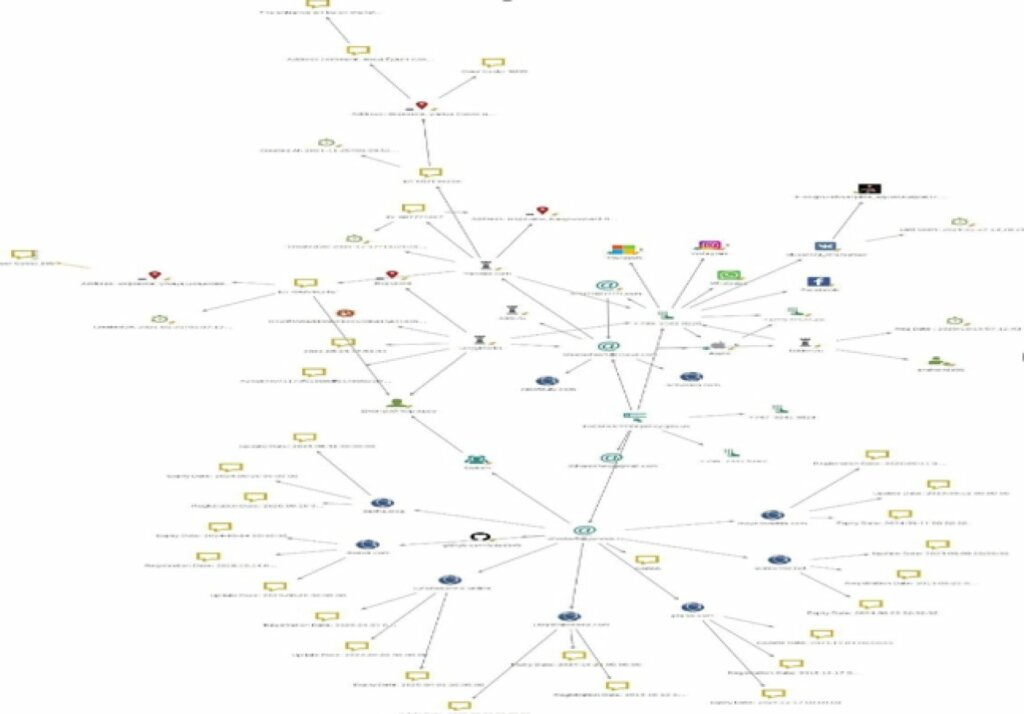

OSINT viene spesso raccontato come un insieme di strumenti: motori di ricerca, archivi, database, incroci di dati. Ma questa è solo la superficie.

La sua funzione più profonda è un’altra: rompere l’automatismo del “prendo atto” e sostituirlo con il “ricostruisco”.

“Ok, ma quali strumenti usare?”

È la domanda che arriva sempre a questo punto. Ed è una domanda legittima, ma fuorviante.

Perché l’OSINT non nasce dagli strumenti. Gli strumenti vengono dopo. Sono la cassetta degli attrezzi.

Chiedere subito “quali tool” è come voler sapere quale bisturi usare prima di aver capito dove operare. Senza la postura mentale giusta, anche lo strumento migliore produce solo rumore.

È per questo che due persone con gli stessi strumenti ottengono risultati opposti: una accumula dati, l’altra costruisce contesto.

L’OSINT non è solo saper usare un tool. È sapere perché stai guardando proprio lì, proprio ora, e cosa significa il fatto che qualcosa emerga – o non emerga affatto.

Gli strumenti aiutano. La postura decide.

OSINT, nella sua forma più pura, è la scelta di non accettare un’informazione solo perché è arrivata.

È chiedersi da dove viene davvero, perché è arrivata proprio ora, quale percorso ha fatto per arrivare fino a me.

Non è investigare gli altri. È indagare il contesto.

La maggior parte degli attacchi moderni non introduce informazioni nuove. Introduce informazioni al momento giusto.

Una mail non colpisce perché è convincente, ma perché arriva quando ce l’aspettiamo. Una telefonata non funziona perché è ben fatta, ma perché intercetta un problema già presente.

OSINT serve a questo: non a scoprire il falso, ma a ricostruire la storia che rende qualcosa plausibile.

Quando smettiamo di chiederci come una cosa è arrivata, iniziamo a subirla.

C’è un errore comune nel modo in cui si parla di sicurezza: si pensa che la difesa sia solo attenzione continua, vigilanza costante, concentrazione.

Non lo è. Quella è stanchezza.

La vera difesa è la curiosità strutturata.

La curiosità non dice “attento, potresti sbagliare”. Dice “aspetta un attimo, questa cosa è interessante”.

È un cambio minuscolo, ma decisivo. Perché la mente non ama essere messa sotto processo, ma ama ricostruire storie.

OSINT funziona quando trasforma un input in una domanda narrativa: come si è arrivati fin qui?

Nel mondo digitale non possiamo verificare tutto, e non dovremmo nemmeno provarci.

Se dovessimo controllare ogni dettaglio, ogni fonte, ogni segnale, smetteremmo di vivere e di lavorare. La fiducia è una necessità cognitiva.

OSINT non elimina la fiducia. La ritarda di qualche secondo.

Quel secondo è lo spazio in cui l’automatismo si rompe.

La sicurezza moderna non ha bisogno di persone più sospettose. Ha bisogno di persone meno lisce.

Persone che, davanti a un’informazione, sentono il bisogno di farle fare un giro più lungo. Che non la prendono in linea retta, ma la fanno passare da una curva.

OSINT è questo attrito. Non blocca il flusso. Lo devia.

Ed è spesso sufficiente.

Quando si parla di OSINT si pensa spesso alle informazioni esplicite: nomi, indirizzi, numeri, documenti. In realtà, una parte enorme dell’informazione utile non sta in ciò che viene detto, ma in come, quando e attraverso cosa viene detto.

Ogni scelta comunica qualcosa. Anche quelle che sembrano neutre.

Il momento in cui un messaggio arriva è un’informazione. Il canale scelto è un’informazione. Il tono, il grado di dettaglio, la prudenza eccessiva o l’improvvisa semplicità sono informazioni. Perfino il tentativo di non lasciare tracce è, di per sé, una traccia.

Usare una VPN, passare da Tor, scegliere un canale cifrato invece di uno ordinario, evitare sistemi tracciabili o frammentare la comunicazione non è una prova di nulla. Ma è comunque un’informazione.

Dice che qualcuno sta cercando di ridurre visibilità, di separare azione e identità, di controllare il contesto in cui si muove.

Così come l’uso di canali “troppo sicuri” per richieste banali, o di canali ordinari per richieste delicate, non dimostra un intento. Ma racconta una tensione, una scelta, un adattamento.

In OSINT non esistono solo dati “positivi”. Esistono anche dati indiretti, dati di assenza, dati di comportamento.

Non dicono cosa sta succedendo. Suggeriscono come qualcuno sta cercando di farlo succedere.

Un’informazione non è solo ciò che contiene. È il risultato di una serie di scelte. E ogni scelta riduce lo spazio delle possibilità.

È anche il motivo per cui, in un mondo digitalizzato, l’OSINT non può più essere considerato uno strumento riservato agli analisti.

Non perché tutti debbano investigare. Ma perché tutti, ogni giorno, sono immersi in flussi informativi che cercano di orientare decisioni.

OSINT, oggi, è alfabetizzazione al contesto. È la capacità di leggere non solo ciò che ci viene detto, ma l’ambiente in cui ci viene detto.

Ed è una competenza che serve a tutti, proprio perché non serve sempre a concludere, ma spesso a fermarsi.

Innamorarsi dell’OSINT non significa voler sapere tutto. Significa non voler essere trascinati.

In sostanza, l’OSINt non dovrebbe “dare pesci”. Dovrebbe insegnare a pescare.

In una società che vive di notifiche, flussi e urgenze, l’atto più radicale non è verificare, ma ricostruire.

E forse è questo il vero filo rosso della rubrica: la sicurezza non nasce da ciò che riconosciamo, ma dalle domande che decidiamo di non saltare.

Continua…

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeNella cyber security, spesso ci si concentra sulla ricerca di complessi bug nel codice sorgente, ignorando che la fiducia dell’utente finale passa per un elemento molto più semplice: un link di download. L’incidente che ha…

Cyber News

Cyber NewsNella giornata di lunedì mattina, un grave incidente informatico ha colpito l’Università La Sapienza di Roma, mettendo fuori uso una parte rilevante dell’infrastruttura digitale dell’ateneo. L’attacco ha avuto effetti immediati sulla didattica e sui servizi…

Innovazione

InnovazioneL’evoluzione delle piattaforme digitali ha raggiunto un punto di rottura dove la presenza umana non è più richiesta per alimentare il dibattito. Moltbook emerge come un esperimento sociale senza precedenti, un ecosistema dove milioni di…

Cybercrime

CybercrimeNel mondo dell’underground criminale, il lavoro si divide tra “professionisti”. C’è chi sviluppa ed esercisce il ransomware, c’è chi vende un accesso iniziale alle aziende e c’è chi sfrutta l’accesso iniziale per condurre attacchi informatici…

Cybercrime

CybercrimeNegli ultimi giorni, APT28, noto gruppo di hacker legato alla Russia, ha intensificato gli attacchi sfruttando una vulnerabilità di Microsoft Office. La falla, catalogata come CVE‑2026‑21509, è stata resa pubblica da Microsoft pochi giorni prima…