Secondo gli esperti di Proofpoint, gli hacker che in precedenza avevano distribuito il malware BazaLoader e IcedID associato ai noti gruppi di estorsionisti Conti e Diavol sono passati a un nuovo bootloader chiamato Bumblebee, che è ancora in fase di sviluppo.

Bumblebee è uno strumento ricco di funzionalità che può essere utilizzato per accedere inizialmente alle reti delle vittime e quindi distribuire altri payload, incluso il ransomware.

“A giudicare dall’epoca della sua comparsa e dall’uso di diversi gruppi criminali, è probabile che Bumblebee sia, se non un sostituto diretto di BazaLoader, un nuovo strumento multifunzionale utilizzato dagli hacker che di solito preferivano altri malware”

affermano gli esperti .

Il rapporto dell’azienda afferma che l’uso di Bumblebee è iniziato nel febbraio-marzo di quest’anno, è stato associato a payload di malware, che, a loro volta, sono associati a campagne di ransomware.

In particolare, a marzo, gli esperti di Google hanno parlato del gruppo hacker Exotic Lily, che è un broker di accesso e collabora con noti estorsionisti come Conti e Diavol.

Anche allora, gli esperti hanno notato Bumblebee, che ha iniziato ad essere utilizzato al posto del BazarLoader, familiare agli aggressori.

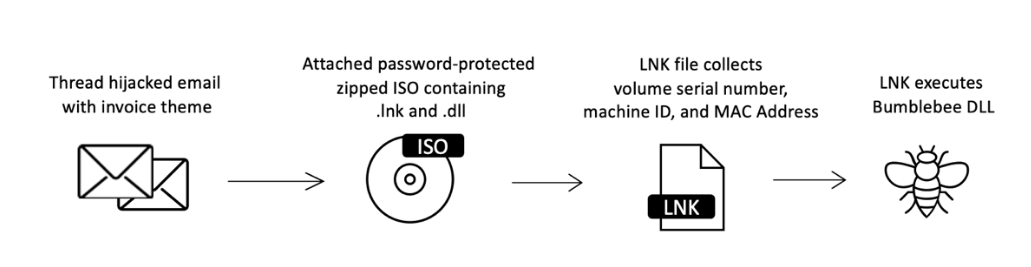

Proofpoint scrive di aver osservato diverse campagne e-mail di spam che distribuivano Bumblebee sotto le spoglie di immagini ISO (che contenevano collegamenti e file DLL), documenti DocuSign e file HTML.

I ricercatori affermano che Bumblebee è un “nuovo loader altamente sofisticato” che combina sofisticate tecniche di evasione, tecniche di anti-analisi e sofisticate tecniche di antivirtualizzazione.

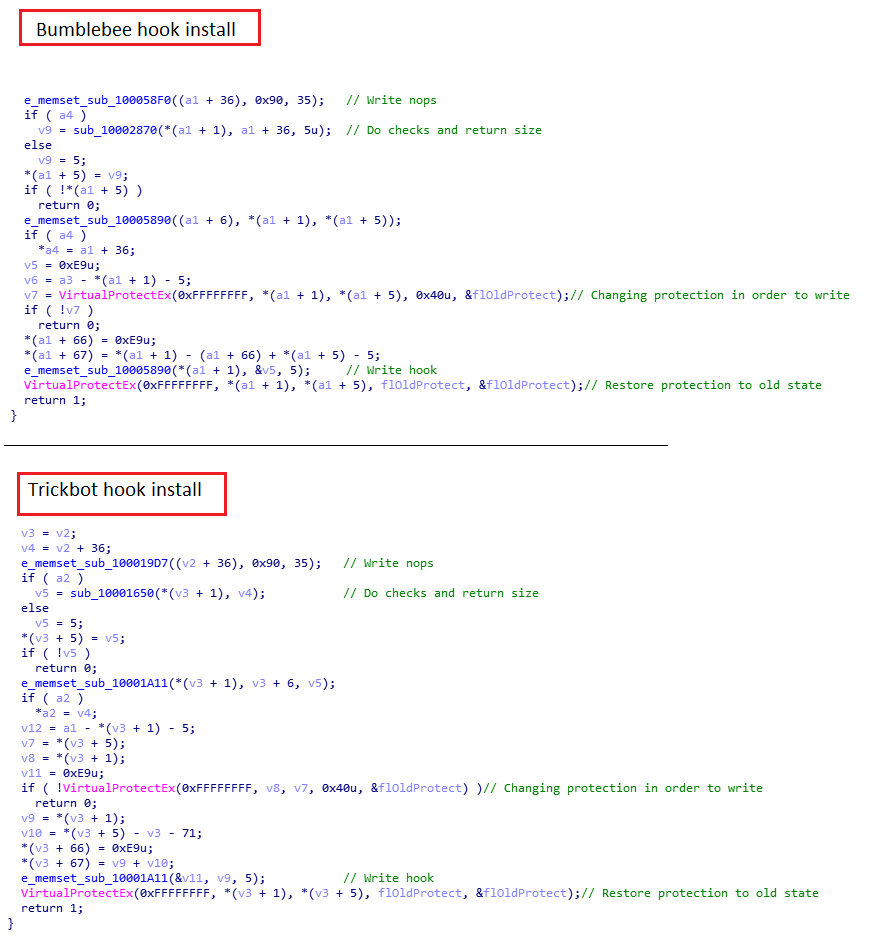

Inoltre, gli analisti di Proofpoint e Cybereason hanno notato somiglianze tra il malware Bumblebee e TrickBot, in particolare sono state trovate somiglianze grandi somiglianze tra i metodi di consegna e nei payload. È stato inoltre notato che entrambi i malware utilizzano lo stesso meccanismo di installazione hook, la tecnica di evasione RapportGP.DLL e così via.

Sebbene gli analisti non abbiano ancora prove conclusive che Bumblebee e TrickBot siano creati dallo stesso autore, suggeriscono che lo sviluppatore di Bumblebee abbia avuto almeno accesso al codice sorgente per il modulo di iniezione web di TrickBot.

I ricercatori concludono che il passaggio da BazaLoader a Bumblebee è un’ulteriore prova che queste minacce sono probabilmente guidate da broker di accesso che si infiltrano nelle reti bersaglio per poi venderlo ad altri criminali.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…