A cura di Camillo Lucariello.

Il periodo che stiamo vivendo è caratterizzato da una particolare frequenza di attacchi via internet alle principali aziende operanti in tutto il mondo. In particolare, stanno avendo una frequenza e un’attenzione piuttosto intensa i cosiddetti attacchi ransomware, in cui i dati delle vittime vengono criptati e per sbloccarli i cybercriminali richiedono il pagamento di un riscatto, di solito piuttosto ingente.

Da alcune parti si rileva poi come stia tornando in auge anche un’altra tipologia storica di attacco: il cosiddetto DDoS (Distributed Denial of Service), in cui il server della vittima viene subissato di richieste che lo “intasano” e causano il rallentamento o addirittura il blocco del sito/dei siti web interessati dall’attacco. In questi casi, possono bastare protezioni come antivirus, anti-malware, firewall e IDS (Intrusion Detection System), che rilevano rapidamente il tentativo di intrusione o di attacco e lo bloccano sul nascere.

Una regola generale e ormai ben nota a tutti i CIO (Chief Information Officer, una volta noti come Responsabili dei Sistemi Informativi) vuole che per dormire sonni (relativamente) tranquilli la prima cosa da fare sia dotarsi di una buona soluzione di Backup/Recovery. Di cosa si tratta? Di un sistema in grado di tenere copia di tutto ciò che transita sulle reti dell’azienda, dai software coi relativi aggiornamenti ai dati transazionali in elaborazione e a quelli archiviati.

In base alla potenza e alla pervasività del sistema adottato, è possibile avere un tempo di recupero dei sistemi informativi compromessi che può variare da pochi millisecondi a qualche giorno (grandi aziende pesantemente compromesse). Le soluzioni vanno studiate e implementate con attenzione e una certa lungimiranza, per non avere sorprese nel momento in cui saranno necessarie (da molte parti ormai si sostiene che il problema è il quando succederà, non il se).

Ciò premesso, occorre fare un distinguo a questo punto, legato allo stato della sicurezza informatica: l’Italia è uno dei peggiori mercati per quanto riguarda l’IT Security. A chiarirlo, il Rapporto Clusit 2024 sulla sicurezza ICT in Italia (https://clusit.it/rapporto-clusit/), liberamente scaricabile e consultabile sul web. Il Clusit, Associazione Italiana per la Sicurezza Informatica, come riportato sul sito web, «è nato nel 2000 presso il Dipartimento di Informatica dell’Università degli Studi di Milano ed è la più numerosa e autorevole associazione italiana nel campo della sicurezza informatica. Oggi rappresenta oltre 700 organizzazioni, appartenenti a tutti i settori del Sistema-Paese».

Il rapporto Clusit, specifica l’Associazione, riguarda esclusivamente gli incidenti gravi relativi alla sicurezza ICT, limitandosi alle fonti pubbliche per le segnalazioni. L’edizione 2024 fa riferimento a incidenti avvenuti nel 2023: la prima osservazione del Rapporto è che la situazione è ulteriormente peggiorata rispetto all’anno precedente.

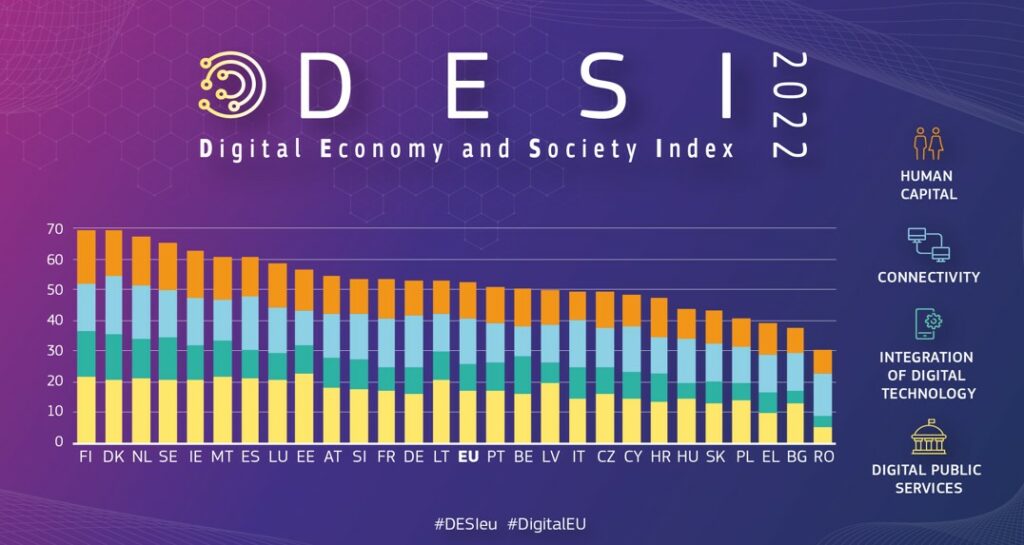

Osserva Gabriele Faggioli, presidente Clusit: «Personalmente credo che siamo davanti a uno scenario estremamente complesso che vede il Paese arretrato da un punto di vista di competenze digitali come ampiamente dimostrato dall’indice DESI (Digital Economy and Society Index, figura 1) (https://digital-strategy.ec.europa.eu/it/policies/desi) della Commissione Europea che nel Report 2023 ci vede quart’ultimi su ventisette per competenze digitali di base e ultimi per laureati in materie ICT».

Per quanto riguarda la cybersicurezza, la situazione è ancora più critica se paragonata con altre nazioni e, in generale, con la UE (a 27). Infatti, sempre rifacendoci al Rapporto Clusit, possiamo notare come l’Italia nel 2023 ha speso 2,149 miliardi di euro in soluzioni di cybersecurity (0,12% del Pil) contro Francia e Germania che spendono circa il doppio e Paesi come gli USA che spendono lo 0,3% del Pil. Si tratta di una situazione poco confortante, dal momento che, rivela ancora il Rapporto Clusit: «la media mensile di attacchi gravi a livello globale è passata da 139 a 232».

Naturalmente, lo scoppiare di guerre locali ma importanti in Europa e Medio Oriente ha aggravato il problema della sicurezza informatica, visto che i rispettivi esperti di “cyber-warfare” (o guerra cibernetica) si sono scatenati per danneggiare gli avversari sia dal punto di vista operativo che d’immagine verso il resto del mondo. Questa situazione di “guerra cibernetica diffusa”, secondo il Clusit, è cresciuta negli ultimi due anni, in particolare nel 2023.

L’Italia è oggi ormai interessata da attività informatiche ostili (attacchi di hacker) come spiega ancora una volta il rapporto Clusit: «osservando i dati del 2023 dobbiamo concludere che il nostro Paese rappresenta un bersaglio particolarmente facile, dal momento che ha ricevuto ben l’11% degli attacchi rilevati a livello globale (contro un 3,4% del 2021 e un 7,6% del 2022)». Una situazione che merita sicuramente maggiore attenzione e l’implementazione di contromisure adeguate per proteggere i sistemi informativi sia delle aziende e organizzazioni private, sia di quelle pubbliche.

In un panorama quale quello che abbiamo appena sommariamente descritto e suffragati dai dati Clusit, occorre sicuramente rivolgersi a partner di comprovata competenza ed esperienza nella sicurezza informatica, in grado di fornire prodotti, servizi e formazione in grado di proteggere i propri sistemi informativi dalle minacce attuali. Un partner come CoreTech che opera con successo nel settore della cybersecurity da anni, offrendo soluzioni in cloud proprietarie per il Backup come 1Backup e soluzioni di alcuni dei maggiori vendor di sistemi antivirus attivi sul mercato (visibili sul sito CoreTech).

Oltre a piattaforme per la protezione remota come N-Able (https://www.coretech.it/it/shop/MSP_RMM/N-able_RMM.php), cui ci si può poi rivolgere anche per la consulenza e il supporto, esperti e competenti, e per il calendario di eventi di formazione e aggiornamento sui temi della sicurezza informatica.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…