Un episodio inquietante di guerra elettronica (Electronic War, EW) ha coinvolto direttamente la presidente della Commissione europea, Ursula von der Leyen. Durante l’avvicinamento all’aeroporto di Plovdiv, in Bulgaria, il jet che trasportava la leader europea ha improvvisamente perso tutti gli ausili elettronici alla navigazione satellitare, rimanendo “al buio” sul segnale GPS.

Secondo quanto riportato dal Financial Times e confermato da funzionari europei, l’incidente viene trattato come un’operazione di interferenza deliberata, presumibilmente di matrice russa.

Il velivolo, partito da Varsavia e diretto a Plovdiv per un incontro ufficiale con il premier bulgaro Rosen Zhelyazkov e una visita a una fabbrica di munizioni, si è trovato improvvisamente privo di riferimenti digitali per l’avvicinamento alla pista.

L’intera area aeroportuale risultava “cieca” al segnale GPS, costringendo l’equipaggio a sorvolare lo scalo per circa un’ora prima di decidere un atterraggio manuale con l’ausilio di mappe cartacee. Uno dei funzionari informati ha dichiarato: «Era un’interferenza innegabile. L’intera area era accecata». Dopo la visita, von der Leyen ha lasciato Plovdiv a bordo dello stesso aereo senza ulteriori problemi.

Gli esperti distinguono tra due scenari:

Gli indizi raccolti a Plovdiv fanno propendere per il jamming delle frequenze GPS, un’operazione tipica delle tecniche EW, più vicina alla guerra elettronica sul campo che a un attacco informatico classico.

Le moderne capacità militari si basano sempre più sullo spettro elettromagnetico. I combattenti dipendono dallo spettro elettromagnetico per comunicare tra loro, per acquisire missioni dai loro comandanti. Inoltre utilizzano tale spettro per comprendere l’ambiente e prendere decisioni, per identificare accuratamente gli obiettivi e per proteggere i loro eserciti dai danni.

La Electronic warfare fornisce una funzione di vitale importanza, ovvero permette di proteggere il nostro accesso e l’uso dello spettro elettromagnetico. Allo stesso tempo nega e degrada l’uso dello spettro al suo diretto avversario.

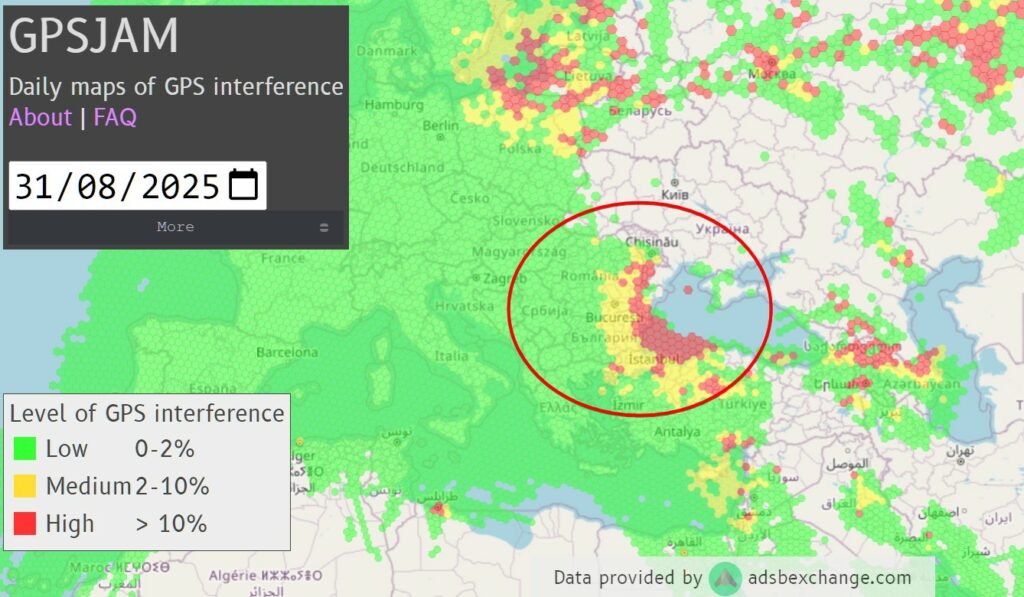

GPSJam.org è un progetto online ideato da John Wiseman (alias @lemonodor) a luglio 2022, che offre mappe giornaliere delle potenziali interferenze GPS (o più in generale GNSS) rilevate tramite dati raccolti dagli aerei.

Il sito utilizza dati trasmessi dagli aeromobili tramite ADS-B Exchange, una rete collaborativa che riceve segnali di posizione, velocità, altitudine e — fondamentali per GPSJam — il livello di accuratezza della navigazione gpsjam.orgbellingcat.gitbook.io.

Le zone evidenziate in giallo o rosso non implicano automaticamente un attacco intenzionale, ma indicano che molti aerei hanno avuto problemi di navigazione in quelle aree. Questi segnali anomali spesso coincidono con zone di jamming conosciuto o sospetto, ma possono avere altre cause

Questi dati vengono aggregati su un periodo di 24 ore e visualizzati su una mappa esagonale (hex grid). I colori indicano:

| Colore | Significato |

|---|---|

| Verde | Oltre il 98% degli aerei ha riportato buona accuratezza |

| Giallo | Dal 2% al 10% ha riportato bassa accuratezza |

| Rosso | Oltre il 10% ha riportato bassa accuratezza (potenziale interferenza) |

All’interno della zona cerchiata, si nota chiaramente che:

Questo rafforza l’ipotesi che l’“accecamento” dei sistemi di navigazione del jet della presidente della Commissione europea non sia stato un evento isolato o tecnico, ma piuttosto l’effetto di un’operazione di jamming deliberato, parte delle attività di disturbo elettronico che la mappa mostra in corso in tutta l’area.

L’incidente si inserisce in un contesto delicato. Ursula von der Leyen è impegnata in un tour negli Stati di frontiera dell’Unione europea per rafforzare la cooperazione sulla difesa, in risposta alla guerra della Russia contro l’Ucraina.

Colpire la navigazione satellitare dell’aereo della leader europea, se confermato come un’operazione russa, equivarrebbe a un atto di pressione politica e militare: un avvertimento silenzioso che porta la guerra ibrida direttamente nei cieli d’Europa.

In questo scenario, conoscere le fonti aperte e saperle analizzare attraverso l’OSINT (Open Source Intelligence) diventa cruciale. L’OSINT consente di comprendere con precisione fenomeni complessi, distinguendo tra eventi reali e narrazioni mediatiche sensazionalistiche. Anche quando i media parlano genericamente di “attacchi hacker” o di operazioni clandestine, l’analisi delle informazioni disponibili pubblicamente permette di ricostruire dinamiche, attori e finalità, fornendo una lettura più accurata e contestualizzata degli eventi.

In altre parole, l’OSINT non è solo uno strumento investigativo: è una lente indispensabile per interpretare la sicurezza internazionale, prevenire falsi allarmi e comprendere le strategie di pressione e disinformazione che caratterizzano i conflitti moderni.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…