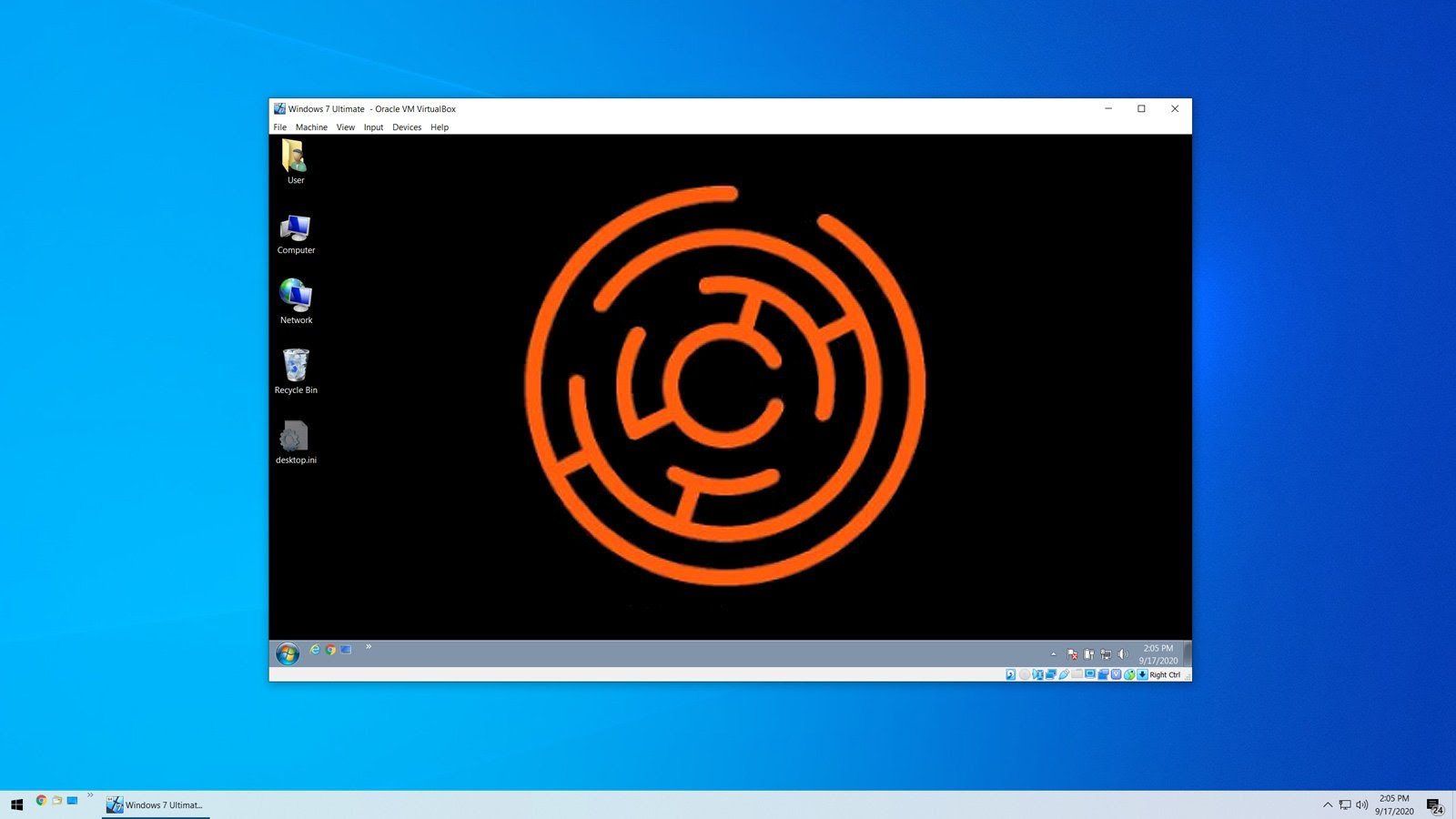

I cybercriminali legati al #ransomware #Maze, ora hanno adottato una tattica precedentemente utilizzata dalla banda Ragnar Locker; per crittografare un computer partendo da una macchina virtuale.

A maggio, #Ragnar #Locker è stato visto crittografare i file tramite macchine virtuali #VirtualBox #Windows XP per bypassare il software di sicurezza sull’host.

Questo perché normalmente la macchina virtuale non è isolata e monta unità condivise con l’host e quindi eseguirà il ransomware nella macchina virtuale per crittografare i file della condivisione.

Poiché la macchina virtuale non esegue alcun software di sicurezza e monta le unità dell’host, il software di sicurezza dell’host non è in grado di rilevare il #malware e bloccarlo.

Come spesso abbiamo detto, gli ampi margini economici del ransomware, consentono ai suoi sviluppatori di investire in #ricerca e #sviluppo e quindi implementare nuove funzionalità utili a diffondersi suo sistemi.

#redhotcyber #cybersecurity #cybercrime

https://www-bleepingcomputer-com.cdn.ampproject.org/c/s/www.bleepingcomputer.com/news/security/maze-ransomware-now-encrypts-via-virtual-machines-to-evade-detection/amp/

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.