Come abbiamo riportato nella giornata di ieri, un grave malfunzionamento ha portato il famoso servizio di posta elettronica di libero a chiudere per un disservizio. Questo è stato confermato sia dai messagi dell’azienda su Twitter ma anche dalla pagina di cortesia riportata sul sito internet all’accesso alla webmail.

Alle 11:47 di oggi, 25/01/2022, tale pagina di cortesia ancora è attiva e non si conoscono i tempi di ripristino dell’interfaccia utente.

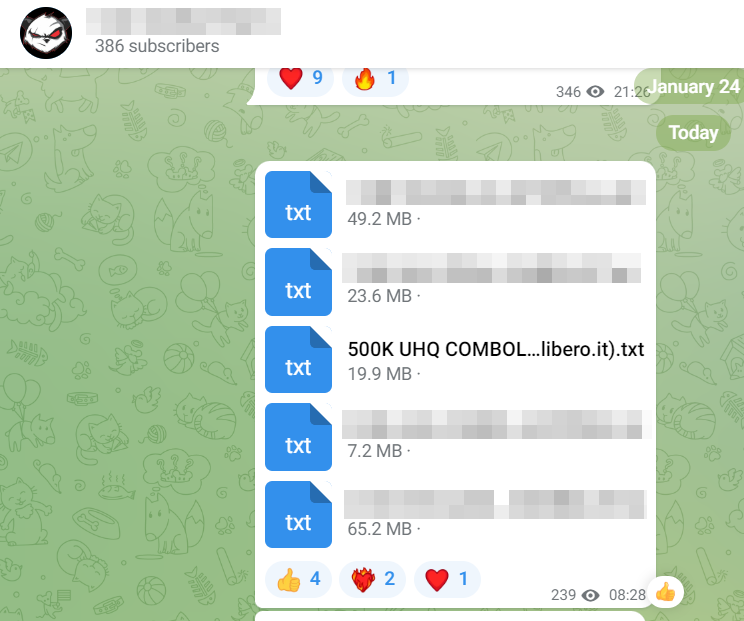

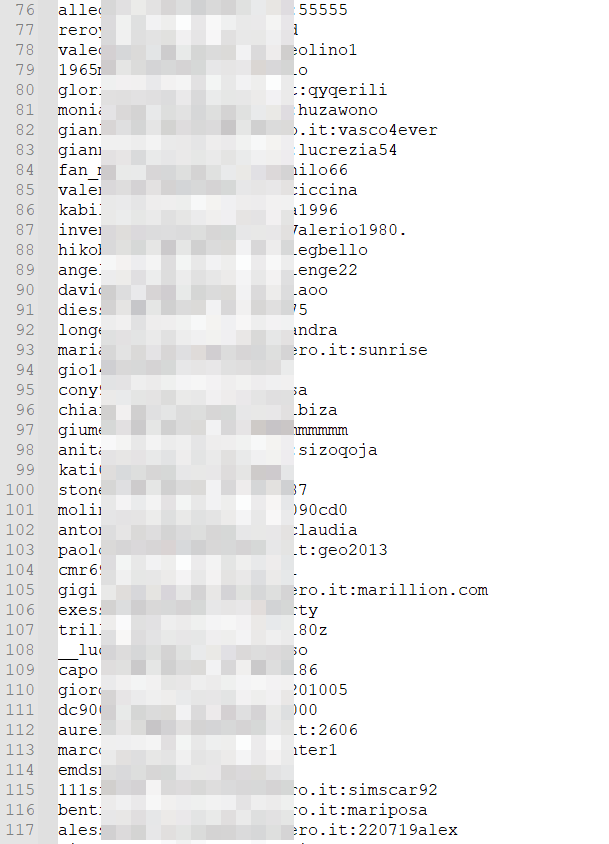

Nel mentre, proprio oggi nelle underground è comparso su un canale Telegram alle 8:28 (segnalato da Pietro Di maria), una combo list di utenti di Libero. Si tratta di 500.000 account disponibili al download.

Con molta probabilità, vista la concomitanza della pubblicazione e il disservizio, si tratta di una speculazione in corso su Libero.

Pertanto la combolist è una vecchia fuoriuscita di informazioni, anche perché l’azienda ha riportato che non si è trattato di un incidente di sicurezza. Dalle analisi svolte da RHC fatte su passati databreach si trova una buona corrispondenza delle coppie username e password che vanno oltre il 40%.

Da tenere in considerazione che le Combo list, anche se vecchie, costantemente vengono riproposte nelle underground in quanto consentono il riutilizzo delle caselle di posta o effettuare attacchi di password reuse.

A questo punto attendiamo una dichiarazione da parte di Libero, per comprendere se tali samples siano o meno collegati al disservizio in corso. Qualora l’azienda volesse conoscere il canale Telegram, rimaniamo a disposizione.

Nel mentre, c’è aria di bufera in quanto dopo 5gg di disservizio, Codacons e Altroconsumo hanno inviato delle diffide ad Italiaonline e minacciano una class action.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Nel caso in cui l’azienda voglia fornire una dichiarazione a RHC, saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…