MS13-089 apre un leak site sul dark web, espone i primi dati e adotta una strategia di doppia estorsione senza cifratura.

Per anni “MS13-089” ha identificato un bollettino di sicurezza Microsoft del 2013 relativo a una vulnerabilità critica nel componente grafico GDI di Windows, sfruttabile per esecuzione di codice remoto. Oggi la stessa sigla viene riciclata come nome di un nuovo gruppo ransomware MS13-089.

Questa scelta non è solo un vezzo: riutilizzare un identificatore storico del mondo Microsoft introduce rumore nelle ricerche OSINT e sposta l’attenzione dall’immaginario “gang di strada” a quello “vulnerabilità software”. In pratica il gruppo si colloca subito nel perimetro cyber, sfruttando una sigla che gli analisti associano da anni a un problema di sicurezza ben documentato.

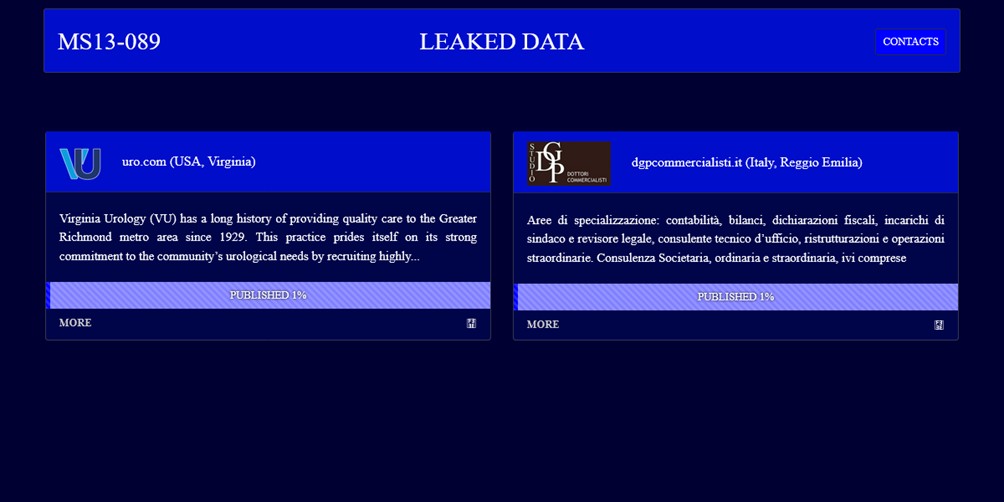

Lo screenshot, rilanciato da diversi siti e canali social del clearnet del leak site, mostra un’impostazione essenziale: in alto il nome MS13-089, al centro la sezione “LEAKED DATA” e subito sotto due card affiancate dedicate alle prime vittime. Ogni riquadro riporta logo, dominio, breve descrizione ufficiale estratta dal sito della vittima e una barra con la dicitura “PUBLISHED 1%”, insieme al pulsante “MORE”.

Questa struttura ricalca il modello ormai standard dei leak site di doppia estorsione: brand della gang in evidenza, elenco delle organizzazioni colpite con una scheda sintetica e un chiaro invito – il tasto “MORE” – a esplorare i campioni di dati pubblicati come prova dell’intrusione.

La barra “PUBLISHED 1%” che compare sotto ciascuna vittima non è una trovata grafica, ma un indicatore del livello di esposizione pubblica dei dati. Nel gergo dei leak site ransomware, questa etichetta segnala che solo circa l’1% dei dati sottratti è stato reso pubblico, mentre il restante 99% è ancora trattenuto dal gruppo come leva nella negoziazione con la vittima.

Uno degli aspetti più peculiari di MS13-089 è la scelta dichiarata di non cifrare i sistemi delle vittime, concentrandosi esclusivamente su furto e minaccia di leak dei dati. In comunicazioni riportate da siti di monitoraggio delle violazioni, il gruppo sostiene di non aver cifrato gli asset di Virginia Urology “per non danneggiare i pazienti”, rivendicando una strategia basata unicamente sulla doppia estorsione.

Questa narrativa – già vista in altri contesti in cui gli attori cercano di presentarsi come “professionisti” più che come vandali – non cambia però la sostanza: l’esfiltrazione di cartelle cliniche, dati assicurativi e documentazione fiscale rimane un danno grave, con potenziali ricadute per milioni di persone e importanti conseguenze regolatorie (HIPAA nel contesto USA, GDPR in Europa). La leva non è più la paralisi operativa tramite cifratura, ma la minaccia di una esposizione pubblica irreversibile.

Il debutto di MS13-089 conferma tendenze chiave del panorama ransomware:

Per i defender questo significa integrare nei playbook di risposta non solo scenari di cifratura massiva, ma anche casi in cui l’intero impatto è giocato sulla fuga di dati: monitoraggio costante dei leak site, capacità di reagire rapidamente alle pubblicazioni parziali e piani di comunicazione e notifica pensati per gestire la progressione da “1% pubblicato” alla minaccia di esposizione totale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…