Gli sviluppatori di sicurezza hanno identificato una nuova fase nell’evoluzione del malware per il furto di dati : ora non sono a rischio solo password e cookie del browser, ma anche le configurazioni degli agenti di intelligenza artificiale personali. In un recente incidente, un infostealer è riuscito a scaricare l’ambiente di lavoro dell’agente OpenClaw , insieme ai file di servizio chiave e ai token di accesso.

Hudson Rock osserva che, sebbene gli infostealer non siano ancora in grado di analizzare specificamente tali dati, la crescente popolarità degli agenti di intelligenza artificiale sta cambiando le priorità degli aggressori.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

L’azienda stima che gli sviluppatori di malware inizieranno ad aggiungere moduli specializzati per decifrare e analizzare le configurazioni degli strumenti di intelligenza artificiale, in modo simile a come vengono elaborati oggi i dati dei browser e della messaggistica.

Secondo i ricercatori di sicurezza, l’infezione era collegata a una variante del noto malware Vidar, utilizzato dagli aggressori dal 2018. Il malware non utilizzava un modulo OpenClaw separato, ma utilizzava il meccanismo standard di ricerca di massa dei file, ovvero scansionava directory ed estensioni in cui solitamente sono archiviati dati sensibili.

Problemi di sicurezza hanno interessato anche l’ecosistema OpenClaw. Il team di manutenzione del progetto ha annunciato una partnership con VirusTotal per convalidare le competenze scaricabili nel catalogo ClawHub, creare un modello di minaccia e identificare gli errori di configurazione.

Quasi contemporaneamente, un altro gruppo di ricerca ha descritto una campagna di competenze dannose che aggira la convalida: il malware è ospitato su siti web falsi e le competenze stesse vengono utilizzate come esca senza alcun payload.

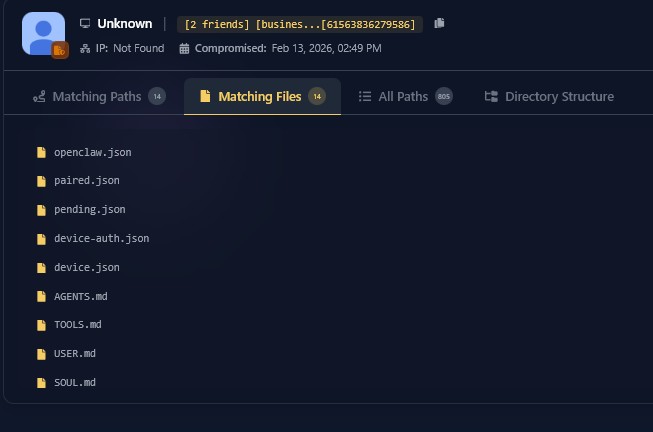

La fuga di notizie ha rivelato tre tipi di file contenenti informazioni critiche. Openclaw.json che contiene il token del gateway, l’indirizzo email e il percorso dell’area di lavoro. Device.json memorizza le chiavi crittografiche per le operazioni di associazione e firma all’interno dell’ecosistema degli agenti. Il file soul.md descrive i principi operativi di base, le regole comportamentali e le limitazioni dell’assistente AI. L’ottenimento di un token del gateway consente di connettersi a un’istanza di servizio locale dall’esterno se la porta è aperta o di impersonare un client legittimo quando si accede al gateway AI.

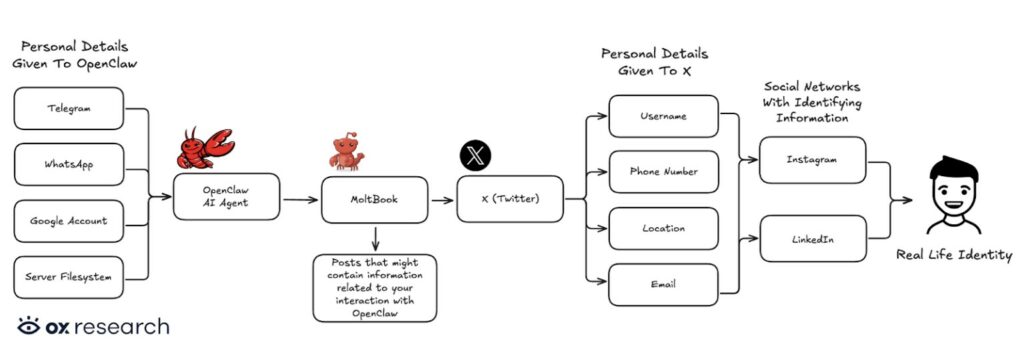

Gli analisti di OX Security hanno identificato un ulteriore rischio in Moltbook , un forum per agenti di intelligenza artificiale basato su OpenClaw. Una volta creato, un account non può essere eliminato, lasciando i dati associati nel sistema senza un meccanismo di pulizia.

Inoltre, il report di SecurityScorecard rivela un altro problema: centinaia di migliaia di istanze open source di OpenClaw sono disponibili online.

La presenza di vulnerabilità crea le condizioni per l’esecuzione di codice remoto. Se un servizio di questo tipo ha già accesso a e-mail, API cloud e risorse interne, un singolo punto di ingresso è sufficiente per ulteriori attacchi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.