I distributori di malware utilizzano falsi bug di Google Chrome, Word e OneDrive per indurre gli utenti a eseguire “patch“, che in realtà sono script di PowerShell che installano malware.

Gli esperti di ProofPoint riferiscono che la nuova tattica è già stata adottata da diversi gruppi di hacker. Questi attacchi vengono quindi utilizzati dagli aggressori dietro lo schema ClearFake, il nuovo cluster dannoso ClickFix, nonché il gruppo TA571, che di solito distribuisce spam e invia numerose email che portano all’infezione con malware e ransomware.

In precedenza, gli attacchi ClearFake iniettavano codice dannoso nei siti compromessi, dopo di che le risorse mostravano messaggi falsi sulla necessità di aggiornare il browser.

Nuovi attacchi sfruttano anche JavaScript in HTML sui siti compromessi, ma ora gli overlay mostrano agli utenti errori falsi di Google Chrome, Microsoft Word e OneDrive. Questi messaggi incoraggiano gli utenti a copiare la “correzione” negli appunti, quindi incollarla ed eseguirla manualmente.

“Sebbene un attacco riuscito richieda un’interazione significativa da parte dell’utente, l’ingegneria sociale è abbastanza sofisticata da presentare contemporaneamente all’utente un problema e una soluzione, che può motivarlo ad agire senza valutare i rischi”, avvertono.

I payload osservati da Proofpoint in questa campagna includono: DarkGate, Matanbuchus, NetSupport, Amadey Loader, XMRig, malware che dirotta gli appunti attraverso l’infostealer Lumma.

Gli analisti hanno subito individuato tre catene di attacchi, che si differenziano soprattutto nelle fasi iniziali. Solo uno di essi non è associabile con certezza al gruppo TA571 sopra menzionato.

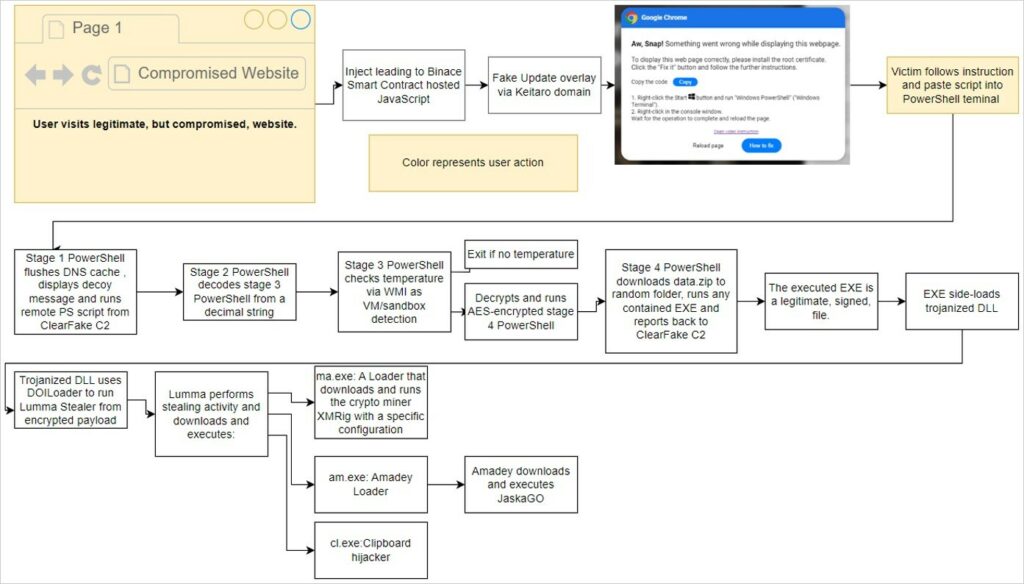

Quindi, nel primo caso, che è associato agli aggressori dietro gli attacchi ClearFake, gli utenti si recano su un sito compromesso che scarica uno script dannoso ospitato sulla blockchain tramite Binance Smart Chain.

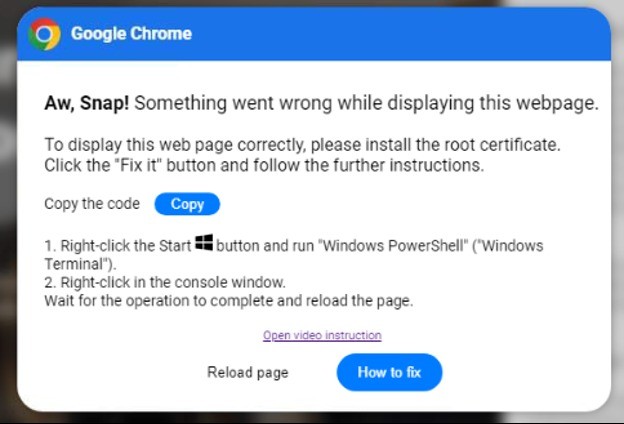

Questo script esegue diversi controlli e visualizza una notifica falsa, presumibilmente proveniente da Google Chrome, che indica un problema con la visualizzazione della pagina web. La finestra di dialogo richiede quindi di installare il “certificato root” copiando lo script PowerShell negli appunti ed eseguendolo in Windows PowerShell.

Una volta eseguito, lo script esegue vari controlli per garantire che il dispositivo sia un bersaglio adatto, quindi scarica un payload aggiuntivo, come mostrato nel diagramma seguente.

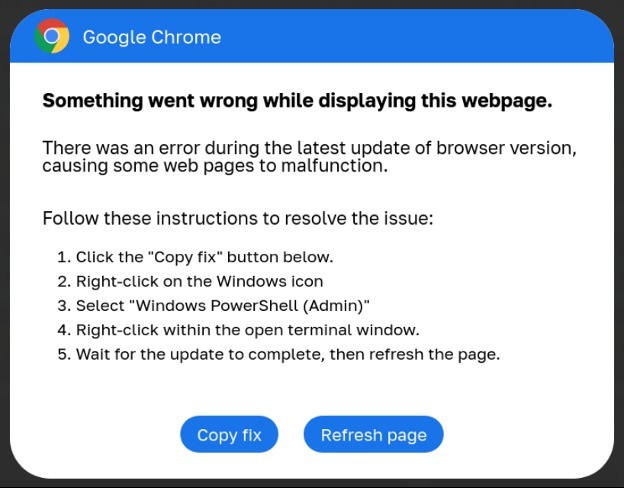

La seconda catena di attacchi è associata alla campagna ClickFix e utilizza iniezioni su siti compromessi che creano iframe per sovrapporre errori falsi. In questo caso, agli utenti viene richiesto di aprire “Windows PowerShell (Admin)” e incollare il codice fornito, che ha lo stesso effetto.

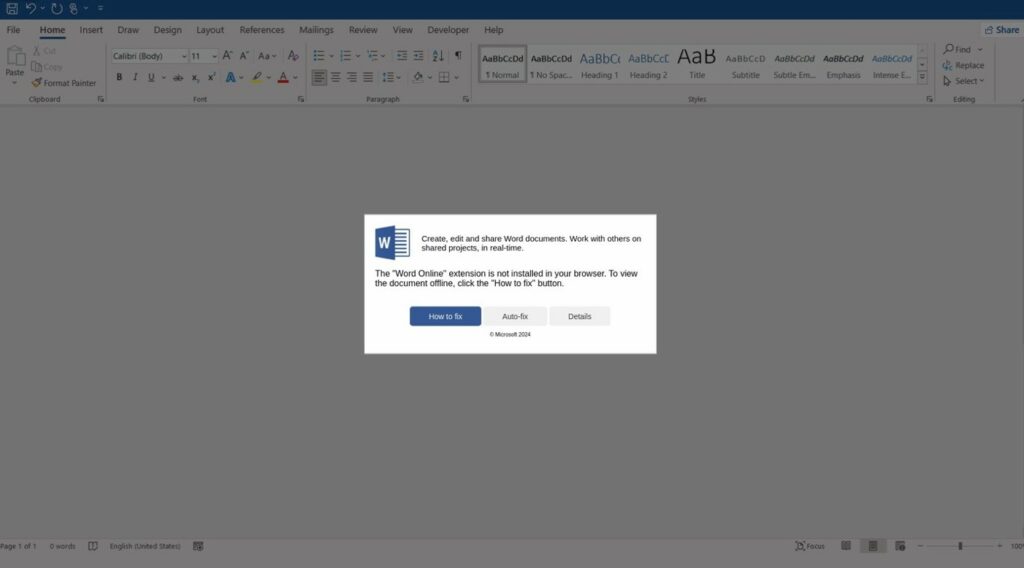

La terza catena di attacchi coinvolge la posta elettronica e l’uso di allegati HTML che assomigliano a documenti di Microsoft Word. Qui agli utenti viene chiesto di installare l’estensione Word Online per visualizzare correttamente il documento.

In questo caso, il falso messaggio di errore contiene le opzioni “Come risolvere” e “Correzione automatica”. Inoltre, selezionando l’opzione “Come risolvere” copia il comando PowerShell codificato base64 negli appunti e indica all’utente di incollarlo in PowerShell.

L’opzione di correzione automatica, a sua volta, utilizza il protocollo search-ms per visualizzare un file fix.msi o fix.vbs ospitato sulla condivisione file remota di un hacker utilizzando WebDAV. Cioè, i comandi PowerShell vengono scaricati ed eseguiti tramite un file MSI o tramite uno script VBS, il che porta all’infezione con i malware Matanbuchus e DarkGate.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…