Gli specialisti Doctor Web riferiscono di aver scoperto nel Google Play Store un altro lotto di applicazioni infette da malware della famiglia FakeApp. Va notato che in totale le applicazioni sono state scaricate almeno 2.160.000 volte e uno dei campioni di malware utilizzava il DNS per la comunicazione nascosta con i server di controllo.

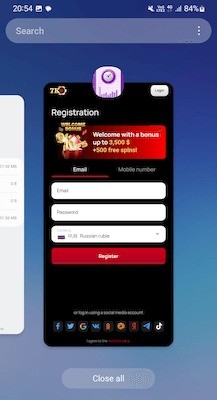

I ricercatori ricordano che l’obiettivo principale di molti trojan Android.FakeApp (anche solo FakeApp) è quello di seguire collegamenti a vari siti e che, da un punto di vista tecnico, questi malware sono piuttosto primitivi. Pertanto, una volta avviati, ricevono un comando per aprire un determinato URL. Gli utenti che li hanno installati, invece di vedere il programma del gioco previsto, vedono sugli schermi dei propri dispositivi i contenuti di un sito indesiderato.

Particolare attenzione è stata rivolta al campione Android.FakeApp.1669 che si distingue per l’utilizzo di una libreria dnsjava modificata, con l’aiuto della quale il trojan riceve una configurazione da un server DNS dannoso contenente un link di destinazione. Si noti che la configurazione viene ricevuta solo quando si è connessi a Internet tramite determinati provider (ad esempio Internet mobile). In altre circostanze, il Trojan non si manifesta in alcun modo.

Secondo i ricercatori, questa variante di FakeApp presenta numerose modifiche che si mascherano da varie applicazioni e vengono distribuite anche tramite il negozio ufficiale Google Play. Le varianti conosciute del trojan sono state scaricate dallo store ufficiale di Android almeno 2.160.000 volte.

Di seguito sono elencate solo alcune varianti di Android.FakeApp.1669 identificate dagli analisti Doctor Web su Google Play. Va notato che i ricercatori hanno trovato ancora più applicazioni infette, ma alcune di esse sono già state cancellate.

| Nome Applicazione | Numero di Download |

| Split it: Checks and Tips | 1 000 000+ |

| FlashPage parser | 500 000+ |

| BeYummy – your cookbook | 100 000+ |

| Memogen | 100 000+ |

| Display Moving Message | 100 000+ |

| WordCount | 100 000+ |

| Goal Achievement Planner | 100 000+ |

| DualText Compare | 100 000+ |

| Travel Memo | 100 000+ (удалена) |

| DessertDreams Recipes | 50 000+ |

| Score Time | 10 000+ |

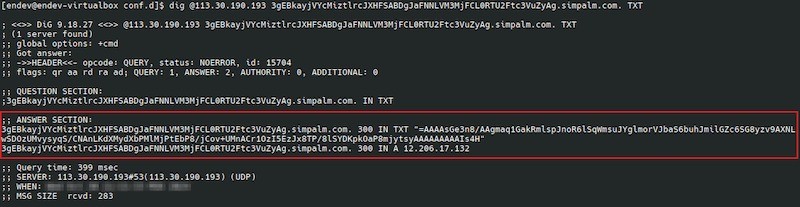

Una volta avviata, questa versione di FakeApp effettua una query DNS al server di comando e controllo per ottenere il record TXT associato al nome di dominio di destinazione. In risposta, il server fornisce questo record al Trojan solo se il dispositivo infetto è collegato alla rete tramite il provider preso di mira. Per inviare richieste DNS, il Trojan utilizza il codice modificato della libreria open source dnsjava.

Tali record TXT solitamente contengono informazioni sul dominio e alcune altre informazioni tecniche, ma in questo caso contengono la configurazione codificata per l’esecuzione del malware.

Tutte le modifiche del Trojan sono legate a nomi di dominio specifici, che consentono al server DNS di trasferire la propria configurazione a ciascuno di essi. Inoltre, i nomi dei sottodomini dei domini presi di mira sono univoci per ciascun dispositivo infetto. Codificano i dati sul dispositivo:

Ad esempio, una variante del Trojan dell’applicazione Goal Achievement Planner, durante l’analisi, ha richiesto al server un record TXT per il dominio 3gEBkayjVYcMiztlrcJXHFSABDgJaFNNLVM3MjFCL0RTU2Ftc3VuZyAg[.]simpalm[.]com, una variante dell’applicazione Split it: Checks and Tips – un record per il dominio 3gEBkayjVYcMiztlrcJXHFTABDgJaFNNLVM3MjFCL0RTU2Ftc3VuZyAg[.]revolt[.]digital e l’opzione da DessertDreams Recipes è per il dominio 3gEBkayjVYcMiztlrcJXHFWABDgJaFNNLVM3MjFCL0RTU2Ftc3VuZyAg[.]outorigin[.]com.

Per decrittografare il contenuto di questi record TXT, è necessario seguire i seguenti passaggi: invertire la stringa, decodificare Base64, gzip e dividere in righe al carattere ÷.

Il risultato saranno:

Cioè, il risultato è un collegamento che il Trojan carica nel WebView all’interno della sua finestra, sopra l’interfaccia principale. Il collegamento porta a un sito che inizia una lunga catena di reindirizzamenti, al termine della quale si trova il sito del casinò online.

Di conseguenza, il malware si trasforma effettivamente in un’applicazione web che visualizza il contenuto del sito scaricato e non la funzionalità originariamente indicata nella pagina dell’applicazione su Google Play.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…