Avevamo in precedenza fatto una analisi approfondita del malware RansomExx, riportando che la cyber gang Sprite Spider, che manutiene e utilizza RansomExx, è stata protagonista di diversi attacchi di alto profilo nel 2020 e 2021 e appare piuttosto attiva nella sua manutenzione e nel suo sviluppo.

Ovviamente anche in questo caso si tratta di una matrice “Opportunistica”, come nell’attacco alla regione Lazio, anche se sembra che abbia preso di mira le organizzazioni della pubblica amministrazione Italiana.

Infatti, dopo l’attacco colossale alla Regione Lazio, del quale abbiamo parlato a lungo su queste pagine, la cyber gang RansomExx colpisce l’Unione Reno Galliera, una unione di comuni che nasce dall’accordo tra otto comuni italiani della città metropolitana di Bologna.

Il loro territorio, costeggiato dal fiume Reno, si estende a nord del capoluogo emiliano, sviluppandosi verso Ferrara.

Ne fanno parte Argelato, Bentivoglio, Castello d’Argile, Castel Maggiore, Galliera, Pieve di Cento, San Giorgio di Piano, San Pietro in Casale.

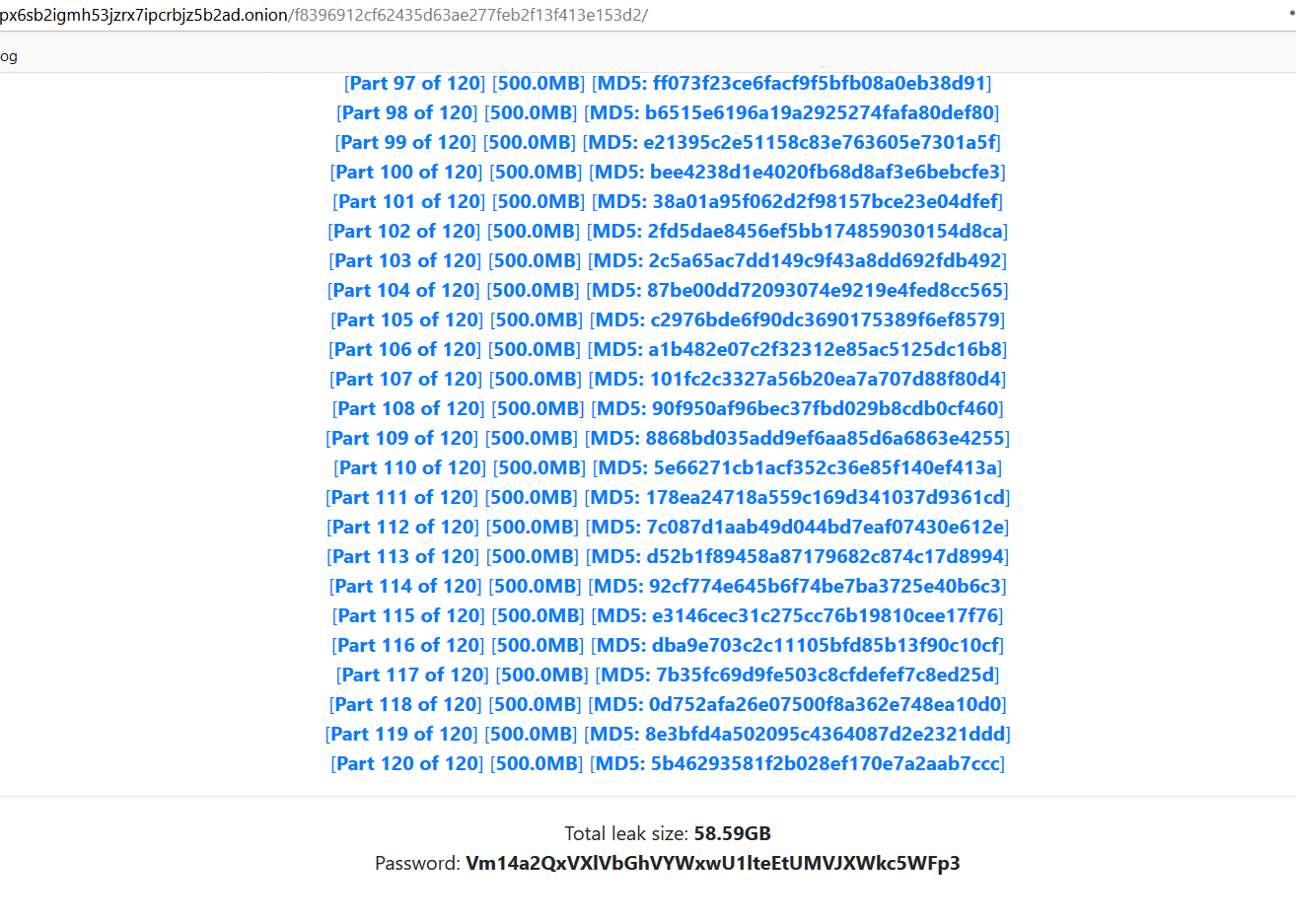

Ma andando ad analizzare le darknet, oggi pomeriggio ci siamo imbattuti in un annuncio sul DLS della cyber gang RansomExx, la quale aveva pubblicato ben 58,59 GB, attraverso 120 file dal peso di 500MB l’uno, che contengono i dati trafugati dai server dell’unione.

I comuni aderenti hanno affidato all’Unione i seguenti servizi: polizia municipale, protezione civile, servizi alle imprese, servizi informatici, gestione del personale, pianificazione territoriale e urbanistica.

Attendiamo ulteriori notizie per comprendere l’ampiezza dei dati trafugati online e se a quanto pare, non è stato pagato il riscatto da parte dell’unione, che poi ha visto la pubblicazione dei dati sul Data-leak-site (DLS) di RansomEXX.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.