Autore: Emanuele De Lucia

Data Pubblicazione: 4/08/2021

RansomExx (aka Defray777, 777 o Ransom X) è una variante ransomware multi-piattaforma operata a basso volume come parte di attacchi informatici in più fasi che prendono di mira organizzazioni, enti governativi ed aziende attive in vari settori.

E’ stata protagonista di diversi attacchi di alto profilo nel 2020 e 2021 e la crew che lo mantiene, chiamata Sprite Spider, appare piuttosto attiva nella sua manutenzione e nel suo sviluppo.

Alcuni dei loro attacchi hanno visto fra le vittime realtà come Konica Minolta, Tyler Technologies, Montreal Transit System, Texas Department of Transportation, Brazilian Judiciary, Consiglio Nazionale del Notariato, WT Microelectronics, Corporación Nacional de Telecomunicación e recentissimamente, in accordo con quanto riportato da Bleeping Computer, la Regione Lazio (https://www.bleepingcomputer.com/news/security/ransomware-attack-hits-italys-lazio-region-affects-covid-19-site/)

Sprite Spider è un gruppo di cyber-criminali motivato finanziariamente e specializzato in attacchi post-intrusione finalizzati alla diffusione di ransomware. Il gruppo è correlato principalmente alla già citata famiglia malware nota con il nome di RansomEXX (o Defray777).

Molti degli attacchi attribuiti al gruppo di minaccia Sprite Spider hanno visto lo sfruttamento di credenziali di accesso remoto (VDI/VPN) rubate al fine di ottenere un primo accesso al perimetro vittima. In passato, tuttavia, sono altresì state confermate infezioni RansomExx originate da impianti IcedID e Trickbot.

Sprite Spider è una crew attiva almeno dal 2017 e si caratterizza solitamente per la sua efficacia e velocità nel compromettere un ambiente vittima, utilizzando maggiormente tools offensivi come Vatet, PyXie e Cobalt Strike per ottenere esecuzione di payload malevoli di secondo e terzo stadio, performare movimentazione laterale, garantire persistenza ed in generale perseguire come scopo la maggiore penetrazione possibile all’interno degli ambienti colpiti.

In via generale, a seguito di una prima intrusione, il loro arsenale mira ad ottenere credenziali privilegiate sull’AD (Active Directory, come del resto altri gruppi simili) per poi diffondere payloads di secondo e terzo stadio (l’ultimo, ovviamente, è rappresentato dal ransomware RansomEXX). Solitamente, a partire dal primo accesso, passano da uno a tre giorni per il rilascio del payload finale.

Nonostante Sprite Spider si sia trovato spesso in prossimità di dati di grande valore, in qualche caso non è stato osservato esfiltrare dati dalle vittime ma si è “limitato” a renderli solo indisponibili aumentando la frequenza nell’esfiltrazione dati solo nell’ultimo periodo di attività. L’attenzione del gruppo si sposta spesso anche sul collezionamento di credenziali utili per l’accesso a sistemi partner della vittima o servizi di terze parti.

La crew risulta spesso in grado di sfuggire ed evadere anche le soluzioni di sicurezza endpoint e di rete più avanzate nascondendo frammenti del proprio codice malevolo in progetti open-source ed adottando un approccio all’operazione che vede, come linea di principio, la scrittura di pochissimi files su disco complicando di molto le attività di rilevamento.

Molto spesso, infatti, l’unico payload scritto su disco risulta quello di Vatet, il che complica enevitabilmente anche le attività di risposta agli incidenti. RansomEXX, invece, viene solitamente eseguito come payload secondario (talvolta terziario) direttamente in memoria senza mai toccare il disco.

L’attore di solito prepara un payload RansomEXX unico e specifico per ciascuna delle vittime, rendendo l’impianto più elusivo e difficile da tracciare. Durante la sua esecuzione, esso ha la capacità di terminare alcuni thread e processi “indesiderabili” come powershell.exe, rundll32.exe, vmnat.exe, wefault.exe ed explorer.exe. È in grado di crittografare i file utilizzando AES-256 senza interrompere le funzionalità principali del sistema ed esegue specifici comandi di interazione con esso sulla base della loro potenzialità di destare sospetti e comunque sempre dopo che i file sono già stati impattati dalle sue operazioni. Questo fa sì molto spesso che i file siano già crittografati nel momento in cui gli strumenti di sicurezza, come gli EDR, sono in grado di segnalare potenziali attività dannose.

Nel 2020, Sprite Spider si è evoluto per prendere di mira non solo le piattaforme Windows, ma anche Linux attraverso un porting dedicato della versione Windows (con la quale condivide logica operativa ed ingegneria), rendendolo il primo ransomware ad avere un eseguibile autonomo sia per Windows che per Linux. Per tale motivo Sprite Spider è anche in grado di focalizzare la propria attenzione verso infrastrutture che abbiano la capacità di eseguire binari ELF, come i server VMWare ESXI.

Tuttavia, nonostante l’attenzione per i dettagli e l’eleganza mostrata durante le operazioni, Sprite Spider include anche componentistica che potremmo definire “semplice” nel proprio arsenale, compreso il ransomware RansomEXX.

Esso infatti risulta piuttosto immediato ed orientato all’efficacia piuttosto che alla complessità. Tuttavia, risulta assolutamente performante ed affidabile nell’eseguire il compito per il quale risulta progettato.

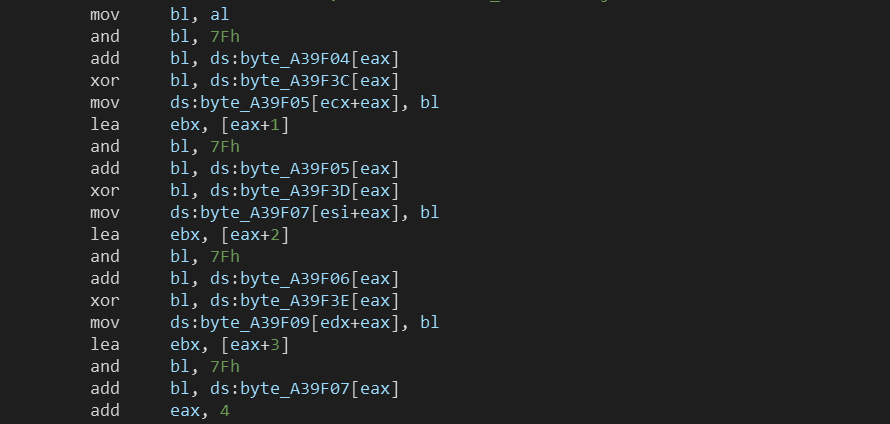

Come accennato, RansomEXX è un payload semplice. All’avvio recupera una serie di stringhe utili al proseguimento delle operazioni ed alla scrittura di log di esecuzione

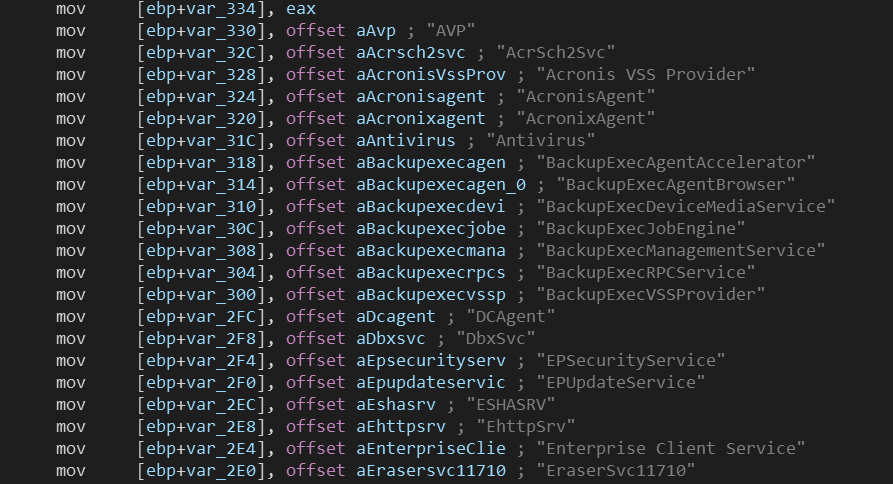

Crea un mutex dal GUID della macchina e prosegue terminando quei processi e servizi di sistema che potrebbero interferire con le proprie finalità

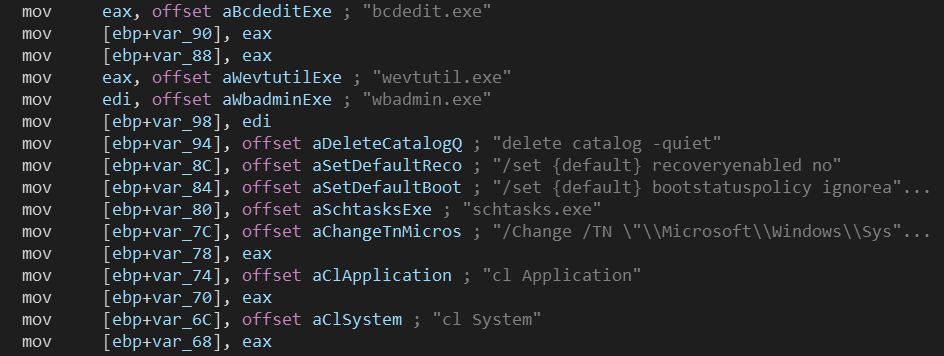

Dopo tali fasi preparatorie il payload provvede a cifrare i file presenti sul sistema. I file vengono crittografati utilizzando AES in modalità ECB con una chiave a 256 bit generata in modo univoco per ciascun file. La chiave viene quindi crittografata utilizzando una chiave pubblica RSA a 4096 bit ed inclusa al file crittografato. Il ransomware esegue dunque la disabilitazione del file recovery e del system restore

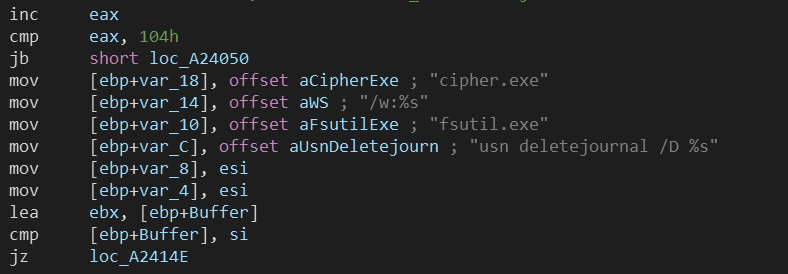

Infine, sovrascrive i file cancellati in modo da assicurarsi che essi non possano essere recuperati via carving del disco.

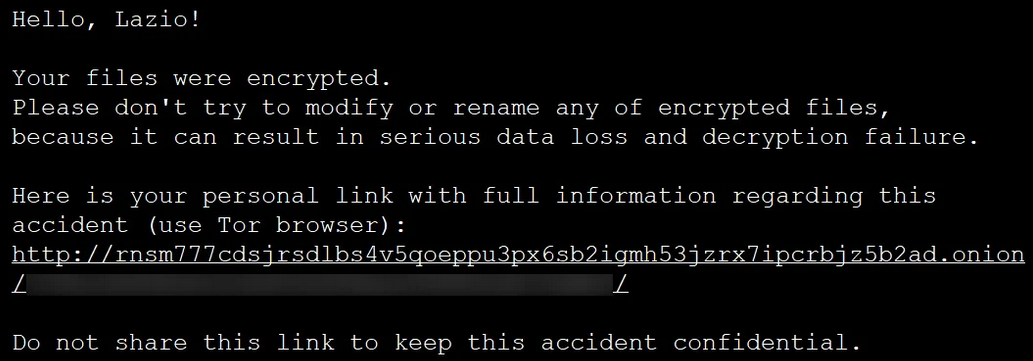

Dopo tali operazioni una serie di istruzioni per il recupero dei file viene fornita alla vittima e si presenta simile alla seguente:

rule RansomEXX_Ransomware_827322_00002 {meta:description = “Detects variants of RansomEXX ransomware payloads for Windows”author = “Emanuele De Lucia”strings:$ = “vmnat.exe” fullword wide$ = “cipher.exe” fullword wide$ = “wbadmin.exe” fullword wide$ = “BackupExecDeviceMediaService” fullword wide$ = “BackupExecManagementService” fullword wide$ = “BackupExecRPCService” fullword wide$ = “ani|.cab|.cpl|.cur|.diagcab|.diagpkg|.dll|.drv|.hlp|.icl|.icns|.ico|.iso|.ics|.lnk|.idx|. mod|.mpa|.msc|.msp|.msstyles|.msu|.nom” ascii$ = “debug.txt” fullword widecondition:uint16(0) == 0x5a4d and all of them}

Vista la natura e la tipologia della minaccia l’attacco contro Regione Lazio mostrerebbe tutte le connotazioni di una operazione di tipo opportunistico di matrice criminale.

Sprite Spider, infatti, pur operando in maniera similare a gruppi di matrice statuale più vicini a minacce di tipo APT, è solitamente motivato dal guadagno economico. Non mi sentirei di escludere ulteriori vittime italiane da parte di questo attore nell’immediato futuro.

Fonte

https://www.emanueledelucia.net/it/crash-course-on-ransomexx-aka-defray777/

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…