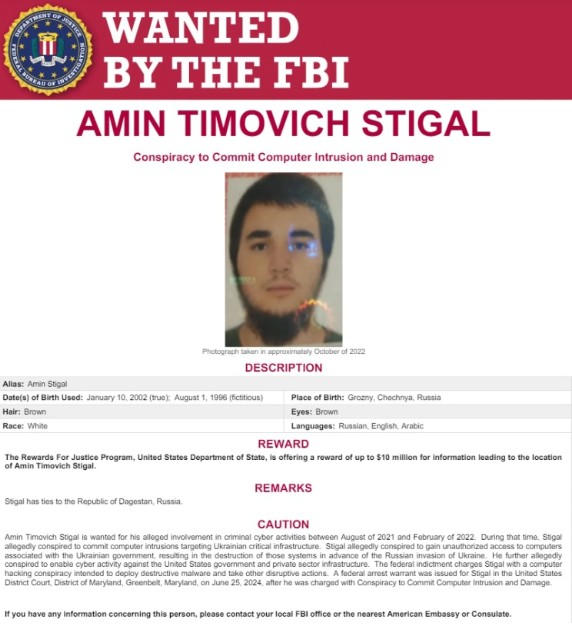

L’FBI offre una generosa ricompensa a chiunque aiuti a trovare Amin Stigal, 23 anni, e Timur Stigal, 47 anni, padre e figlio. Sono accusati di aver violato i sistemi informatici di agenzie governative in Ucraina e in decine di paesi occidentali. Inoltre, i loro precedenti includono presunte “azioni sovversive” in collaborazione con ufficiali russi del GRU, traffico di dati di carte di credito rubate, estorsione e altro ancora.

A quanto pare, la famiglia Stigall ora vive a Saratov.

Timur Stigall ha ammesso in una conversazione con i giornalisti di aver partecipato ad alcune operazioni contro i servizi segreti stranieri. Tuttavia, nega la colpevolezza del figlio Amin.

Va notato che anche Amin Stigall è rimasto sorpreso quando, il 26 giugno 2024, una persona sconosciuta gli ha inviato un link a un messaggio su Telegram in cui si affermava che l’FBI lo aveva dichiarato ricercato.

A quel tempo, il ragazzo studiava in un istituto tecnico a Khasavyurt, specializzato in “operatore di risorse informative”, ma è stato espulso al primo anno per assenteismo. Secondo le agenzie di intelligence americane, Amin, in collaborazione con cinque dipendenti del GRU dello Stato Maggiore delle Forze Armate della Federazione Russa, avrebbe partecipato all’hacking di sistemi informatici a partire da dicembre 2020, in particolare sarebbe stato coinvolto in attacchi al portale ucraino Diya (analogo al russo “Gosuslugi”). All’epoca, Amin non aveva nemmeno 20 anni.

Di conseguenza, nell’agosto del 2024, un tribunale americano emise un mandato di arresto per Amin e l’FBI fissò una ricompensa.

Per questo motivo, l’uomo vive in uno stato di costante stress. Crede di essere stato accusato di qualcosa che non ha commesso.

Un rapporto del National Cyber Security Center (NCSC) degli Stati Uniti ha inoltre coinvolto il GRU nel tentativo di interferire nelle elezioni che hanno portato al potere Donald Trump. Secondo l’NCSC, il GRU è associato a diversi gruppi di hacker: Fancy Bear; Sofacy; Pawnstorm; Sednit; CyberCaliphate; CyberBerkut; Voodoo bear; BlackEnergy Actors; Strontium; Tsar Team e Sandworm.

Anche Germania, Paesi Bassi, Australia e Nuova Zelanda hanno accusato il GRU di aver condotto una campagna mondiale di attacchi informatici “dannosi”.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…