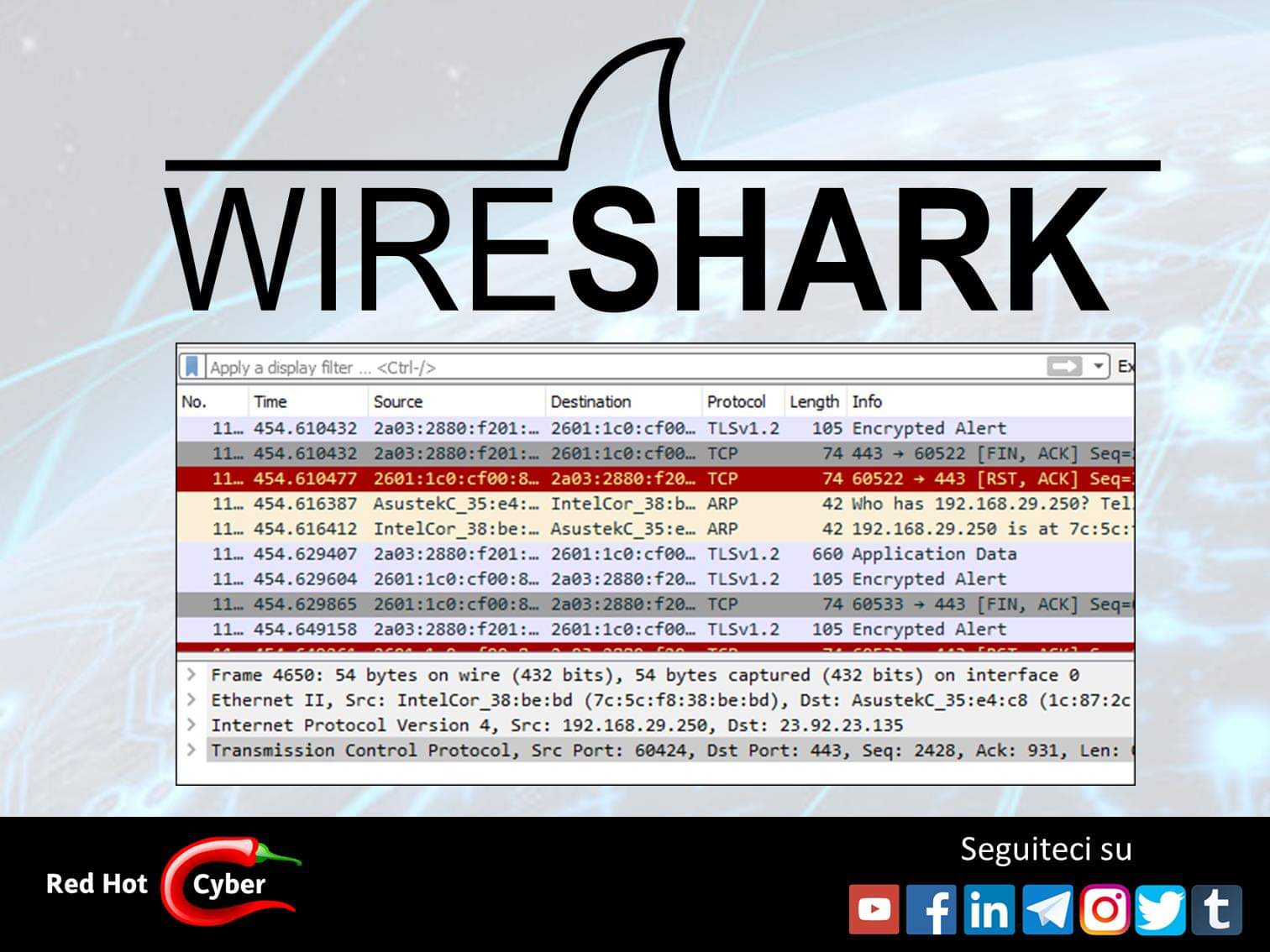

#Wireshark, uno strumento di analisi della rete precedentemente noto come #Ethereal, acquisisce i #pacchetti in tempo reale e li visualizza in un formato leggibile.

Wireshark include filtri, #codici colore e altre funzionalità che consentono di approfondire il #traffico di #rete e ispezionare i singoli pacchetti.

Puoi scaricare Wireshark per #Windows o #macOS dal suo sito Web ufficiale. Se stai usando #Linux o un altro sistema simile a #UNIX, probabilmente troverai Wireshark nei suoi repository di pacchetti. Ad esempio, se stai usando #Ubuntu, troverai Wireshark in Ubuntu Software Center.

Solo un breve avvertimento: molte organizzazioni non consentono Wireshark e strumenti simili sulle loro reti. Non utilizzare questo strumento al lavoro se non si dispone dell’autorizzazione.

Questo tutorial ti consentirà di acquisire le nozioni di base sull’acquisizione di pacchetti, sul loro #filtraggio e sul loro #controllo.

È possibile utilizzare Wireshark per ispezionare il traffico di rete di un programma sospetto, analizzare il flusso di traffico sulla rete o risolvere i problemi di rete.

#redhotcyber #cybersecurity #cyber #hacking #cybercrime #hackingtools

https://www.howtogeek.com/104278/how-to-use-wireshark-to-capture-filter-and-inspect-packets/

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.