Gli esperti di sicurezza informatica richiamano l’attenzione sulla “democratizzazione” dell’ecosistema di phishing mentre Telegram diventa l’epicentro del crimine informatico. Consentendo agli aggressori di lanciare attacchi massicci per relativamente pochi soldi.

Secondo i ricercatori di Guardio Labs , “L’app di messaggistica è diventata un fiorente hub in cui i criminali informatici esperti scambiano strumenti illeciti e dati sulle vittime con i nuovi arrivati, creando una catena di fornitura oscura e ben consolidata di strumenti e di informazioni”.

Campioni di malware gratuiti, tutorial, kit già pronti, consulenza di esperti e persino hacker mercenari personali. Tutto ciò di cui hai bisogno per costruire una campagna dannosa a tutti gli effetti dall’inizio alla fine. I ricercatori hanno anche descritto Telegram come un “paradiso dei truffatori” e “un terreno fertile per le moderne operazioni di phishing”.

Questa non è la prima volta che la popolare piattaforma di messaggistica viene criticata per aver facilitato attività dannose, il che deriva in parte dai suoi termini di moderazione indulgenti.

Di conseguenza, ciò che prima era accessibile solo tramite invito diretto, ora è facilmente accessibile attraverso canali e gruppi pubblici, aprendo così le porte del crimine informatico a criminali informatici alle prime armi e meno esperti.

Nell’aprile 2023, Kaspersky Lab ha rivelato come gli aggressori creano canali Telegram per insegnare ai principianti come fare phishing, oltre a pubblicizzare bot in grado di automatizzare il processo di creazione di pagine di phishing per raccogliere informazioni riservate.

Uno di questi bot dannosi di Telegram è Telekopye, di cui ESET ha parlato in dettaglio in agosto e a novembre dello scorso anno. Questo bot può facilmente creare pagine Web, e-mail e messaggi SMS fraudolenti per aiutare gli aggressori a eseguire attacchi di phishing su larga scala.

Su Telegram si possono facilmente acquistare kit già pronti per organizzare una campagna di phishing – “alcuni sono offerti a prezzi molto bassi, altri sono addirittura gratuiti” – abbassando così anche la soglia di ingresso finanziario per tutti.

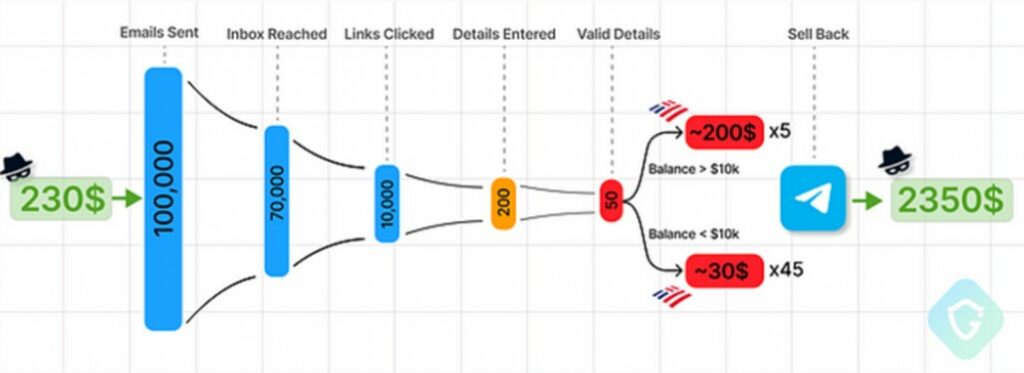

Allo stesso tempo, una campagna di phishing più o meno efficace costerà all’acquirente 230 dollari. Comprende l’invio di 100.000 e-mail, 10.000 delle quali (secondo le statistiche) verranno aperte cliccando su un collegamento di phishing. Solo una cinquantina di persone indicheranno i dati della loro carta bancaria, ma anche questo numero di vittime sarà sufficiente per recuperare più volte i soldi investiti.

Questa situazione sottolinea la vigilanza che assolutamente ogni utente di Internet deve sviluppare per non cadere nell’esca dei truffatori. Non dovresti assolutamente fare clic su collegamenti provenienti da mittenti sconosciuti o installare software dubbi da tali allegati di posta elettronica sul tuo computer.

Oggi purtroppo chiunque abbia cattive intenzioni e poco capitale iniziale può organizzare la propria operazione di phishing. Indipendentemente dalla sua esperienza o dai suoi collegamenti nel campo della criminalità informatica. Pertanto, gli utenti comuni devono stare attenti: una minaccia può arrivare da dove non te l’aspetti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…