Nel 1989 un documento interno del KGB consegnò al mondo un ritratto poco noto dell’emergere dei computer virus come problema reale all’interno dell’Unione Sovietica. Il resoconto non solo mostra come l’intelligence sovietica vide per la prima volta queste minacce, ma racconta anche di errori, scoperte e delle limitazioni tecniche di quegli anni.

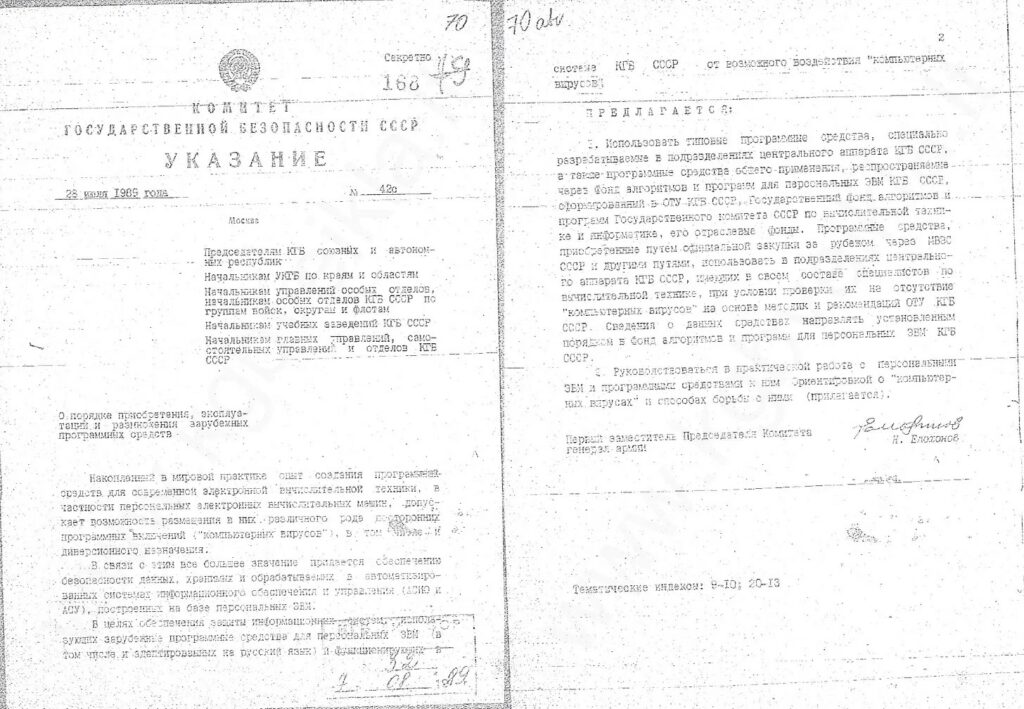

L’allerta partì da un promemoria riservato datato 28 luglio 1989, inviato dal quartier generale del KGB di Mosca ai suoi uffici periferici. Il documento poneva l’accento sulla necessità di proteggere i sistemi informatici dalle “implant programmatici alieni” (in russo “programmnyye zakladki”), termine adottato per descrivere ciò che oggi chiamiamo virus. La preoccupazione principale era che software infetto potesse entrare nei computer attraverso programmi esterni, soprattutto quelli non controllati ufficialmente.

Il memo non era generico: richiedeva controlli più severi sui programmi importati dall’estero e sull’uso di software non ufficiale. I virus venivano associati a possibili scopi sovversivi, incluso il danno economico o la sottrazione di dati sensibili.

All’interno dell’apparato, si evidenziava che questi problemi non erano ipotetici: infezioni erano state già rilevate in diverse istituzioni statali, comprese sezioni del KGB stesso.

Nel memo il KGB faceva riferimento a circa 40 virus noti a livello internazionale, ma secondo la sua intelligenza quelli realmente attivi nell’URSS erano soltanto tre tipi principali. Tra questi figuravano Vienna, un virus che infettava programmi .COM, Cascade, noto per gli effetti visivi sullo schermo, e quello assimilabile al cosiddetto Jerusalem.

Vienna era probabilmente il più diffuso all’interno dei centri governativi, con infezioni riscontrate già nel 1988. Lo stesso memo suggeriva che questi programmi malevoli spesso arrivavano tramite software copiato informalmente tra utenti, un fenomeno comune dato il mercato software poco regolamentato.

Il documento non si limitava alla descrizione: delineava anche misure di sicurezza da adottare. Ad esempio, si raccomandava di isolare nuovi programmi per test approfonditi, di controllare rigorosamente chi accedeva al software in fase di sviluppo, e di confrontare copie sospette con versioni di riferimento per scoprire eventuali infezioni.

Nonostante l’apparato di controllo del KGB fosse vasto, i virus evidenziarono limiti nelle capacità interne di identificazione e rimozione dei malware. Paradossalmente, la comunità emergente di ricercatori antivirali civile e accademica spesso faceva meglio nell’analisi e nella condivisione delle informazioni rispetto ai metodi top-down del KGB.

La fonte di questa ricostruzione è l’analisi storica effettuata da fromcyberia.substack.com, che ha tradotto e commentato dettagliatamente il memo originale del KGB.

Il memo del 1989 non è solo un documento storico, ma testimonia il momento in cui la sicurezza informatica cessò di essere una curiosità tecnica per diventare un problema di stato, anticipando sfide che sarebbero esplose negli anni successivi nella cyber-security globale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.