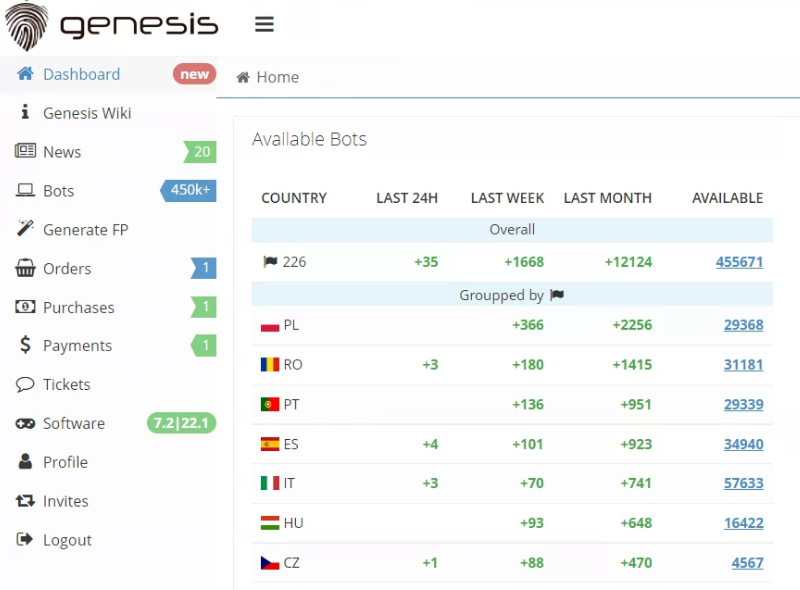

“Fare i log”, è sempre un campo redditizio del cybercrime in quanto la sua rivendita frutta affari importanti nei mercati underground, come ad esempio nel noto mercato Genesis.

Secondo Kaspersky Lab, nel 2022 quasi 150.000 utenti in Russia si sono imbattuti in infostealer.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

Questi sono programmi che rubano accessi e password dagli account in vari servizi. Tra questi ci sono account di banche, account di gioco, account di messaggistica istantanea, social network, password salvate in programmi e browser.

I ladri cercano le informazioni necessarie nei file di sistema che memorizzano dati sensibili o nel registro. Una volta che questi malware acquisiscono informazioni, li mandano agli attaccanti.

Uno dei trojan più comuni per il furto di password e credenziali da browser e messenger desktop è la famosa botnet RedLine.

Quest’anno, più di 8.000 utenti in Russia hanno dovuto farne i conti.

Tale botnet risulta in grado di rubare dati da un account Telegram e da una serie di applicazioni VPN, token Discord, dati di accesso per portafogli crittografici, nonché password e cookie salvati dai browser.

Inoltre, il malware è in grado di scaricare ed eseguire programmi di terze parti, eseguire comandi utilizzando cmd.exe (un file della riga di comando di Windows) e aprire collegamenti in un browser.

È distribuito in vari modi, anche tramite e-mail di spam dannose e downloader di terze parti. RedLine è venduto sul dark web a un prezzo medio di diverse centinaia di dollari USA.

“Gli infostealer sono ancora una vera minaccia. Gli utenti, in particolare i proprietari di canali popolari di messaggistica istantanea e social network, i blogger, dovrebbero prestarne attenzione. È importante essere critici nei confronti di messaggi estremamente generosi o intimidatori e controllare i file che provengono da contatti sconosciuti. Ad esempio, non è raro che i criminali informatici distribuiscano malware con il pretesto di offerte promozionali”

Osserva Oleg Kupreev, esperto di sicurezza informatica presso Kaspersky Lab.

Come sempre, per proteggere gli account, consigliamo di utilizzare l’autenticazione a due fattori, oltre a controllare periodicamente l’elenco delle sessioni attive.

Se viene visualizzato uno dei dispositivi da cui la persona non ha effettuato l’accesso all’account, è necessario immediatamente modificare la password.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.