Nonostante i recenti arresti di sospetti del gruppo di cyber-estorsionisti REvil (Sodinokibi), la loro attività non è affatto diminuita, secondo la società di sicurezza informatica ReversingLabs.

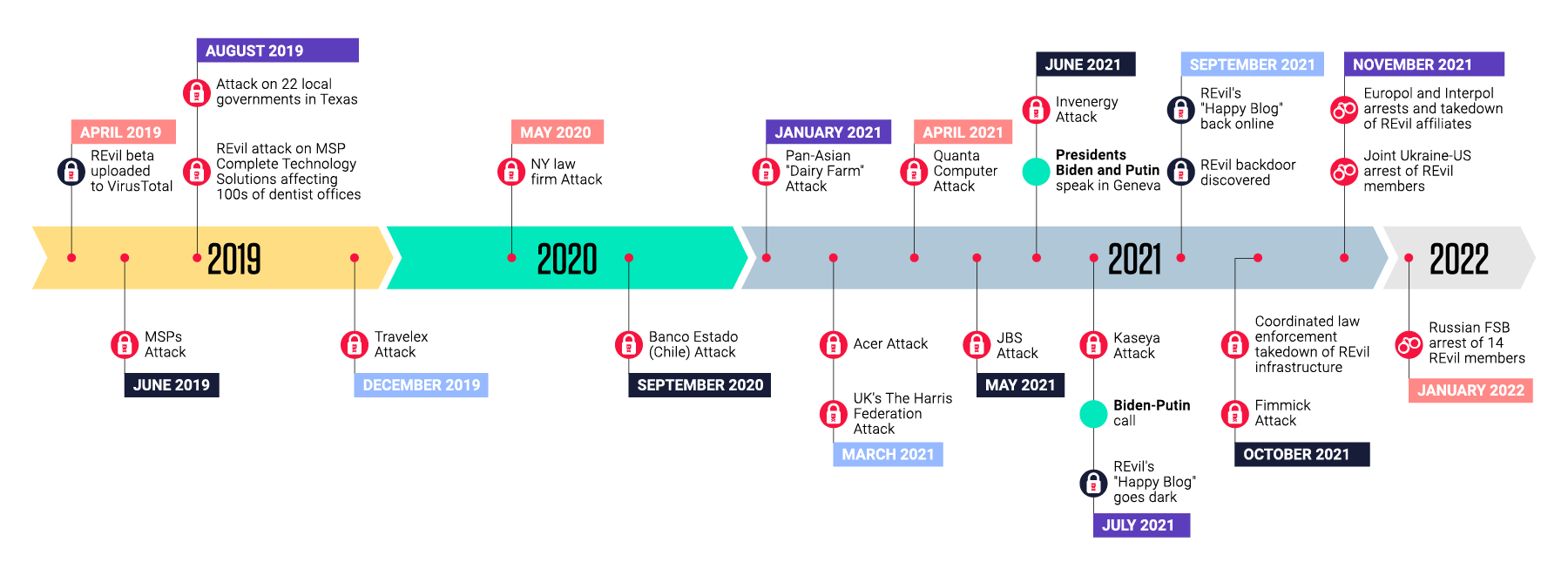

Timeline della cyber gang REvil dal blog.reversinglabs.com

Sono trascorse due settimane da quando l’FSB ha annunciato che REvil è stata liquidata “su richiesta degli Stati Uniti”, ma l’impresa RaaS è ancora fiorente.

Secondo gli esperti, l’arresto dei 14 presunti membri non ha avuto alcun effetto sul ritmo delle sue operazioni.

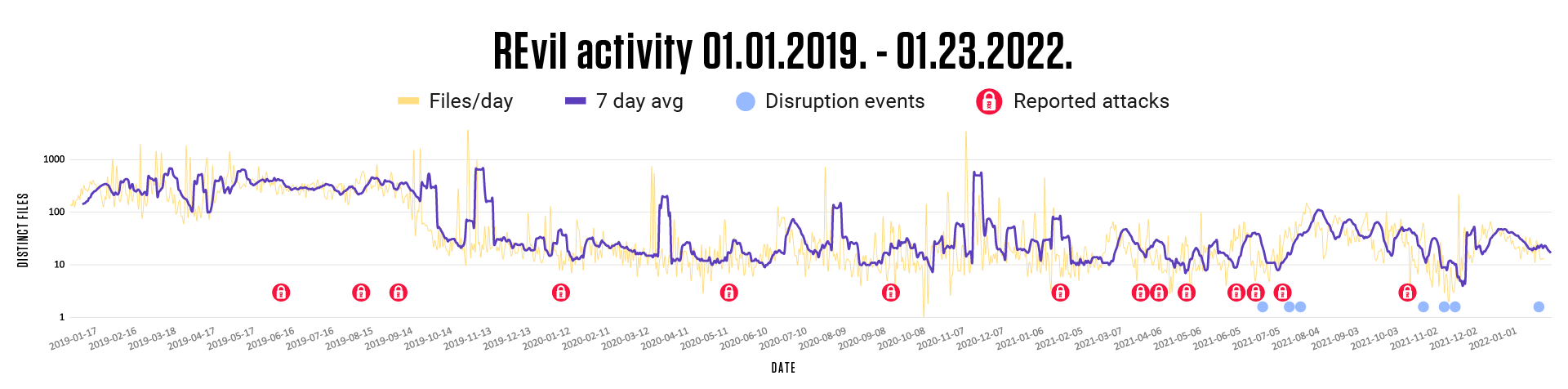

Nel novembre 2021, Europol ha annunciato l’arresto di sette persone sospettate di essere coinvolte in attacchi informatici tramite il ransomware REvil e GandCrab. All’epoca, ReversingLabs registrava una media di 47 nuove infezioni da REvil al giorno (326 a settimana).

Questa cifra è molto più alta rispetto a settembre (43 contagi al giorno – 307 a settimana) e ottobre (22 contagi al giorno – 150 a settimana), quando REvil è andato improvvisamente offline, ma significativamente inferiore rispetto a luglio (87 contagi al giorno ), ovvero 608 a settimana).

Dai recenti arresti di presunti membri del gruppo in Russia, il numero di nuovi contagi al giorno è passato da 24 (169 a settimana) a 26 (180 a settimana).

Attività nel tempo della cyber gang REvil dal blog.reversinglabs.com

È probabile che l’azione coordinata delle forze dell’ordine contro REvil abbia solo un impatto a breve termine sull’organizzazione RaaS. Pertanto.

Pertanto, per sradicare completamente il gruppo di criminali informatici, saranno necessarie misure molto più stringenti, data la sua struttura ramificata, in cui gli affiliati effettuano gli attacchi e ricevono un riscatto dalle vittime.

In altre parole, l’eliminazione dei primi sviluppatori, non influirà in modo sostanziale sulla spina dorsale della RaaS e il gruppo continuerà le sue operazioni come se nulla fosse.

D’altra parte, se viene eliminata solo la spina dorsale, gli affiliati potranno comunque continuare ad utilizzare il malware per i loro loschi scopi.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…