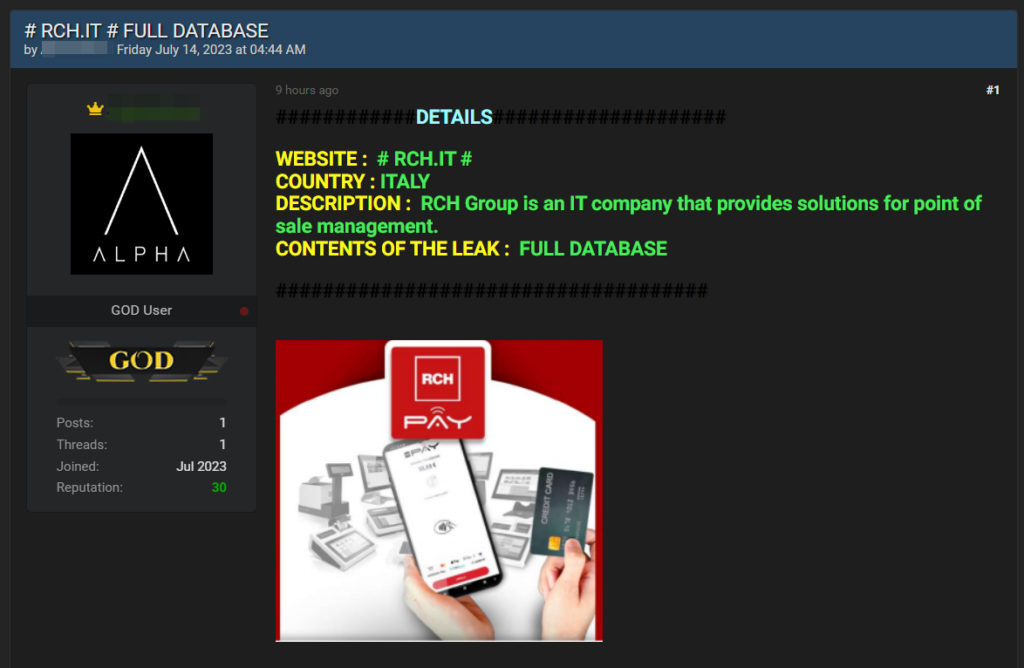

E’ stato pubblicato 9 ore fa, all’interno di un famigerato forum di criminali informatici, un post che riporta una nuova rivendita di dati relativa all’azienda italiana RCH. Ancora non sappiamo se tali dati risultano di proprietà dell’azienda, anche perché non è ancora presente all’interno del loro sito nessun comunicato stampa relativamente all’accaduto.

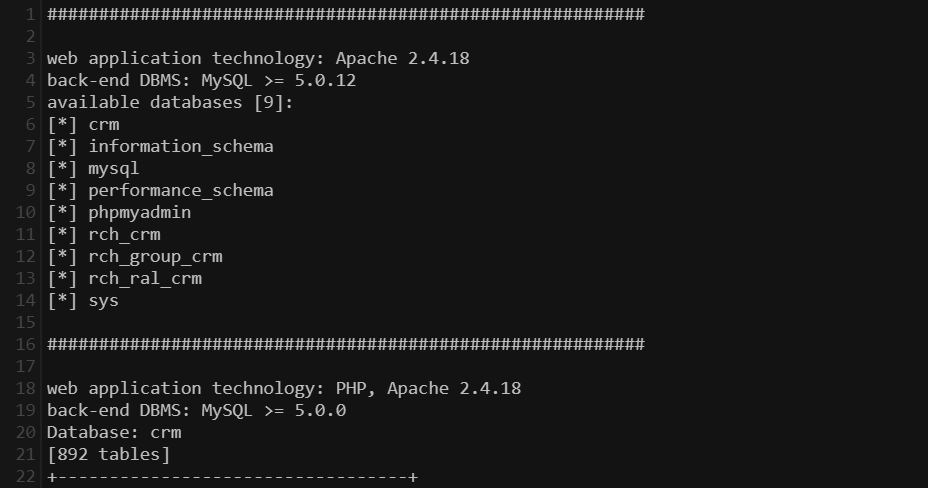

All’interno del post viene riportato che tutto il database risulta disponibile alla vendita, dove vengono riportati dei samples tra i quali lo schema completo del database, che risulta ospitato su un Apache 2.4.18 con MySQL 5 e dispone di circa 900 tabelle.

Questa volta il software non risulta in EoL, pertanto è probabile che l’accesso alla base dati sia avvenuta utilizzando delle SQL injection all’interno del sito.

All’interno del sito dell’azienda viene riportato:

RCH è il punto di riferimento nel settore delle soluzioni avanzate per la gestione del punto vendita. Grazie ad una gamma di sistemi innovativi, sia hardware che software, e alle opportunità generate dal Cloud e dal mondo digitale, l’azienda si configura come una System House.

I registratori di cassa e le soluzioni per il punto vendita di RCH rappresentano le risposte tecnologicamente più evolute per ottimizzare la gestione delle attività commerciali ed integrare e velocizzare lo scambio delle informazioni con un ecosistema di soluzioni dedicate a diverse tipologie di mercato: Food & Beverage (bar, ristoranti, pizzerie), Retail, Hospitality (hotel, B&B), Beauty e Wellness (saloni di parrucchieri, centri estetici e benessere) e Service Automotive (officine meccaniche, elettrauto e carrozzerie).

Come nostra consuetudine, lasciamo spazio ad una dichiarazione dell’azienda qualora voglia darci degli aggiornamenti su questa vicenda e saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

I “forum underground” sono comunità online nascoste e private in cui i criminali informatici si incontrano per condividere conoscenze, scambiare informazioni sensibili e collaborare in attività illegali legate alla cybercriminalità. Questi forum sono accessibili solo a membri selezionati o tramite invito, e spesso richiedono un alto livello di conoscenza tecnica per poter partecipare.

Nei forum underground, i criminali informatici possono discutere di varie attività illegali, come hacking, truffe, furto di dati, vendita di informazioni sensibili, sviluppo e distribuzione di malware, traffico di strumenti e servizi illegali, e molto altro. Questi forum offrono un ambiente in cui i criminali possono condividere esperienze, vendere o scambiare informazioni o strumenti, e pianificare attacchi informatici o altre attività criminali.

Gli argomenti trattati in questi forum possono includere tecniche avanzate di hacking, vulnerabilità di sistemi informatici, metodi per eludere le misure di sicurezza, strategie di phishing, mercati neri digitali e molto altro. I membri dei forum underground possono anche offrire servizi illegali, come hacking su commissione, vendita di dati rubati, carte di credito clonate o strumenti per attacchi informatici.

Le autorità di sicurezza informatica e le forze dell’ordine monitorano costantemente questi forum e cercano di infiltrarsi per identificare e arrestare i criminali informatici. Tuttavia, i forum underground sono spesso in costante evoluzione e possono spostarsi o cambiare rapidamente per eludere la sorveglianza. Ultimo esempio è la chiusura del forum Breach Forums, che aveva sostituito un altro forum chiamato Raid Forums che era stato chiuso da una operazione internazionale in precedenza.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.