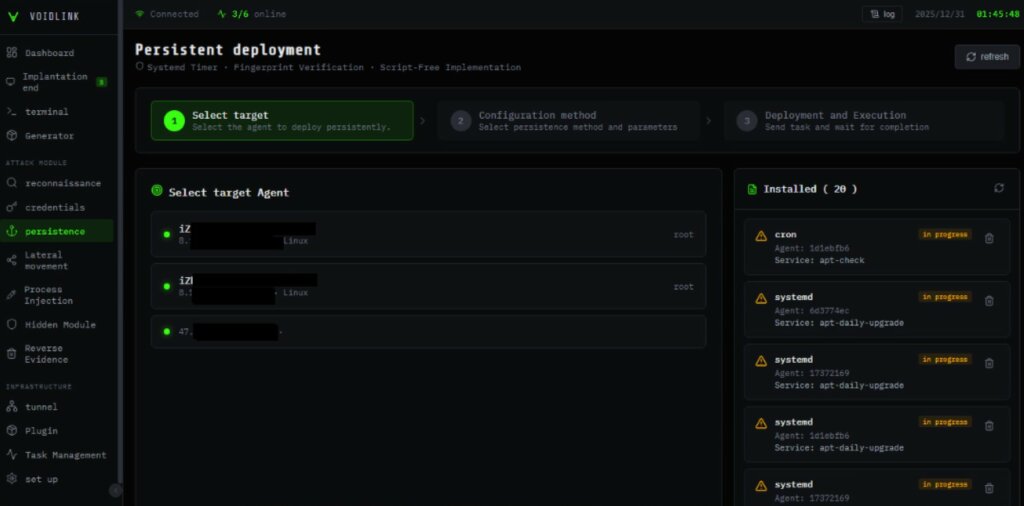

I ricercatori di Check Point hanno scoperto un nuovo framework di infezione Linux che si distingue per la sua architettura modulare avanzata e l’ampia gamma di funzionalità. Il malware è stato soprannominato VoidLink.

Il framework è composto da oltre 30 moduli che possono essere combinati per soddisfare specifici obiettivi degli aggressori su ciascuna macchina infetta. Questi moduli aggiungono funzionalità stealth, strumenti di ricognizione, escalation dei privilegi e movimento laterale all’interno della rete compromessa. I componenti sono facilmente collegabili e scollegabili: l’architettura consente modifiche di funzionalità al volo con l’avanzare della campagna.

I ricercatori riferiscono che VoidLink è scritto in Zig, Go e C ed è in grado di rilevare se un computer infetto utilizza i servizi cloud più diffusi: AWS, GCP, Azure, Alibaba e Tencent. Il codice include anche modelli per il rilevamento di soluzioni di Huawei, DigitalOcean e Vultr. Si ritiene che gli sviluppatori del malware intendano aggiungerli nelle versioni future. Per determinare il provider cloud, il malware accede ai metadati tramite l’API del fornitore corrispondente.

Framework simili per i server Windows esistono da tempo, ma soluzioni simili per Linux sono meno comuni. Le funzionalità di VoidLink sono estese e “superano significativamente quelle dei tipici malware Linux”, secondo Check Point. L’azienda ritiene che l’emergere di uno strumento del genere possa indicare uno spostamento dell’attenzione degli aggressori verso i sistemi Linux, le infrastrutture cloud e gli ambienti containerizzati, dove le organizzazioni stanno sempre più migrando i carichi di lavoro.

“VoidLink è un ecosistema completo per l’accesso furtivo a lungo termine a sistemi Linux compromessi, in particolare quelli in esecuzione su piattaforme cloud pubbliche e in ambienti containerizzati”, scrivono i ricercatori in una pubblicazione separata. “Il livello di sofisticazione suggerisce risorse e pianificazione significative, tipiche dei gruppi APT professionali, piuttosto che di aggressori opportunisti”.

Il malware comunica con i suoi operatori utilizzando più protocolli (HTTP, WebSocket, tunneling DNS, ICMP), che sono racchiusi in uno speciale livello crittografato chiamato VoidStream, che maschera il traffico come normale attività web o API.

Inoltre, l’interfaccia di VoidLink è localizzata per gli operatori cinesi, il che indica l’origine cinese del malware. I commenti nel codice indicano che il framework è ancora in fase di sviluppo. Ciò è indirettamente confermato da un altro fatto: gli specialisti di Check Point non hanno trovato prove che VoidLink sia stato utilizzato attivamente in attacchi reali; il malware è stato scoperto il mese scorso su VirusTotal.

Nel set binario è stato trovato un loader a due stadi. L’impianto finale contiene moduli di base integrati che possono essere estesi con plugin caricati e installati durante il funzionamento. Dopo aver analizzato i 37 moduli scoperti, i ricercatori hanno identificato le seguenti funzionalità del malware.

Poiché non sono stati rilevati segnali di sfruttamento attivo di VoidLink, non è richiesta alcuna azione immediata da parte dei difensori. Gli indicatori di compromissione sono disponibili sul blog di Check Point.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…