Sebbene il malware Beep sia ancora in fase di sviluppo e manchi di diverse funzionalità chiave, attualmente consente agli aggressori di scaricare ed eseguire payload aggiuntivi sui dispositivi compromessi.

Beep viene utilizzato principalmente per rubare informazioni. Tre componenti separati sono coinvolti nel funzionamento del programma: dropper, iniettore e payload .

La scorsa settimana, gli analisti di Minerva hanno rilevato un nuovo malware nascosto chiamato “Beep” che ha molte funzionalità per evitare l’analisi e il rilevamento da parte del software di sicurezza.

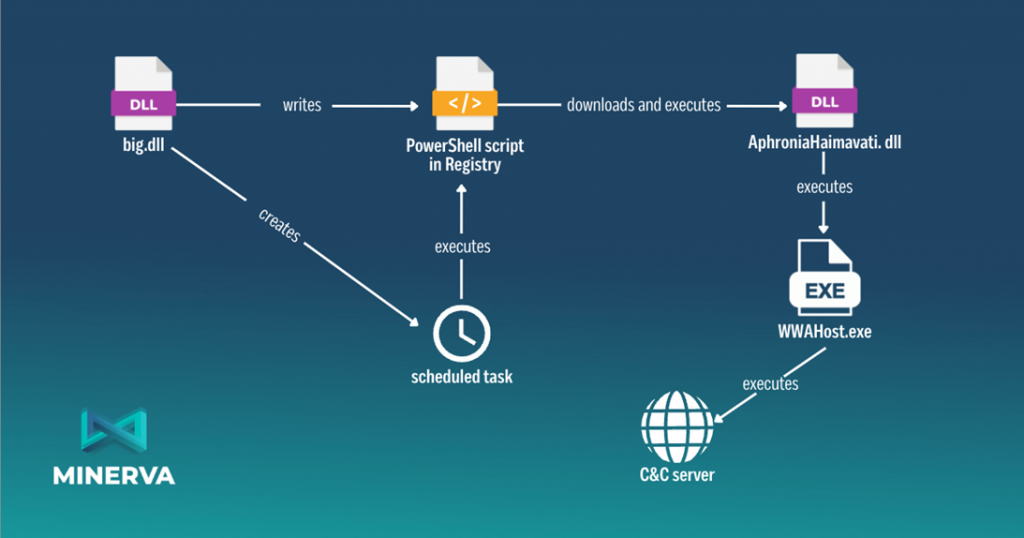

Il dropper (“big.dll”) crea una nuova chiave di registro che contiene uno script PowerShell con codifica Base64 . Questo script viene eseguito ogni 13 minuti utilizzando un’attività pianificata di Windows.

Quando lo script viene eseguito, scarica i dati e li salva in un iniettore chiamato AphroniaHaimavati.dll.

Un iniettore è un componente che utilizza una serie di metodi anti-debug e anti-VM per inserire un payload nel processo di sistema legittimo “WWAHost.exe” utilizzando “Process Hollowing” per evitare di essere rilevato dagli strumenti antivirus in esecuzione sull’host .

Infine, il componente payload tenta di raccogliere dati dal computer compromesso, lo crittografa e invia il tutto al server C2. Durante l’analisi di Minerva, il server C2 è stato disabilitato, ma il malware ha tentato di connettersi anche dopo 120 tentativi falliti.

Ciò che distingue il malware Beep dagli altri è l’uso di tecniche durante il processo di esecuzione per evitare il rilevamento e l’analisi da parte di soluzioni antivirus e ricercatori di sicurezza informatica.

Gli specialisti di Minerva hanno scoperto 8 diverse tecniche che il malware utilizza nel suo lavoro e le hanno descritte in dettaglio nel loro rapporto .

Beep è un esempio di malware fortemente evasivo che implementa diversi meccanismi anti-analisi contemporaneamente prima di completare il processo di furto di dati ed eseguire comandi dannosi.

Sebbene ancora non sia stato osservato diffusamente negli attacchi reali, Beep può diventare una seria minaccia in futuro, a cui dovrebbe essere prestata attenzione ora.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…