Durante lo studio sugli attacchi di phishing, i ricercatori HP hanno scoperto un loader chiamato SVCReady precedentemente sconosciuto che presenta un modo insolito di scaricare malware su macchine compromesse, tramite documenti Word.

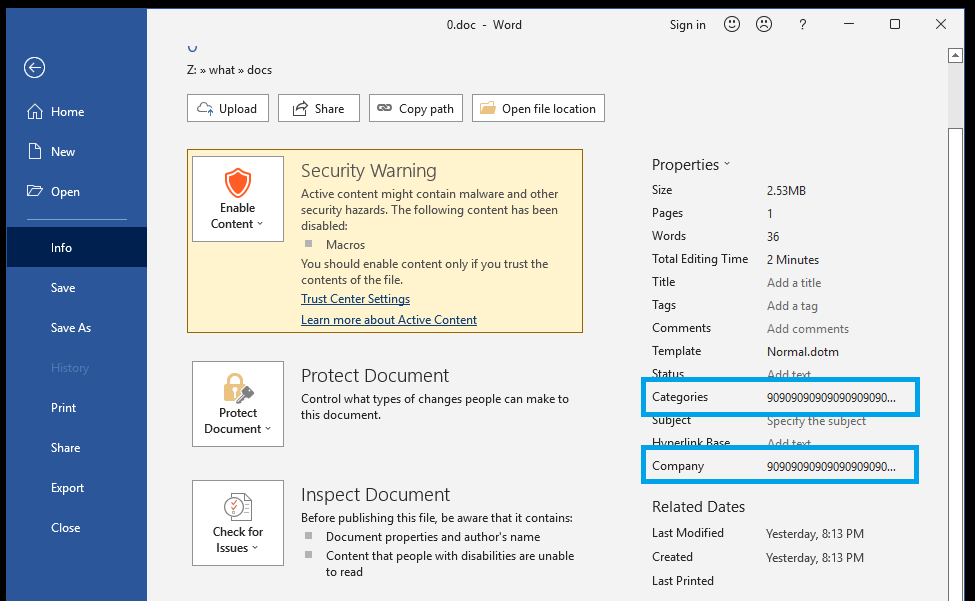

Gli esperti scrivono che SVCReady utilizza le macro VBA per eseguire lo shellcode memorizzato nelle proprietà del documento e che i documenti stessi della vittima vengono generalmente ricevuti come allegati nelle e-mail.

Apparentemente, il malware è in fase di sviluppo, come è stato notato per la prima volta nell’aprile 2022 e a maggio l’autore del malware ha rilasciato diversi aggiornamenti contemporaneamente.

La catena di infezione inizia con la vittima che riceve un’e-mail di phishing con un allegato .doc dannoso. Tuttavia, in questo caso, invece di utilizzare PowerShell o MSHTA per caricare il payload, viene utilizzato VBA per eseguire lo shellcode nascosto nelle proprietà del file.

I ricercatori osservano che separando macro e shellcode dannoso, gli aggressori stanno cercando di aggirare le soluzioni di sicurezza che di solito sono in grado di rilevare tali attacchi.

SVCReady inizia la sua attività nel sistema creando un profilo di sistema utilizzando query sul registro e chiamate API su Windows, quindi invia le informazioni raccolte al server di gestione (tramite una richiesta POST). La comunicazione con C&C è crittografata con la chiave RC4 e questa funzionalità è stata aggiunta a maggio durante uno dei recenti aggiornamenti del malware.

SVCReady effettua anche due query WMI sull’host per verificare se è in esecuzione su una macchina virtuale. Se la risposta è sì, il malware entra in modalità di sospensione per 30 minuti per evitare l’analisi.

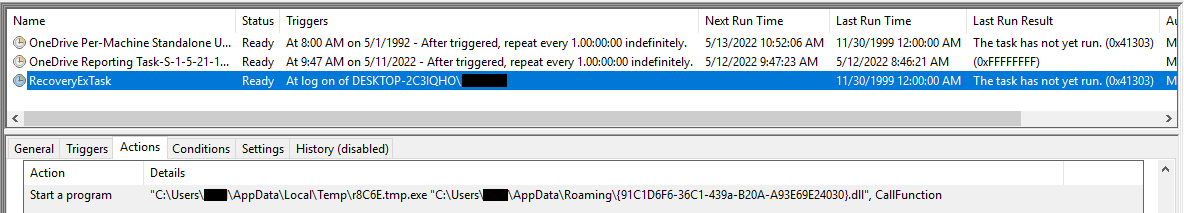

Inoltre, l’autore di SVCReady ha cercato di implementare un meccanismo di blocco nel sistema (creando un’attività pianificata e una nuova chiave di registro), ma finora il malware non si avvia dopo un riavvio a causa di errori nel codice.

Superate le fasi preliminari dell’attacco, inizia la raccolta delle informazioni, inclusa la creazione di screenshot, l’estrazione di osinfo e l’invio dei dati raccolti al server di comando e controllo.

SVCReady si connette al server C&C ogni cinque minuti per segnalarne lo stato, ricevere nuovi lavori, trasferire informazioni rubate o controllare il dominio.

SVCReady attualmente supporta le seguenti funzionalità:

Inoltre, SVCReady è in grado di ricevere payload aggiuntivi. Ad esempio, gli analisti HP hanno osservato come il 26 aprile 2022 SVCReady abbia distribuito un payload di malware Readline Stealer su un host infetto.

Gli esperti HP riferiscono che SVCReady ha una somiglianza con le campagne passate del gruppo di hacker TA551 (aka Hive0106 o Shatak). Compreso: immagini esca utilizzate in documenti dannosi, URL di risorse per la ricezione di payload e così via.

In precedenza, questo gruppo utilizzava gli stessi domini per ospitare i payload Ursnif e IcedID.

“Forse questi sono solo artefatti lasciati da diversi aggressori che utilizzano gli stessi strumenti”, scrivono gli esperti. “Tuttavia, la nostra ricerca mostra che modelli simili e probabili generatori di documenti vengono utilizzati dagli operatori delle campagne TA551 e SVCReady”.

Come Red Hot Cyber stiamo cercando di portare alta l’attenzione al fenomeno delle botnet e dei dati raccolti da questi malware dai singoli dispositivi. Tali informazioni, vengono rivendute successivamente nei mercati underground, e sono spesso l’inizio di un attacco ai sistemi informatici in quanto forniscono credenziali di accessp o preziose informazioni per i criminali informatici. Se vuoi approfondire questo argomento, leggi gli articoli di Talking Cricket.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.