Autori: Pietro DI Maria, Emanuele de Lucia, Massimiliano Brolli

Data Pubblicazione: 22/04/2022

Talking Cricket è una iniziativa di Red Hot Cyber nata per far conoscere l’importanza dell’intelligence delle minacce all’interno delle attività di sicurezza informatica e al tempo stesso “stimolare” la consapevolezza al rischio, relativamente agli abusi cibernetici sulle risorse esposte su internet.

Le fonti pubbliche forniscono un mare di informazioni.

Parliamo spesso su RHC di Open Source Intelligence (OSINT), ovvero quella disciplina dell’intelligence che si occupa della ricerca, raccolta ed analisi dei dati e di notizie d’interesse pubblico tratte dalle fonti aperte.

L’OSINT è una disciplina molto vecchia, la quale venne introdotta durante la seconda guerra mondiale dagli Stati Uniti D’America a seguito del bombardamento a sorpresa, effettuato dall’esercito giapponese alla flotta a Pearl Harbor. Se volete comprendere meglio di cosa si tratta vi rimandiamo ad un nostro video.

In questa rubrica, gli esperti di Red Hot Cyber, andranno ad analizzare una serie di dati presenti sulle fonti aperte, analizzando l’esposizione al rischio di determinate risorse pubbliche, correlando dati ed evidenze prelevate dalle underground.

Tutto questo per fornirci una chiave di lettura diversa, ovvero che ogni servizio esposto su internet è a rischio e deve essere monitorato costantemente. Occorre quanto più oggi, a seguito di questa escalation che non accenna a diminuire di attacchi informatici sui sistemi italiani, dotarsi di skill e piattaforme che permettano di effettuare questo genere di analisi.

Forniamo inoltre, anche un quadro sulle remediation da adottare per rimuovere le minacce individuate dalle reti e quindi ripristinare la sicurezza nel sistema informatico.

La nostra ricerca si è basata esclusivamente su siti contenenti dati e numeriche prelevate da fonti di ricerche OSINT e CLOSINT tramite Threat Intelligence e Cyber Intelligence.

Questa ricerca non rappresenta necessariamente lo stato dell’arte – data la natura transitoria delle fonti.

La nostra redazione e gli autori non sono responsabili del contenuto delle fonti esterne, compresi i siti web esterni a cui si fa riferimento in questa ricerca.

La presente ricerca ha uno scopo puramente informativo. Né RedHotCyber né alcuna persona che agisca per suo conto è responsabile dell’uso che potrebbe essere fatto delle informazioni contenute in questa pubblicazione.

Per prima cosa, abbiamo selezionato un cluster di siti web della pubblica amministrazione. Si tratta di 128 domini web così distribuiti a livello di numeriche e attività:

Su tali siti andremo ad effettuare una serie di attività di ricerca sulle fonti aperte, in modo completamente passivo, utilizzando sia analisi manuali che attraverso sistemi di intelligence automatizzati, per ricercare all’interno del cyberspace delle “tracce” che possano portarci ad identificare le seguenti minacce:

Nel primo periodo andremo ad analizzare le Botnet, spiegando cosa sono, come funziona la vendita nei mercati underground, andando anche a dettagliare le modalità di infezione, la compromissione dei dati e la mitigazione del rischio. Successivamente ci dedicheremo alle restanti minacci e quindi “vulnerabilità critiche” e “fughe di dati”.

Quindi per poter iniziare questo viaggio all’interno delle analisi OSINT, dobbiamo iniziare a comprendere cos’è una botnet.

Una botnet è una rete di computer infettati da un malware, controllata da un individuo che prende il nome di bot master. Il bot master è la persona che gestisce l’infrastruttura botnet, che utilizza i computer compromessi per lanciare una serie di attacchi come iniettare malware, raccogliere credenziali o eseguire attività ad alta intensità di CPU. Ogni singolo dispositivo all’interno della rete botnet è chiamato bot.

La prima generazione di botnet operava su un’architettura client-server, in cui un server di comando e controllo (C&C) gestiva l’intera botnet. A causa della sua semplicità, lo svantaggio dell’utilizzo di un modello centralizzato rispetto a un modello P2P è che è suscettibile di un singolo point of faliure.

I due canali di comunicazione C&C più comuni sono IRC e HTTP:

Le tipologie di Botnet sono le seguenti:

Una botnet, come abbiamo visto può essere utilizzata per molti scopi, ma per poterci addentrare in questa analisi, dobbiamo per prima cosa comprendere come funziona una infezione da botnet.

Nel disegno riportato sotto, viene mostrato uno schema di una classica infezione. La mail di phishing è un esempio, in quanto il vettore di attacco iniziale può essere diverso.

Sinteticamente possiamo suddividere l’infezione in 6 fasi che sono:

Esistono diversi sistemi che permettono di scandagliare le darknet in cerca di informazioni riguardanti perdite di dati, eventuali domini o siti web sui quali il cybercrime sta organizzando attacchi, correlando le informazioni con il clear web, producendo report ed alert da analizzare manualmente.

Nel caso delle botnet, esistono siti nell’underground (come ad esempio il più conosciuto genesis) che sono stati creati per vendere l’accesso ai bot verso altri criminali informatici, in modo che questi poi possano condurre degli attacchi mirati magari conoscendo in precedenza le attività delle vittime.

Questi sistemi di intelligence, alcuni legali e altri a loro volta “oscuri”, possono avere accesso ai sistemi di command e control o direttamente sulle PDL delle vittime, permettendo agli analisti di effettuare delle query mirate sui contenuti esfiltrati dai bot. Andando quindi ad analizzare tali informazioni, effettuando ricerche per dominio, all’interno di questi feed prodotti da questi strumenti, è possibile comprendere quali di questi bot sono installati su postazioni di lavoro che accedono ad uno specifico dominio.

Di seguito viene mostrato il funzionamento di questi sistemi.

L’analisi svolta sulle botnet, permette di isolare le minacce presenti all’interno delle reti prese in esame per comprendere se i client a loro interconnessi, facciano quindi parte di una botnet e quali dati vengono inviati ai server di comando e controllo.

Ogni Bot condivide con i server di comando e controllo e con il proprio bot master una serie di informazioni legate ai dispositivi infettati dal malware. La nostra analisi terrà in considerazione tutti i bot in vendita nel web e i feeds relativi alla presenza dei target all’interno delle botnet.

Dalle nostre analisi, in relazione al file che abbiamo identificato contenente 128 risorse, abbiamo individuato che molti client accedono alle risorse web della pubblica amministrazione.

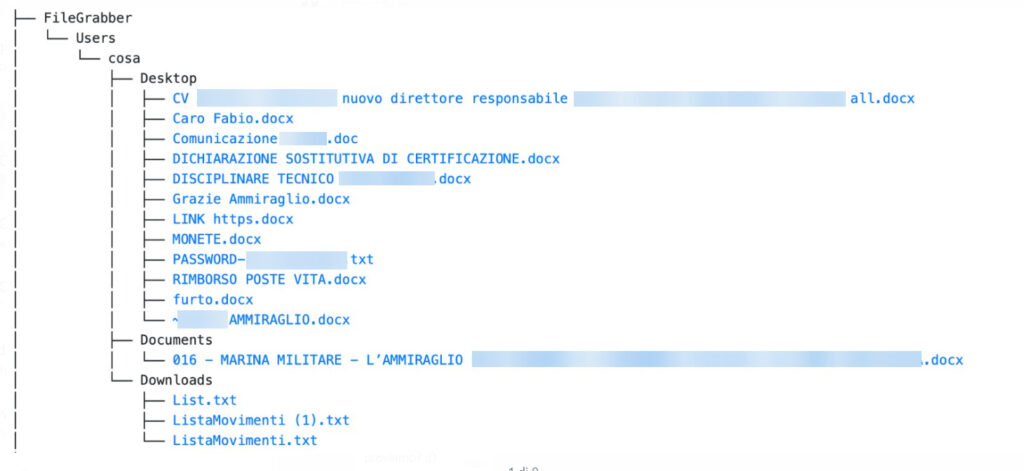

Come mostrato nell’immagine il file .rar (bot completo) si riesce ad esfiltrare diversi dati dai dispositivi infetti tra cui le password dell’utente, gli autofills e le informazioni dell’utente ma, anche i cookies dei browser in uso dalla vittima precedentemente utilizzati per l’accesso a differenti siti web.

Ad esempio, andando ad isolare i soli siti delle 20 regioni italiane, relativamente ai 128 domini/sottodomini, vediamo che sono presenti molte botnet.

Per “BotNet feeds”, si intendono tutti i file contenuti all’interno dei bot che riguardano il dominio corrispondente. Tali dati sono riferiti sia ad utenti interni o esterni. Per Esterni si intendono gli utenti che hanno account su servizi del dominio principale. Ad esempio, nel caso di una regione potrebbe essere un cittadino (non un dipendente) che ha un account, ad esempio, sul sito di prenotazione dei vaccini per il COVID.

Per “BotNet in vendita”, invece, si intende la rivendita delle informazioni contenute nel Bot, su siti specializzati come ad esempio Genesis, citato in precedenza.

Di seguito un bot in vendita su Genesis relativo sul sito regione.toscana.it.

Andando ad effettuare delle correlazioni con altri sistemi di intelligence, è possibile avere accesso alle informazioni contenute nel bot, con la user e la password di accesso di un utente ad una risorsa web.

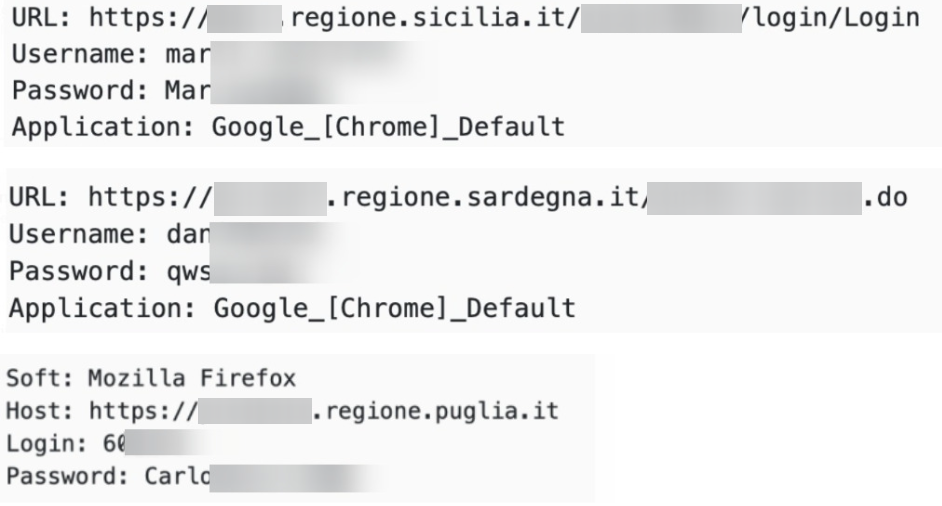

Di seguito riportiamo alcuni esempi di credenziali di accesso presenti nella botnet, relativi a form di login di email relative alle regioni. Questi dati sono stati rilevati effettuando le dovute correlazione tra i bot in vendita e sistemi di threat intelligence.

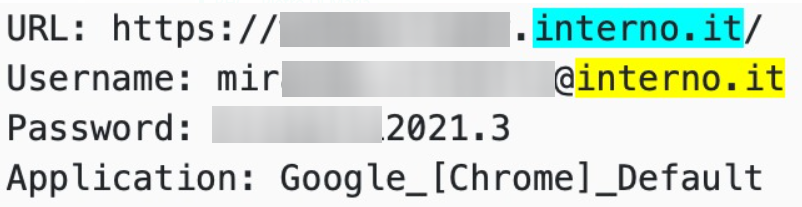

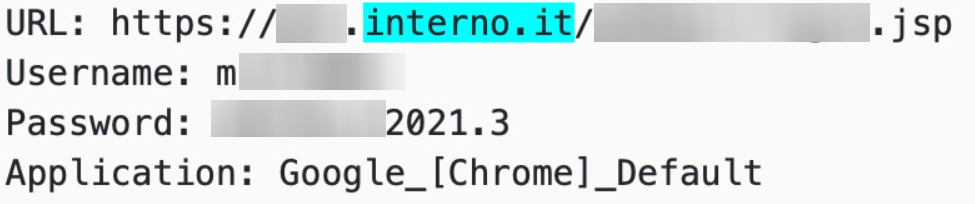

Ovviamente, tra questo mare di informazioni utilizzabili per sferrare un successivo attacco mirato, da parte di un male intenzionato, sono presenti anche accessi alle caselle email, PEC e VPN, come in questo caso per il ministero dell’interno.

In questo caso salta subito all’occhio la “password reuse” all’interno di due account di posta correlati al dominio interno.it, oltre al fatto che il sistema non prevede meccanismi di blocco per password simili. E lecito pensare che il “2021.3” diventerà “2021.4” per poi passare a “2022.1” e così via, lasciando inalterata la porzione iniziale della password.

Inoltre, oltre alle password, che potrebbero non funzionare qualora ci si trovi di fronte ad un sistema sul quale è implementato un doppio fattore di autenticazione (come OTP), sono presenti i cookie di sessione, i file presenti sul desktop o le schermate fatte dal malware in vari momenti, come nel momento dell’infezione.

Terminiamo questa introduzione sulle Botnet, dove abbiamo compreso come avviene l’infezione, il funzionamento dei tool di threat intelligence e le correlazioni tra i vari strumenti.

Dalla prossima puntata, ogni articolo sarà dedicato ad analizzare i bot di uno specifico insieme, analizzando l’esposizione al rischio e le informazioni contenute all’interno dei bot interconnessi.

Nel prossimo articolo ci concentreremo sulle Regioni italiane.

Come abbiamo avuto modo di vedere, effettuando delle correlazioni tra ambienti differenti e risorse web, è possibile avere accesso ad informazioni preziose per condurre un attacco mirato contro una determinata organizzazione.

Per poter essere in grado di fronteggiare la minaccia delle botnet è consigliabile applicare procedure e best practices mirate a preservare l’integrità dei sistemi utilizzati a scopi professionali. Soprattutto qualora si lavori da ambienti promiscui (come quello casalingo) è consigliabile adottare sistemi in grado di isolare il/i dispositivo/i in uso mediante segmentazione della rete locale e di adottare un approccio c.d. Zero Trust per l’accesso alle risorse aziendali. In questo modo sarà possibile valutare l’integrità e l’affidabilità dei sistemi che richiedono l’autenticazione a particolari risorse ed applicare politiche di accesso ed utilizzo specifiche per singolo asset.

Di particolare importanza risulta inoltre possedere un buon grado di visibilità esterna su tutto ciò che potrebbe potenzialmente impattare la propria infrastruttura. A questo proposito risultano particolarmente utili strumenti ed infrastrutture automatizzate in grado di effettuare analisi continue su fonti aperte e chiuse (OSINT / CLOSINT) mirate ad identificare eventuali minacce ancora prima che queste si trasformino in attacchi attivi da parte di malintenzionati verso l’azienda stessa (molto spesso infatti infezioni botnet non risolte rapidamente si trasformano in incidenti ransomware).

Eventi come la compravendita di credenziali di accesso, di indirizzi email compromessi e/o di documentazione interna trapelata è spesso chiara conseguenza di una infezione in corso non rilevata dalle difese locali (AV/EDR) che in molti casi viene risolta proprio a seguito di evidenze acquisite – esternamente – al perimetro mediante un buon servizio di tailored intelligence.

Risulta inoltre importante, come spesso riportato da Red Hot Cyber, oltre all’acquisto delle tecnologie necessarie per l’analisi delle minacce, dotarsi di personale specializzato che possa condurre analisi approfondite ed interpretare i dati acquisiti. Molti prodotti, infatti, automatizzando moltissime attività che altrimenti dovrebbero essere eseguite manualmente, potrebbero fornire una visione troppo severa o al contrario troppo rassicurante di una minaccia cyber in esame.

La ricerca svolta da Red Hot Cyber si è basata su siti contenenti dati e numeriche e fonti OSINT e CLOSINT tramite sistemi di threat Intelligence e analisi manuali. La pubblicazione non rappresenta necessariamente lo stato dell’arte della minaccia, data la natura transitoria delle fonti, pertanto ci riserviamo la prerogativa di aggiornamento periodico qualora necessario.

Red Hot Cyber non è responsabile del contenuto delle fonti esterne citate all’interno di questo documento, compresi i siti web esterni a cui si fa riferimento in questa pubblicazione.

La presente pubblicazione ha uno scopo puramente informativo e didattico, e ha come focus far accrescere la consapevolezza al rischio da parte di tecnici e operatori specializzati e sarà accessibile gratuitamente senza alcuna forma di paywall. RHC non sarà responsabile se qualche persona agisca per suo conto utilizzando le informazioni contenute all’interno di questo report in modo improprio.

RHC fornirà agli enti pubblici, qualora siano interessati ad approfondire le minacce riportate all’interno del presente report, ulteriori dettagli per poter intraprendere un percorso di bonifica e di mitigazione del rischio informatico.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…